Najmanje šest organizacija u Južnoj Koreji bile su mete Lazarus grupe, povezane sa Sjevernom Korejom, u okviru kampanje nazvane Operation SyncHole.

Prema izvještaju Kasperskyja objavljenom danas, aktivnost je bila usmjerena na softversku, IT, finansijsku, poluprovodničku i telekom industriju Južne Koreje. Najraniji dokazi o kompromitaciji zabilježeni su u novembru 2024. godine.

Kampanja je uključivala sofisticiranu kombinaciju watering hole strategije i eksploataciju ranjivosti u južnokorejskom softveru, rekli su istraživači bezbjednosti Sojun Ryu i Vasily Berdnikov. Takođe je iskorištena zero-day ranjivost u Innorix Agentu za lateralno kretanje unutar mreže.

Napadi su omogućili distribuciju poznatih alata grupe Lazarus, kao što su:

- ThreatNeedle

- AGAMEMNON

- wAgent

- SIGNBT

- COPPERHEDGE

Ono što ove upade čini posebno efikasnim jeste vjerovatna eksploatacija ranjivosti u softveru Cross EX — legitimnom alatu široko korištenom u Južnoj Koreji za online bankarstvo i vladine stranice, koji podržava anti-keylogging zaštitu i digitalne potpise na bazi certifikata.

„Grupa Lazarus očigledno veoma dobro razumije specifičnosti južnokorejskog sajber prostora i koristi strategiju ciljanu baš na tu regiju — kombinujući ranjivosti lokalnog softvera sa watering hole napadima,“ rekao je Kaspersky.

Eksploatacija ranjivosti u Innorix Agentu je značajna jer je sličan pristup ranije koristio i Andariel podklaster grupe Lazarus, za distribuciju malvera poput Volgmer i Andardoor.

Najnoviji talas napada počinje watering hole napadom, aktiviranim kada ciljani korisnici posjete određene južnokorejske online medijske stranice. Posjetioci su filtrirani pomoću server-side skripte, a zatim preusmjereni na domene koje kontrolišu napadači, gdje im se isporučuje malver.

„Procjenjujemo s umjerenim stepenom sigurnosti da je preusmjerena stranica pokretala zlonamjernu skriptu koja je iskoristila moguću ranjivost u Cross EX softveru na računaru žrtve, a zatim pokrenula malver,“ navode istraživači.

„Skripta je na kraju izvršila legitimni proces SyncHost.exe i u njega ubrizgala shellcode koji učitava varijantu ThreatNeedle malvera.“

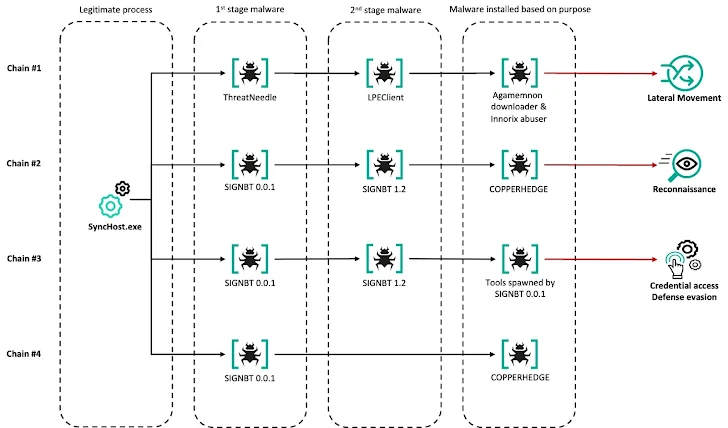

Sekvenca infekcije odvija se u dvije faze:

- Početna faza – koristi ThreatNeedle i wAgent

- Druga faza – koristi SIGNBT i COPPERHEDGE za uspostavljanje prisutnosti, izviđanje sistema i prikupljanje korisničkih vjerodajnica.

Takođe su korištene i druge vrste malvera:

- LPEClient – za profilisanje žrtava i isporuku dodatnih paketa

- AGAMEMNON – downloader koji preuzima dodatne malvere s C2 servera i koristi tehniku Hell’s Gate za izbjegavanje sigurnosnih alata tokom izvršavanja

Jedan od preuzetih payload-a omogućava lateralno kretanje iskorištavanjem ranjivosti u Innorix Agent alatu za prijenos datoteka. Kaspersky je otkrio i dodatnu zero-day ranjivost koja omogućava arbitrarno preuzimanje datoteka, a koja je u međuvremenu zakrpljena od strane developera.

„Specijalizirani napadi grupe Lazarus koji ciljaju lance snabdijevanja u Južnoj Koreji će se vjerovatno nastaviti,“ navodi Kaspersky.

„Napadači ulažu trud da smanje mogućnost otkrivanja razvijanjem novih malvera ili unapređivanjem postojećih – naročito u načinu komunikacije s C2 serverima, strukturi komandi i načinu slanja/primanja podataka.“

Izvor:The Hacker News