U još jednom primjeru kako hakeri zloupotrebljavaju Google Ads za distribuisanje malicioznog softvera, primjećen je haker koji koristi tehniku za isporuku novog finansijskog trojanca i kradljivca informacija zasnovanog na Window-u pod nazivom LOBSHOT.

“LOBSHOT nastavlja prikupljati žrtve dok ostaje ispod radara” rekao je istraživač Elastic Security Labs-a Daniel Stepanic u analizi objavljenoj prošle sedmice.

“Jedna od osnovnih mogućnosti LOBSHOT-a je oko njegove hVNC (Hidden Virtual Network Computing) komponente. Ove vrste modula omogućavaju direktan i neprimjetan pristup mašini.”

Američko-holandska kompanija pripisala je soj malicoznog softvera hakeru poznatom kao TA505 na osnovu infrastrukture koja je istorijski povezana s grupom. TA505 je finansijski motivisana kibernetička kriminalna organizacija koja se preklapa sa grupama aktivnosti koje se prate pod nazivima Evil Corp, FIN11 i Indrik Spider.

Najnoviji razvoj događaja je značajan jer je znak da TA505, koji je povezan sa Dridex bankarskim trojancem, još jednom proširuje svoj arsenal malicioznog softvera kako bi izvršio krađu podataka i finansijsku prevaru.

LOBSHOT, sa ranim uzorcima koji datiraju iz jula 2022. godine, distribuiše se putem lažnih Google oglasa za legitimne alate kao što je AnyDesk koji se nalaze na mreži sličnih odredišnih stranica koje održavaju operateri.

Maliciozni softver uključuje dinamičku rezoluciju uvoza tj. rešavanje imena neophodnih Windows API-a u vrijeme izvođenja, provjere anti-emulacije i zamagljivanje nizova kako bi se izbjeglo otkrivanje od strane sigurnosnog softvera.

Jednom instaliran, mijenja Windows Registry kako bi podesio postojanost i izvlači podatke iz preko 50 proširenja novčanika za kriptovalute prisutnih u web pretraživačima kao što su Google Chrome, Microsoft Edge i Mozilla Firefox.

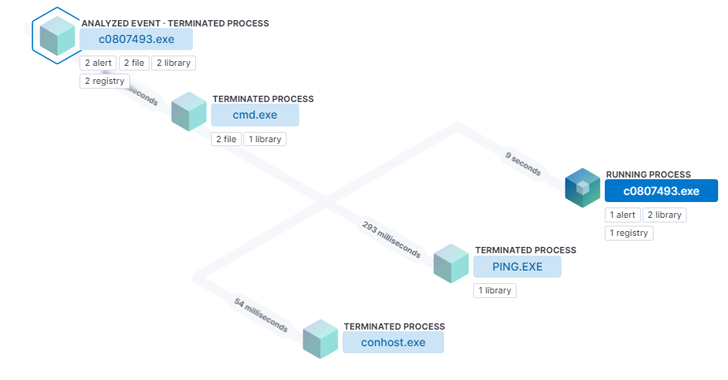

Ostale značajne karakteristike LOBSHOT-a se vrte oko njegove sposobnosti da daljinski pristupi kompromitovanom hostu preko hVNC modula i tajno izvodi radnje na njemu bez privlačenja pažnje žrtve.

“Grupe hakera nastavljaju koristiti tehnike malicioznog oglašavanja za maskiranje legitimnog softvera s backdoorim-a kao što je LOBSHOT” rekao je Stepanić.

“Ove vrste malicioznog softvera izgledaju male, ali na kraju imaju značajnu funkcionalnost koja pomaže hakerima da se brzo kreću tokom početnih faza pristupa uz potpuno interaktivne mogućnosti daljinskog upravljanja.”

Nalazi takođe naglašavaju kako sve veći broj hakera usvaja maliciozno oglašavanje i trovanje optimizacijom za pretraživače (SEO) kao tehniku za preusmjeravanje korisnika na lažne web stranice i preuzimanje trojanizovanih instalatera popularnog softvera.

Prema podacima eSentire-a, hakeri koji stoje iza GootLoader-a povezani su s nizom napada usmjerenih na advokatske firme i korporativna pravna odjeljenja u SAD-u, Kanadi, Velikoj Britaniji i Australiji.

GootLoader, aktivan od 2018. godine i koji funkcioniše kao početna operacija pristupa kao usluga za napade ransomware-a, koristi SEO trovanje kako bi privukao žrtve koje traže sporazume i ugovore na zaražene WordPress blogove koji upućuju na veze koje sadrže maliciozni softver.

Osim implementacije geofencing-a za ciljanje žrtava u odabranim regijama, lanac napada je dizajniran tako da se maliciozni softver može preuzeti samo jednom dnevno sa otetih lokacija kako bi izbjegao otkrivanje od strane odgovornih za incidente.

GootLoader-ova upotreba metode IP adrese za provjeru već hakovanih žrtava, otkrio je eSentire, mogla bi se koristiti protiv njega kako bi se preventivno blokirale IP adrese krajnjih korisnika i spriječile organizacije od potencijalnih infekcija.

Izvor: The Hacker News