Primijećeni su hakeri povezani s BlackCat ransomware-om koji koriste trikove malvertising-a za distribuciju lažnih instalatera WinSCP aplikacije za prenos datoteka.

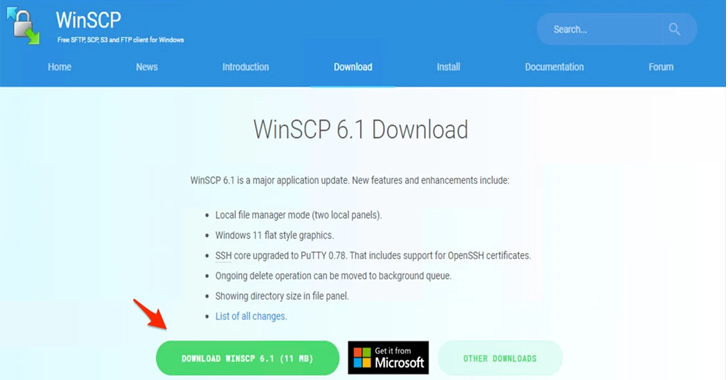

“Hakeri su koristili maliciozno oglašavanje da distribuišu dio malicioznog softvera putem kloniranih web stranica legitimnih organizacija” rekli su istraživači Trend Micro-a u analizi objavljenoj prošle sedmice. “U ovom slučaju, distribucija je uključivala web stranicu poznate aplikacije WinSCP, Windows aplikacije otvorenog koda za prenos datoteka.”

Malvertising se odnosi na korištenje tehnika SEO trovanja za širenje malicioznog softvera putem oglašavanja na mreži. Obično uključuje otmicu odabranog skupa ključnih riječi za prikazivanje lažnih oglasa na stranicama s rezultatima pretraživanja Bing-a i Google-a s ciljem preusmjeravanja nesuđenih korisnika na skicirane stranice.

Ideja je prevariti korisnike koji pretražuju aplikacije poput WinSCP-a da preuzmu maliciozni softver, u ovom slučaju, backdoor koji sadrži Cobalt Strike Beacon koji se povezuje na udaljeni server za daljnje operacije, dok takođe koristi legitimne alate kao što je AdFind kako bi se olakšalo otkrivanje mreže.

Pristup koji pruža Cobalt Strike dalje se zloupotrebljava za preuzimanje brojnih programa za izviđanje, prebrojavanje (PowerView), lateralno kretanje (PsExec), zaobilaženje antivirusnog softvera (KillAV BAT) i eksfiltrovanje podataka o korisnicima (PuTTY Secure Copy klijent). Takođe se primjećuje korištenje alata za izbjegavanje odbrane Terminator za neovlašteno djelovanje u sigurnosni softver pomoću napada Bring Your Own Vulnerable Driver (BYOVD).

U lancu napada koji je detaljno opisala kompanija za kibernetičku bezbjednost, hakeri su uspjeli ukrasti privilegije najvišeg nivoa administratora za obavljanje aktivnosti nakon eksploatacije i pokušali su postaviti postojanost koristeći alate za daljinsko praćenje i upravljanje kao što je AnyDesk, kao i pristup serverima rezervnih kopija.

“Veoma je vjerovatno da bi kompanija bila značajno pogođena napadom da je intervencija tražena kasnije, pogotovo jer su hakeri već uspjeli dobiti početni pristup privilegijama administratora domene i počeli da uspostavljaju backdoor i postojanost” rekao je Trend Micro.

Razvoj je samo najnoviji primjer pretnji koji koriste Google Ads platformu za posluživanje malicioznog softvera. U novembru 2022. godine, Microsoft je otkrio kampanju napada koja koristi uslugu oglašavanja za implementaciju BATLOADER-a, koji se zatim koristi za izbacivanje Royal ransomware-a.

Takođe dolazi kada je češka kompanija za kibernetičku bezbjednost Avast objavila besplatni dešifrator za novi Akira ransomware kako bi pomogao žrtvama da povrate svoje podatke bez plaćanja operaterima. Akira, koji se prvi put pojavio u martu 2023. godine, od tada je proširio svoje ciljno područje na Linux sisteme.

“Akira ima nekoliko sličnosti sa ransomwareom Conti v2, što može ukazivati na to da su autori malicioznog softvera barem bili inspirisani procurjelim Conti izvorima” kažu istraživači Avast-a. Kompanija nije otkrila kako je razbila algoritam šifrovanja ransomware-a.

Sindikat Conti/TrickBot, zvani Gold Ulrick ili ITG23, ugašen je u maju 2022. godine nakon što je pretrpio niz ometajućih događaja izazvanih početkom ruske invazije na Ukrajinu. Ali grupa za e-kriminal i dalje postoji do danas, iako kao manji entiteti i koriste zajedničke kriptere i infrastrukturu za distribuciju svog proizvoda.

IBM Security X-Force, u nedavnom istraživanju, je rekao da se kripteri grupe, koje su aplikacije dizajnirane za šifrovanje i maskiranje malicioznog softvera kako bi se izbjeglo otkrivanje antivirusnim skenerima i ometaju analizu, koriste i za širenje novih vrsta malicioznog softvera kao što su Aresloader, Canyon, CargoBay, DICELOADER, Lumma C2, Matanbuchus, Minodo (bivši Domino), Pikabot, SVCReady, Vidar.

“Ranije su se kripteri uglavnom koristili s ključnim porodicama malicioznog softvera povezanim s ITG23 i njihovim bliskim partnerima” rekli su istraživači sigurnosti Charlotte Hammond i Ole Villadsen. “Međutim, lomljenje ITG23 i pojava novih frakcija, odnosa i metoda, uticali su na način na koji se kripteri koriste.”

Uprkos dinamičnoj prirodi ekosistema kibernetičkog kriminala, kako podli hakeri dolaze i odlaze, a neke operacije zajedno, zatvaraju ili rebrendiraju svoje finansijski motivisane šeme, ransomware i dalje predstavlja stalnu pretnju.

Ovo uključuje pojavu nove grupe ransomware-as-a-service (RaaS) pod nazivom Rhysida, koja je prvenstveno izdvojila sektore obrazovanja, vlade, proizvodnje i tehnologije širom Zapadne Evrope, Sjeverne i Južne Amerike i Australije.

“Rhysida je 64-bitna prenosiva izvršna (PE) Windows kriptografska ransomware aplikacija kompajlirana pomoću MINGW/GCC” navodi SentinelOne u tehničkom tekstu. “U svakom analiziranom uzorku, naziv programa aplikacije je postavljen na Rhysida-0.1, što sugeriše da je alat u ranoj fazi razvoja.”

Izvor: The Hacker News