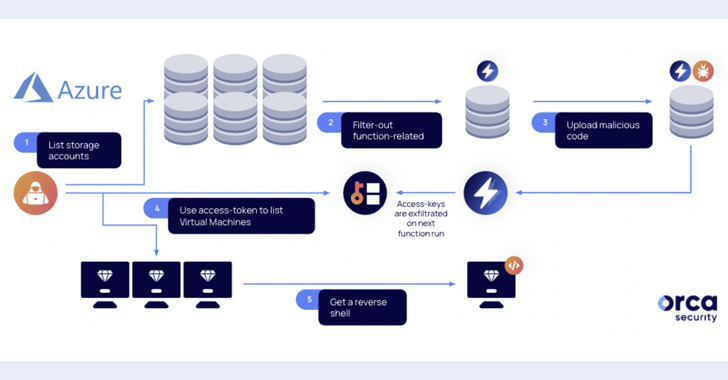

Napadači bi mogli iskoristiti “propust u dizajnu” otkriven u Microsoft Azure-u kako bi dobili pristup nalozima za skladištenje, kretali se lateralno u okruženju, pa čak i izvršavali kod na daljinu.

“Moguće je zloupotrebiti i iskoristiti Microsoft Storage račune manipulisanjem Azure funkcijama za krađu pristupnih tokena sa višim identitetima privilegija, latelarno kretanje, potencijalno pristup kritičnim poslovnim sredstvima i izvršavanje koda na daljinu (RCE)” rekao je Orca u novom objavljenom izvještaju.

Putanja eksploatacije koja podupire ovaj napad je mehanizam koji se zove autorizacija dijeljenog ključa, koji je po defaultu omogućen na nalozima za skladištenje.

Prema Microsoft-u, Azure generiše dva 512-bitna ključa za pristup nalogu za skladištenje prilikom kreiranja naloga za skladištenje. Ovi ključevi se mogu koristiti za autorizaciju pristupa podacima putem autorizacije dijeljenog ključa ili putem SAS tokena koji su potpisani zajedničkim ključem.

“Ključevi za pristup računu za skladištenje omogućavaju potpuni pristup konfiguraciji naloga za skladištenje, kao i podacima” napominje Microsoft u svojoj dokumentaciji. “Pristup dijeljenom ključu daje korisniku potpuni pristup konfiguraciji računa za pohranu i njegovim podacima.”

Firma za bezbjednost u Cloud-u rekla je da se ovi tokeni za pristup mogu ukrasti manipulisanjem Azure funkcijama, potencijalno omogućavajući hakeru pristup računu s ulogom Storage Account Contributor-a da eskalira privilegije i preuzme sisteme.

Konkretno, ako se upravljani identitet koristi za pozivanje aplikacije Function, on bi se mogao zloupotrijebiti za izvršavanje bilo koje naredbe. To je, ipak, omogućeno zahvaljujući činjenici da se namjenski račun za pohranu kreira prilikom postavljanja aplikacije Azure Function.

“Kada napadač locira nalog za pohranu Function aplikacije kojoj je dodijeljen jak upravljački identitet, može pokrenuti kod u svoje ime i kao rezultat dobiti eskalaciju privilegija pretplate (PE)” rekao je istraživač Orca Roi Nisimi.

Drugim riječima, eksfiltriranjem pristupnog tokena dodijeljenog upravljanog identiteta aplikaciji Azure Function na udaljeni server, haker može podići privilegije, kretati se lateralno, pristupiti novim resursima i izvršiti obrnuti shell na virtualnim mašinama.

“Prevazilaženjem funkcijskih datoteka u nalozima za skladištenje, napadač može ukrasti i eksfiltrirati identitet s višim privilegijama i koristiti ga za lateralno kretanje, eksploataciju i kompromitaciju najvrednijih krunskih dragulja žrtava” objasnio je Nisimi.

Kao ublažavanje, preporučuje se organizacijama da razmotre onemogućavanje autorizacije Azure Shared Key i korištenje Azure Active Directory provjere autentičnosti umjesto toga. U koordinisanom otkrivanju, Microsoft je rekao da “planira ažurirati kako klijentski alati Functions rade sa nalozima za skladištenje.”

“Ovo uključuje promjene za bolje scenarije podrške koristeći identitet. Nakon što veze zasnovane na identitetu za AzureWebJobsStorage budu uopšteno dostupne i nova iskustva budu potvrđena, identitet će postati zadani način rada za AzureWebJobsStorage, koji je namijenjen da se udalji od autorizacije dijeljenog ključa” dodao je tehnološki gigant.

Nalazi stižu nekoliko sedmica nakon što je Microsoft zakrpio problem s pogrešnom konfiguracijom koji je uticao na Azure Active Directory koji je omogućio neovlašteno mijenjanje rezultata pretraživanja Bing-a i reflektovanu XSS ranjivost u Azure Service Fabric Explorer-u (SFX) koja bi mogla dovesti do neautoriziranog izvršavanja koda na daljinu.

Izvor: The Hacker News