Novo istraživanje pokazuje da je preko 4 miliona sistema na internetu, uključujući VPN servere i kućne rutere, ranjivo na napade zbog ranjivosti u tunelskom protokolu.

Istraživanje su proveli Mathy Vanhoef, profesor na KU Leuven univerzitetu u Belgiji, i Angelos Beitis, u saradnji sa kompanijom za VPN testiranje Top10VPN. Vanhoef je poznat po svom Wi-Fi bezbjednosnom istraživanju , uključujući napade pod nazivom Dragonblood , KRACK i FragAttacks .

Tunelski protokoli koriste se za prenos podataka između različitih mreža i od suštinskog su značaja za funkcionisanje interneta jer omogućavaju mrežama da prenose komunikacije koje možda ne podržavaju – na primjer, pokretanje IPv6 preko IPv4 mreže. Oni to omogućavaju kapsuliranjem paketa unutar drugog paketa.

Nadovezujući se na prethodna istraživanja koja su pokazala da IPv4 hostovi prihvataju neautorizovani IPIP saobraćaj iz bilo kog izvora, Vanhoef i Beitis su identifikovali nekoliko protokola za tuneliranje koji su podložni zloupotrebi, uključujući IPIP/IP6IP6, GRE/GRE6, 4u6 i 6u4.

Prema istraživačima, pogrešno konfigurisani sistemi prihvataju tunelske pakete bez provjere identiteta pošiljaoca. Haker može to iskoristiti za slanje posebno kreiranih paketa koji pohranjuju žrtvin IP adresu ranjivom hostu, uzrokujući da prosljeđuje unutrašnji paket žrtvi i otvara put raznim vrstama napada.

Haker može koristiti ovu metodu za obavljanje anonimnih napada, uključujući zloupotrebu hostova kao jednosmjernih proksija, provođenje DoS napada i lažiranja DNS-a, te dobijanje pristupa internim mrežama i IoT uređajima na kojima se nalaze.

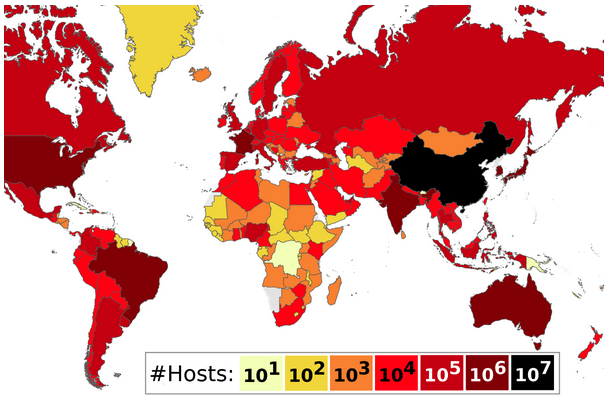

Internet skeniranje koje su sproveli istraživači otkrilo je 4,26 miliona ranjivih hostova, uključujući VPN servere, kućne rutere koje pružaju ISP-ovi, osnovne internet rutere, pristupnike i čvorove mobilne mreže i CDN čvorove. Od ovih ranjivih hostova, više od 1,8 miliona su sistemi sposobni za lažiranje.

“Svi ranjivi hostovi mogu biti oteti radi anonimnih napada, jer se uklanjaju zaglavlja vanjskih paketa koji sadrže pravu IP adresu napadača. Međutim, ovi napadi se lako mogu pratiti do kompromitovanog hosta, koji se onda može obezbijediti”, objasnili su istraživači.

„Hostovi koji su sposobni za lažiranje mogu imati bilo koju IP adresu kao izvornu adresu u unutrašnjem paketu, tako da ne samo da napadač ostaje anoniman, već i kompromitovani host postaje mnogo teže otkriti i obezbijediti“, dodali su.

Većina ranjivih hostova otkrivena je u Kini, a zatim u Francuskoj.

CVE identifikatori CVE-2024-7595, CVE-2025-23018, CVE-2025-23019 i CVE-2024-7596 su dodijeljeni ovim ranjivostima.

Tehnički detalji su dostupni u blog postu koji je objavio Top10VPN i akademskom radu koji su objavili Vanhoef i Beitis. Istraživači su takođe podijelili preporuke za odbranu koje mogu implementovati pojedinačni hostovi i ISP-ovi i drugi vlasnici mreža.

Izvor: SecurityWeek