Procjenjuje se da je više od 600.000 rutera malih kancelarija/kućnih kancelarija (SOHO) ukinuto i isključeno iz mreže nakon destruktivnog cyber napada koji su organizovali neidentifikovani cyber hakeri, ometajući pristup korisnika internetu.

Misterioznih događaj, koji se desio između 25. i 27. oktobra 2023. godine, a uticao je na jednog provajdera internetskih usluga (ISP) u SAD-u, dobio je kodni naziv Pumpkin Eclipse od strane tima Lumen Technologies Black Lotus Labs. To je posebno uticalo na tri modela rutera koje je izdao ISP: ActionTec T3200, ActionTec T3260 i Sagemcom.

“Incident se desio u periodu od 72 sata između 25. i 27. oktobra, zbog čega su zaraženi uređaji trajno nefunkcionalni i zahtijevala je hardversku zamjenu”, navodi kompanija u tehničkom izvještaju.

Zamračenje je značajno, ne samo zato što je dovelo do naglog uklanjanja 49% svih modema sa broja autonomnog sistema (ASN) oštećenog ISP-a tokom vremenskog okvira.

Iako ime ISP-a nije otkriveno, dokazi pokazuju na to da se radi o Windstreamu, koji je pretrpio prekid rada otprilike u isto vrijeme, što je dovelo do toga da korisnici prijave “stalno crveno svjetlo” koje prikazuju pogođeni modemi.

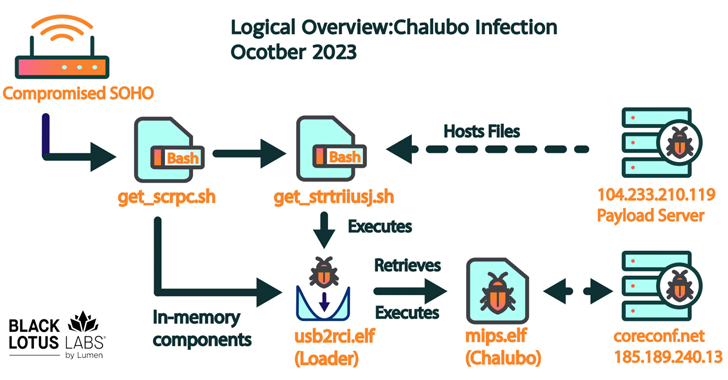

Sada, mjesecima kasnije, Lumenova analiza je otkrila trojanac robe za daljinski pristup (RAT) pod nazivom Chalubo – skriveni zlonamjerni softver koji je Sophos prvi put dokumentirao u oktobru 2018. – kao odgovoran za sabotažu, a protivnik se odlučio za nju vjerovatno u pokušaju da zakomplikuje pripisivanje radije nego da koristite prilagođeni komplet alata.

“Chalubo ima korisno opterećenje dizajnirano za sve glavne SOHO/IoT kernele, unaprijed izgrađenu funkcionalnost za izvođenje DDoS napada i može izvršiti bilo koju Lua skriptu poslanu botu”, kažu iz kompanije. “Sumnjamo da je Lua funkcionalnost vjerovatno upotrijebio zlonamjerni haker za preuzimanje destruktivnog tereta.”

Uz to, tačan početni metod pristupa koji se koristi za probijanje rutera trenutno je nejasan, iako se pretpostavlja da je možda uključivao zloupotrebu slabih akreditiva ili eksploataciju izloženog administrativnog interfejsa.

Nakon što se uspješno učvrsti, lanac zaraze nastavlja s izbacivanjem shell skripti koje utiru put za učitavač koji je konačno dizajniran da preuzme i pokrene Chalubo sa vanjskog servera. Destruktivni modul Lua skripte koji je dohvatio trojanac je nepoznat.

Značajan aspekt kampanje je njeno ciljanje na jedan ASN, za razliku od drugih koji su tipično ciljali na određeni model rutera ili uobičajenu ranjivost, što povećava mogućnost da je namjerno ciljano, iako su motivacije koje stoje iza toga još uvijek neutvrđene.

“Događaj je bio bez presedana zbog broja pogođenih jedinica – nijedan napad kojeg se sjećamo nije zahtijevao zamjenu preko 600.000 uređaja”, rekao je Lumen. “Pored toga, ova vrsta napada se dogodila samo jednom ranije, a AcidRain je korišten kao prethodnik aktivne vojne invazije.”

Izvor:The Hacker News