Istraživači sajber bezbjednosti otkrili su novu malicioznu kampanju koja je dizajnirana da inficira žrtve višestepenim malicioznim okvirom pod nazivom PS1Bot.

“PS1Bot ima modularni dizajn, sa nekoliko modula koji se koriste za obavljanje raznih malicioznih aktivnosti na inficiranim sistemima, uključujući krađu informacija, keylogging, izviđanje i uspostavljanje trajnog pristupa sistemu,” rekli su istraživači iz Cisco Talos-a, Edmund Brumaghin i Jordyn Dunk.

“PS1Bot je dizajniran sa fokusom na skrivenost, minimizirajući trajne tragove na inficiranim sistemima i koristeći tehnike izvršavanja u memoriji kako bi omogućio pokretanje naknadnih modula bez potrebe da se oni zapisuju na disk.”

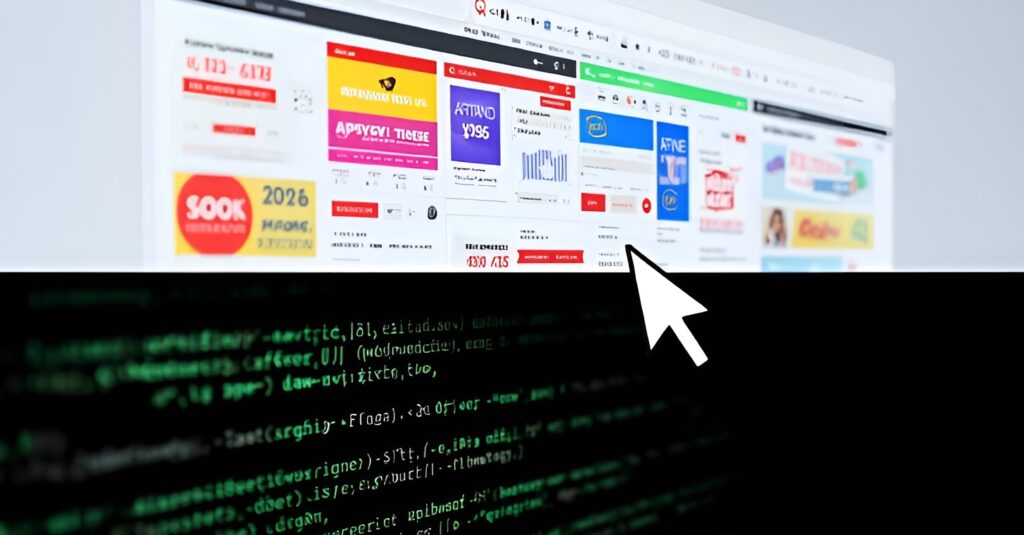

Kampanje koje distribuišu PowerShell i C# malver aktivne su od početka 2025. godine, koristeći malvertising kao vektor širenja, pri čemu lanci infekcija izvršavaju module u memoriji kako bi se smanjio forenzički trag. Procjenjuje se da PS1Bot dijeli tehničke sličnosti sa AHK Botom, malverom zasnovanim na AutoHotkey-u koji su prethodno koristili hakeri Asylum Ambuscade i TA866.

Pored toga, identifikovano je da ova aktivnost preklapa prethodne kampanje vezane za ransomware, koristeći malver pod nazivom Skitnet (takođe poznat kao Bossnet) u cilju krađe podataka i uspostavljanja daljinske kontrole nad kompromitovanim hostovima.

Početna tačka napada je kompresovani arhiv koji se dostavlja žrtvama putem malvertising-a ili SEO (Search Engine Optimization) trovanja. U ZIP fajlu se nalazi JavaScript payload koji funkcioniše kao downloader za preuzimanje scriptleta sa eksternog servera, koji zatim zapisuje PowerShell skriptu na disk i izvršava je.

PowerShell skripta je odgovorna za kontaktiranje komandno-kontrolnog (C2) servera i preuzimanje naredbi za narednu fazu PowerShell-a, što omogućava operaterima da prošire funkcionalnost malvera modularno i izvrše širok spektar radnji na kompromitovanom hostu:

- Detekcija antivirusa, koja prikuplja i šalje listu antivirus programa prisutnih na inficiranom sistemu

- Snimanje ekrana, koje pravi screenshotove na inficiranim sistemima i šalje rezultate na C2 server

- Wallet grabber, koji krade podatke iz web pretraživača (i ekstenzija novčanika), podatke aplikacija za kriptovalute i fajlove koji sadrže lozinke, osjetljive nizove ili seed fraze novčanika

- Keylogger, koji zapisuje kucanja na tastaturi i prikuplja sadržaj clipboard-a

- Prikupljanje informacija, koje skuplja i šalje informacije o inficiranom sistemu i okruženju napadaču

- Trajnost, koja kreira PowerShell skriptu koja se automatski pokreće pri restartu sistema, koristeći istu logiku za uspostavljanje C2 procesa za preuzimanje modula

“Implementacija modula za krađu informacija koristi wordlistove ugrađene u stealer za enumeraciju fajlova koji sadrže lozinke i seed fraze koje se mogu koristiti za pristup kriptovalutnim novčanicima, koje stealer takođe pokušava da iznese sa inficiranih sistema,” naveli su iz Talos-a.

“Modularna priroda implementacije ovog malvera pruža fleksibilnost i omogućava brzo postavljanje ažuriranja ili nove funkcionalnosti po potrebi.”

Ovo otkriće dolazi dok je Google saopštio da koristi sisteme vještačke inteligencije (AI) zasnovane na velikim jezičkim modelima (LLM) za borbu protiv nevalidnog saobraćaja (IVT) i preciznije identifikovanje oglasnih pozicija koje generišu nevalidna ponašanja.

“Naše nove aplikacije pružaju bržu i snažniju zaštitu analizom sadržaja aplikacija i web-a, oglasnih pozicija i interakcija korisnika,” rekao je Google. “Na primjer, značajno su poboljšale naše sposobnosti pregleda sadržaja, što je dovelo do smanjenja IVT za 40% koji proizilazi iz obmanjujućih ili ometajućih oglasnih praksi.”

Izvor: The Hacker News