Hakeri iskorištavaju novu tehniku napada u divljini koja koristi posebno kreirane datoteke sa management saved console (MSC) kako bi dobili potpuno izvršenje koda pomoću Microsoft Management Console (MMC) i izbjegli sigurnosnu odbranu.

Elastic Security Labs je pristupu dao kodno ime GrimResource nakon što je identifikovao artefakt (“sccm-updater.msc”) koji je 6. juna 2024. postavljen na VirusTotal platformu za skeniranje malvera.

“Napadači mogu kombinovati ovu tehniku sa DotNetToJScript-om kako bi dobili proizvoljno izvršenje koda, što može dovesti do neovlaštenog pristupa, preuzimanja sistema i još mnogo toga.”

Upotreba neuobičajenih tipova datoteka kao vektora distribucije zlonamjernog softvera smatra se alternativnim pokušajem protivnika da zaobiđu sigurnosne ograde koje je Microsoft postavio posljednjih godina, uključujući podrazumjevano onemogućavanje makroa u Office datotekama preuzetim s interneta.

Prošlog mjeseca, južnokorejska firma za cyber sigurnost Genians detaljno je opisala korištenje zlonamjernog MSC fajla od strane hakerske grupe Kimsuky povezane sa Sjevernom Korejom za isporuku zlonamjernog softvera.

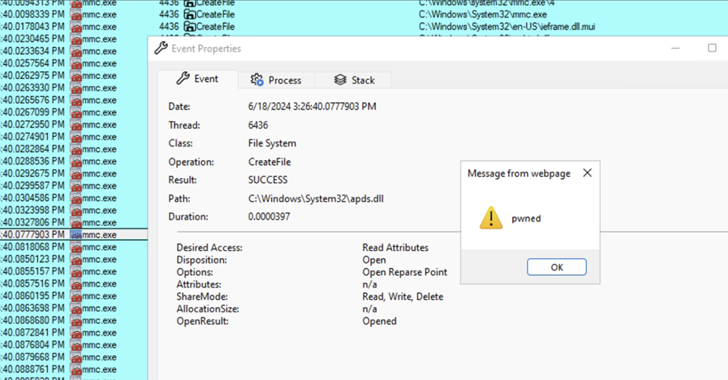

GrimResource, s druge strane, iskorištava grešku u skriptiranju na više lokacija (XSS) koja je prisutna u biblioteci apds.dll za izvršavanje proizvoljnog JavaScript koda u kontekstu MMC-a. XSS nedostatak prvobitno je prijavljen Microsoftu i Adobe-u krajem 2018. godine, iako do danas nije zakrpljen.

Ovo se postiže dodavanjem reference na ranjivi APDS resurs u odeljku StringTable zlonamjerne MSC datoteke, koja, kada se otvori pomoću MMC-a, pokreće izvršavanje JavaScript koda.

Tehnika ne samo da zaobilazi ActiveX upozorenja, već se može kombinovati sa DotNetToJScript-om da se dobije proizvoljno izvršenje koda. Analizirani uzorak koristi ovaj pristup za pokretanje .NET komponente za učitavanje pod nazivom PASTALOADER koja na kraju otvara put za Cobalt Strike.

„Nakon što je Microsoft podrazumevano onemogućio Office makroe za dokumente sa interneta, popularnost drugih vektora infekcije kao što su JavaScript, MSI fajlovi, LNK objekti i ISO-ovi su porasla“, rekli su istraživači bezbjednosti Joe Desimone i Samir Bousseaden.

“Međutim, ove druge tehnike istražuju branioci i imaju veliku vjerovatnoću da budu otkrivene. Napadači su razvili novu tehniku za izvršavanje proizvoljnog koda u Microsoft Management Consoleu koristeći izrađene MSC datoteke.”

Izvor:The Hacker News