Istraživači cyber sigurnosti su shed light Linux varijantu relativno novog sloja ransomware-a pod nazivom Helldown, sugerisajući da hakeri proširuju fokus svog napada.

“Helldown koristi Windows ransomware izveden iz LockBit 3.0 koda”, rekao je Sekoia u izvještaju podijeljenom za The Hacker News. “S obzirom na nedavni razvoj ransomware-a koji cilja na ESX, čini se da bi grupa mogla razvijati svoje trenutne operacije kako bi ciljala virtualne infrastrukture putem VMwarea.”

Helldown je prvi put javno dokumentovao Halcyon sredinom augusta 2024., opisujući ga kao “agresivnu grupu ransomwarea” koja se infiltrira u ciljane mreže iskorištavanjem sigurnosnih propusta. Neki od istaknutih sektora koji su na meti grupe za cyber kriminal uključuju IT usluge, telekomunikacije, proizvodnju i zdravstvenu zaštitu.

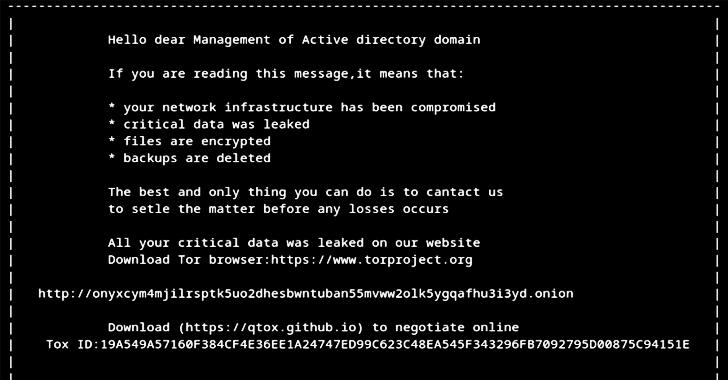

Kao i druge ekipe za ransomware, Helldown je poznat po tome što koristi lokacije za curenje podataka kako bi izvršio pritisak na žrtve da plate otkupninu prijeteći da će objaviti ukradene podatke, što je taktika poznata kao dvostruka iznuda. Procjenjuje se da je napao najmanje 31 kompaniju u periodu od tri mjeseca.

Truesec je, u analizi objavljenoj ranije ovog mjeseca, detaljno opisao lance napada Helldowna za koje je uočeno da koriste Zyxel firewall maliciozne na internet za dobijanje početnog pristupa, nakon čega slijedi upornost, prikupljanje krendicijala, prebrojavanje mreže, izbjegavanje odbrane i aktivnosti bočnog kretanja da na kraju implementira ransomware.

Sekoia nova analiza pokazuje da napadači iskorištavaju poznate i nepoznate sigurnosne propuste u Zyxel uređajima za probijanje mreža, koristeći uporište za krađu krendicijala i kreiranje SSL VPN tunela s privremenim korisnicima.

Windows verzija Helldowna, nakon što je pokrenuta, obavlja niz koraka prije eksfiltracije i šifriranja datoteka, uključujući brisanje sjenčanih kopija sistema i prekidanje različitih procesa vezanih za baze podataka i Microsoft Office. U završnom koraku, ransomware binarni program se briše kako bi se prikrili tragovi, poruka o otkupnini se ispušta i mašina se gasi.

Njegov Linux pandan, prema francuskoj kompaniji za cyber sigurnost, nema mehanizme za prikrivanje i uklanjanje grešaka, dok uključuje sažet skup funkcija za pretraživanje i šifriranje datoteka, ali ne prije nego što navede i ubije sve aktivne virtuelne mašine (VM).

“Statička i dinamička analiza nije otkrila nikakvu mrežnu komunikaciju, niti bilo kakav javni ključ ili zajedničku tajnu”, navodi se. “Ovo je značajno, jer postavlja pitanja o tome kako bi napadač bio u stanju da obezbedi alat za dešifrovanje.”

“Ukidanje VM-a prije enkripcije daje pristup ransomwareu za pisanje datotekama slika. Međutim, i statička i dinamička analiza otkrivaju da, iako ova funkcionalnost postoji u kodu, ona se zapravo ne poziva. Sva ova zapažanja sugerisaju da ransomware nije visoko sofisticiran i može još uvijek u razvoju.”

Utvrđeno je da Helldown Windows artefakti dijele sličnosti u ponašanju sa DarkRaceom, koji se pojavio u maju 2023. koristeći kod iz LockBit 3.0 i kasnije rebrendiran u DoNex . Avast je omogućio dešifrovanje za DoNex u julu 2024.

“Oba koda su varijante LockBit 3.0,” rekao je Sekoia. “S obzirom na Darkrace i Donexovu istoriju rebrendiranja i njihove značajne sličnosti sa Helldownom, mogućnost da Helldown bude još jedan rebrand ne može se odbaciti. Međutim, ova veza ne može biti definitivno potvrđena u ovoj fazi.”

Razvoj dolazi kada je Cisco Talos otkrio još jednu novu familiju ransomware-a poznatu kao Interlock koja je izdvojila zdravstvene, tehnološke i vladine sektore u SAD-u, te proizvodne subjekte u Evropi. Može da šifruje i Windows i Linux mašine.

Lanci napada koji distribuisaju ransomware uočeni su korištenjem lažnog binarnog programa za ažuriranje pretraživača Google Chrome koji se nalazi na legitimnoj, ali kompromitovanoj web stranici vijesti koja, kada se pokrene, oslobađa trojanski program za daljinski pristup (RAT) koji omogućava napadačima da izvuku osjetljive podatke i izvedu PowerShell komande dizajnirane za ispuštanje tereta za prikupljanje krendicijala i izviđanje.

“U svom blogu, Interlock tvrdi da cilja na infrastrukturu organizacija iskorištavanjem ranjivosti koje nisu adresirane i tvrdi da su njihove akcije dijelom motivisane željom da se kompanije smatraju odgovornim za lošu cyber sigurnost, uz novčanu profit”, rekli su istraživači Talosa .

Interlock se procjenjuje kao nova grupa koja je nastala od Rhysida operatera ili programera, dodala je kompanija, navodeći preklapanja u trgovini, alatima i ponašanju ransomware-a.

“Moguća povezanost Interlock-a s Rhysida operaterima ili programerima bi se uskladila s nekoliko širih trendova u okruženju cyber prijetnji”, navodi se. “Primijetili smo da grupe ransomwarea diverzificiraju svoje mogućnosti kako bi podržale naprednije i raznovrsnije operacije, a grupe ransomware-a su postale manje izolovane, jer smo primijetili da operateri sve više rade zajedno s više grupa ransomware-a.”

Poklapajući se s dolaskom Helldowna i Interlocka, još jedan novi učesnik u ekosistemu ransomware-a pod nazivom SafePay, za koji se tvrdi da je do sada ciljao 22 kompanije. SafePay, prema Huntress, takođe koristi LockBit 3.0 kao svoju osnovu, što ukazuje da je curenje LockBit izvornog koda iznjedrilo nekoliko varijanti.

U dva incidenta koje je kompanija istražila, “ustanovljeno je da aktivnost hakera potiče iz VPN gateway-a ili portala, jer su sve uočene IP adrese dodijeljene radnim stanicama hakera bile unutar internog dometa”, rekli su istraživači Huntressa .

„Haker je bio u mogućnosti da koristi važeće krendicijale za pristup endpoints korisnika, i nije primećeno da omogućava RDP, niti kreira nove korisničke naloge, niti kreira bilo kakvu drugu postojanost.“

Izvor:The Hacker News