Istraživači sajber sigurnosti otkrili su novu, sofisticiranu varijantu poznatog Android malicioznog softvera pod nazivom Konfety , koji koristi tehniku zlog blizanca kako bi omogućio prevaru putem oglasa.

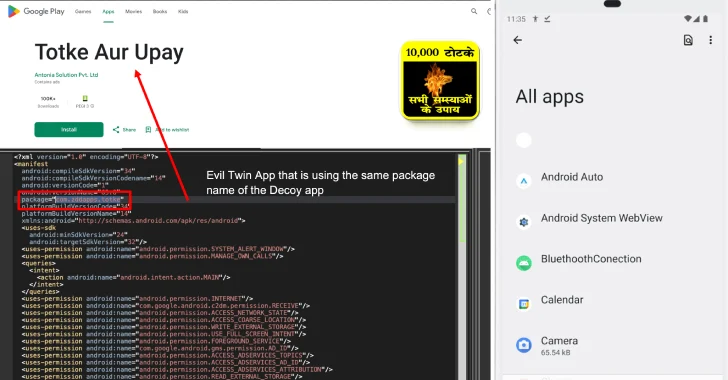

Podmukli pristup u suštini uključuje scenario u kojem dvije varijante aplikacije dijele isti naziv paketa: benigna “mamac” aplikacija koja se nalazi na Google Play Store-u i njen zli blizanac, koji se distribuira putem izvora trećih strana.

Vrijedi istaći da aplikacije mamac ne moraju nužno biti objavljene od strane samih aktera prijetnje i da mogu biti legitimne. Jedina napomena je da maliciiozne aplikacije dijele potpuno iste nazive paketa kao i njihovi pravi pandani koji su već dostupni na Play Store-u.

„Prijetnje koje stoje iza Konfetyja su vrlo prilagodljive, konstantno mijenjaju svoje ciljane oglasne mreže i ažuriraju svoje metode kako bi izbjegli otkrivanje“, rekao je istraživač Zimperium zLabsa Fernando Ortega . „Ova najnovija varijanta pokazuje njihovu sofisticiranost ciljanim mijenjanjem ZIP strukture APK-a.“

Korištenjem neispravnih APK-ova, ova taktika omogućava hakeri da zaobiđu detekciju i osporavaju napore obrnutog inženjeringa. Osim dinamičkog učitavanja glavnog DEX (Dalvik Executable) korisnog tereta tokom izvođenja, novootkrivene verzije omogućavaju opću bitnu zastavicu postavljanjem na ” Bit 0 “, signalizirajući sistemu da je datoteka šifrirana.

Ovo ponašanje, zauzvrat, aktivira zahtjev za lažnu lozinku prilikom pokušaja pregleda Android paketa, čime blokira pristup i komplicira pokušaje analize njegovog sadržaja.

Druga tehnika podrazumijeva lažno deklarisanje upotrebe BZIP metode kompresije u XML datoteci manifesta aplikacije (“AndroidManifest.xml”), što uzrokuje pad alata za analizu poput APKTool-a i JADX-a zbog greške pri parsiranju. Sličnu tehniku izbjegavanja odbrane zasnovanu na kompresiji Kaspersky je prethodno istakao u drugom Android zlonamjernom softveru pod nazivom SoumniBot .

Zimperium je napomenuo da korištenje dinamičkog učitavanja koda za izvršavanje primarnog korisnog tereta pruža dodatnu prikrivenost tokom početnog skeniranja ili reverznog inženjeringa. Tokom izvršavanja, DEX korisni teret se dešifrira i učitava direktno u memoriju bez privlačenja ikakvih crvenih zastavica.

„Ovaj višeslojni pristup obfuskaciji, koji kombinuje šifrovanu imovinu, ubrizgavanje koda tokom izvođenja i obmanjujuće deklaracije manifesta, pokazuje rastuću sofisticiranost Konfety operacije i njene kontinuirane napore da izbjegne analizu i zaobiđe mehanizme detekcije“, rekao je Ortega.

Kao i u prethodnoj iteraciji koju je HUMAN prijavio prošle godine, Konfety zloupotrebljava CaramelAds softverski razvojni komplet (SDK) za preuzimanje oglasa, isporuku sadržaja i održavanje komunikacije sa serverima koje kontroliraju napadači.

Dolazi s mogućnostima preusmjeravanja korisnika na maliciozne web stranice, podsticanja instalacija neželjenih aplikacija i pokretanja stalnih obavještenja u pregledniku sličnih neželjenoj pošti. Osim toga, malicioznni softver skriva ikonu svoje aplikacije i koristi geofencing kako bi promijenio svoju funkcionalnost na osnovu regije žrtve.

Razvoj dolazi nakon što je ANY.RUN detaljno opisao kineski alat za pakovanje Androida poznat kao Ducex, koji je uglavnom dizajniran za skrivanje ugrađenih korisnih podataka poput Triade unutar lažnih Telegram aplikacija.

„Paker koristi ozbiljno zamagljivanje putem šifriranja funkcija koristeći modifikovani RC4 algoritam s dodatnim miješanjem“, rekla je istraživačica ANY.RUN-a Alina Markova . „Ducex stvara velike prepreke za otklanjanje grešaka. Vrši provjeru potpisa APK-a, koja ne uspijeva ako se aplikacija ponovo potpiše. Takođe koristi samostalno otklanjanje grešaka pomoću fork i ptrace kako bi blokirao vanjsko praćenje.“

Osim toga, Ducex je dizajniran da detektuje prisustvo popularnih alata za analizu kao što su Frida, Xposed i Substrate, i ako su prisutni, da se sam zaustavi.

Ovi nalazi takođe slijede novu studiju koju je objavio tim istraživača sa TU Wien i Univerziteta Bayreuth o novoj tehnici nazvanoj TapTrap, koju malicioznih aplikacija može iskoristiti kao oružje za tajno zaobilaženje Androidovog sistema dozvola i dobivanje pristupa osjetljivim podacima ili izvršavanje destruktivnih radnji.

Napad, ukratko, otima interakcije korisnika na Android uređajima preklapanjem animacija ili igara na ekranu korisnika, dok istovremeno prikriveno pokreće elemente korisničkog interfejsa ispod ekrana koji vara korisnike da izvrše neželjene radnje, poput instaliranja malicioznog softvera ili davanja nametljivih dozvola aplikaciji.

„Normalno, Android prikazuje animaciju kada se ekran promijeni, poput pomicanja ili postepenog pojavljivanja novog ekrana“, rekli su istraživači Philipp Beer, Marco Squarcina, Sebastian Roth i Martina Lindorfer . „Međutim, aplikacija može reći sistemu da umjesto toga treba koristiti prilagođenu animaciju koja je dugotrajna i čini novi ekran potpuno transparentnim, držeći ga skrivenim od vas.“

“Svaki dodir koji napravite tokom ove animacije ide na skriveni ekran, a ne na vidljivu aplikaciju. Aplikacija to zatim može iskoristiti da vas namami da dodirnete određena područja ekrana koja odgovaraju osjetljivim radnjama na skrivenom ekranu, što joj omogućava da izvršava radnje bez vašeg znanja.”

U hipotetičkom scenariju napada, igra koju je objavio napadač, a koju je instalirala žrtva, može tajno otvoriti sesiju web preglednika i prevariti žrtvu da odobri dozvole za pristup kameri malicioznoj web stranici.

Uprkos tome, utjecaj TapTrapa proteže se izvan Android ekosistema, otvarajući vrata napadima tipa tapjacking i web clickjacking. Problem je riješen u GrapheneOS -u, Chromeu 135 ( CVE-2025-3067 ) i Firefoxu 136 ( CVE-2025-1939 ). Android 16 i dalje ostaje podložan napadu.

Kada je kontaktiran za komentar, Google je za The Hacker News rekao da radi na ublažavanju problema u nadolazećem ažuriranju Androida, dodajući da operativni sistem već ima uspostavljenu odbranu kako bi spriječio napade “tapjackingom” . Takođe je istakao da nema dokaza da bilo koja zlonamjerna aplikacija iz Play Store-a zloupotrebljava ovu tehniku.

„Android stalno poboljšava svoje postojeće mjere protiv napada tapjackinga. Svjesni smo ovog istraživanja i pozabavit ćemo se ovim problemom u budućem ažuriranju“, rekao je glasnogovornik Googlea. „Google Play ima politike za zaštitu korisnika kojih se moraju pridržavati svi programeri, a ako utvrdimo da je neka aplikacija prekršila naše politike, poduzimamo odgovarajuće mjere.“

(Priča je ažurirana nakon objavljivanja kako bi uključila odgovor kompanije Google na napad TapTrap.)

Izvor:The Hacker News