Akamai je otkrio novi DDoS botnet baziran na Miraiju, nazvan InfectedSlurs, koji aktivno iskorištava dvije ranjivosti nultog dana kako bi zarazio rutere i uređaje za snimanje video zapisa (NVR).

Istraživači su otkrili botnet u oktobru 2023. godine, ali vjeruju da je aktivan najmanje od 2022. Stručnjaci su prijavili dvije ranjivosti odgovarajućim dobavljačima, ali planiraju objaviti popravke u decembru 2023. godine.

U oktobru, Akamaijev Security Intelligence Response Team (SIRT) primijetio je anomalnu aktivnost na kompanijskim honeypots ciljajući rijetko korišteni TCP port.

„Krajem oktobra 2023. godine, primijetili smo mali porast aktivnosti u našim honeypots-ima ciljajući rijetko korišteni TCP port. Aktivnost je započela malim naletom, dostižući vrhunac od 20 pokušaja dnevno, a zatim se smanjila na u prosjeku dva do tri dnevno, s nekim danima potpuno bez pokušaja.” stoji u analizi koju je objavio Akamai. “Do 9. novembra 2023. godine, ranjivi uređaji koji su ciljani bili su nepoznati. Sonde su bile niske frekvencije i činilo se da prvo pokušavaju autentifikaciju putem POST zahtjeva, a zatim, nakon uspjeha, pokušavaju wksplataciju putem injekcije komande.”

Kompanija nije otkrila imena pogođenih prodavaca.

Istraživači su utvrdili da je bot također koristio difoltne administratorske kredencijale za instaliranje Mirai varijanti.

Detaljan pogled na kampanju koja je u toku otkrio je da bot cilja i bežične LAN rutere napravljene za hotele.

InfectedSlurs je baziran na varijanti zlonamjernog softvera JenX Mirai koja je 2018. godine iskoristila zajednicu videoigara Grand Theft Auto da zarazi uređaje.

Akamai navodi da je InfectedSlurs kod prilično sličan onom originalnog Mirai botneta.

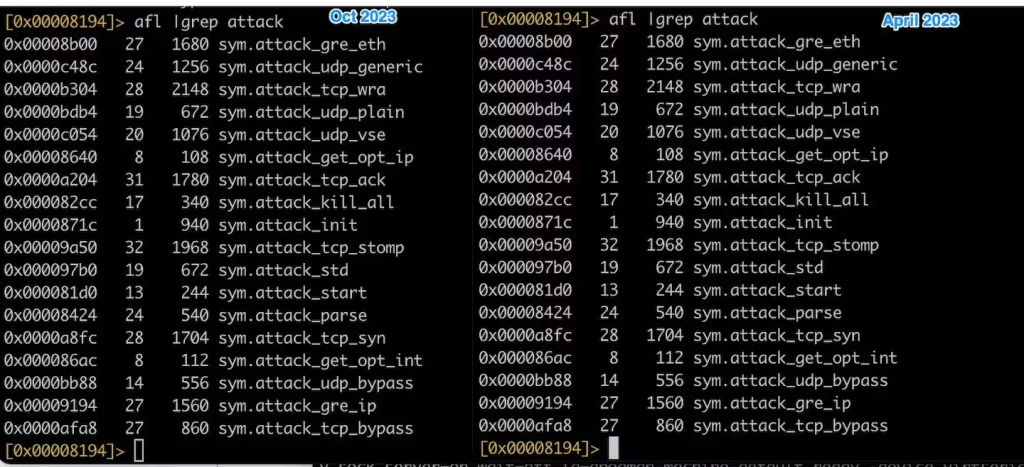

Stručnjaci su primijetili da varijanta korištena u kampanji iz septembra 2023. koristi iste funkcije na istim memorijskim lokacijama kao i Mirai varijanta korištena u aprilu 2023.

Drugi botnetovi, kao što je HailBot Mirai varijanta, takođe su koristili C2 infrastrukturu koja je korišćena u ovoj kampanji. Istraživači su također primijetili spominjanje neke od C2 infrastrukture od strane izbrisanog korisnika Telegrama na zloglasnom DDoS marketplace kanalu DStatCC.

“Akamai SIRT radi sa CISA/US-CERT-om i JPCERT-om kako bi obavijestio prodavce o pogođenim uređajima. Složili smo se da nećemo objavljivati sve detalje kako bismo dobavljaču dali vremena da uvede zakrpe, ali s obzirom na to da se ove ranjivosti aktivno iskorištavaju, pružamo pravila Snort i YARA kako bismo pomogli braniocima da identifikuju pokušaje eksploatacije i moguće infekcije u svom okruženju. ” zaključuje izvještaj koji uključuje Snort pravila i Indikatore kompromisa (IoCs).

Izvor: Security affairs