Istraživači cyber sigurnosti otkrili su novi komplet za krađu identiteta koji se koristi u kampanjama usmjerenim na Australiju, Japan, Španiju, Veliku Britaniju i SAD najmanje od septembra 2024.

Netcraft je saopštio da je više od 2.000 phishing web stranica identificirano kao komplet, poznat kao Xiū gǒu, s ponudom koja se koristi u napadima usmjerenim na različite vertikale, kao što su javni sektor, poštanske, digitalne usluge i bankarske usluge.

“Hakeri koji koriste komplet za postavljanje web-mjesta za krađu identiteta često se oslanjaju na Cloudflareov anti-bot i mogućnosti zamamljivanja hostinga kako bi spriječili otkrivanje”, navodi Netcraft u izvještaju objavljenom u četvrtak.

Neke aspekte phishing kompleta dokumentovali su istraživači sigurnosti Will Thomas (@ BushidoToken) i Fox_threatintel (@banthisguy9349) u septembru 2024.

Kompleti za krađu identiteta kao što je Xiū gǒu predstavljaju rizik jer bi mogli smanjiti barijeru ulaska za manje vješte hakere, potencijalno dovesti do povećanja malicioznih kampanja koje bi mogle dovesti do krađe osjetljivih informacija.

Xiū gǒu, koji je razvio haker koji govori kineski, korisnicima pruža administratorsku ploču i razvijen je korištenjem tehnologija kao što su Golang i Vue.js. Komplet je takođe dizajniran da eksfiltrira krendcijale i druge informacije sa lažnih stranica za krađu identiteta koje se nalaze na “.top” domenu najvišeg nivoa putem Telegrama.

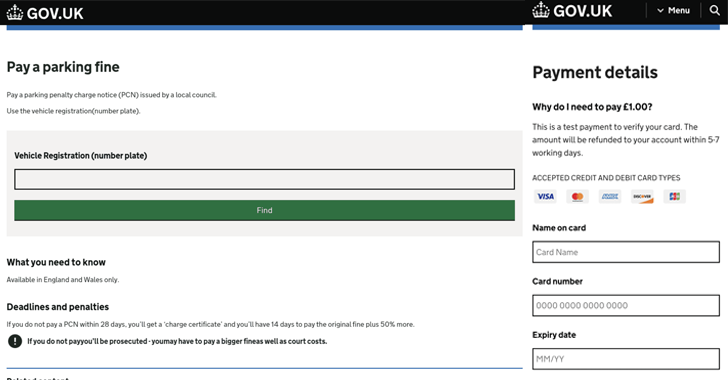

Napadi phishinga se propagiraju putem poruka Rich Communications Services (RCS) umjesto SMS-a, upozoravajući primaoce na navodne kazne za parkiranje i neuspjele isporuke paketa. Poruke ih također upućuju da kliknu na link koji je skraćen pomoću usluge skraćivanja URL-a kako bi platili kaznu ili ažurirali adresu za dostavu.

“Prevare obično manipulišu žrtvama da daju svoje lične podatke i izvrše plaćanja, na primjer, da bi pustili paket ili ispunili kaznu”, rekao je Netcraft.

RCS, koji je prvenstveno dostupan putem Apple Messages-a (počevši od iOS-a 18 ) i Google Messages-a za Android, nudi korisnicima nadograđeno iskustvo razmjene poruka s podrškom za dijeljenje datoteka, indikatorima kucanja i opcionom podrškom za end-to-end enkripciju (E2EE) .

U postu na blogu krajem prošlog mjeseca, tehnološki gigant je detaljno opisao nove zaštite koje je potrebno poduzeti u borbi protiv phishing prevara, uključujući uvođenje poboljšanog otkrivanja prevare pomoću modela strojnog učenja na uređaju kako bi se posebno filtrirale lažne poruke koje se odnose na isporuku paketa i mogućnosti zapošljavanja.

Google je takođe rekao da pilotira sigurnosna upozorenja kada korisnici u Indiji, Tajlandu, Maleziji i Singapuru primaju tekstualne poruke od nepoznatih pošiljatelja s potencijalno opasnim vezama. Nove zaštite, za koje se očekuje da će biti globalno proširene kasnije ove godine, takođe blokiraju poruke s linkovima od sumnjivih pošiljatelja.

Na kraju, glavni istraživački centar dodaje opciju za “automatsko skrivanje poruka od međunarodnih pošiljalaca koji nisu postojeći kontakti” premještanjem u folder “Neželjena pošta i blokirano”. Ova funkcija je prvi put omogućena kao pilot u Singapuru.

Objavljivanje dolazi nakon što je Cisco Talos otkrio da su korisnici Facebook poslovanja i reklamnih naloga na Tajvanu na meti nepoznatog aktera prijetnji u sklopu phishing kampanje osmišljene za isporuku zlonamjernog softvera za krađu kao što su Lumma ili Rhadamanthys.

Poruke mamca dolaze sa ugrađenim linkom koji, kada se klikne, vodi žrtvu do domene Dropbox ili Google Appspot, pokrećući preuzimanje RAR arhive koja pakuje lažni PDF izvršni fajl, koji služi kao kanal za izbacivanje zlonamjernog softvera za krađu.

“Mamljiva e-pošta i lažni nazivi PDF datoteka dizajnirani su tako da se imitiraju pravnog odjela kompanije, pokušavajući namamiti žrtvu da preuzme i izvrši zlonamjerni softver”, rekao je istraživač Talosa Joey Chen , dodajući da aktivnost traje od jula 2024. godine.

“E-mailovi zahtijevaju uklanjanje sadržaja koji krši autorska prava u roku od 24 sata, prestanak daljeg korištenja bez pismene dozvole, te upozoravaju na potencijalne pravne radnje i zahtjeve za kompenzaciju za nepoštivanje.”

Uočene su i phishing kampanje koje se lažno predstavljaju kao OpenAI koje ciljaju kompanije širom svijeta, upućujući ih da odmah ažuriraju svoje informacije o plaćanju klikom na zamagljeni hipervezu.

“Ovaj napad je poslan sa jedne domene na preko 1.000 primalaca”, rekao je Barracuda u izvještaju. “Mejl je, međutim, koristio različite hiperveze unutar tijela e-pošte, moguće da bi se izbjegao otkrivanje. E-mail je prošao DKIM i SPF provjere, što znači da je e-mail poslat sa servera ovlaštenog za slanje e-pošte u ime domene. Međutim, sam domen je sumnjiv.”

Izvor:The Hacker News