Istraživači cyber sigurnosti otkrili su ažuriranu verziju Android bankovnog trojanca pod nazivom Medusa koji se koristio za ciljanje korisnika u Kanadi, Francuskoj, Italiji, Španiji, Turskoj, Velikoj Britaniji i SAD-u

Nove kampanje prevare, koje su primijećene u maju 2024. i aktivne od jula 2023., manifestirale su se kroz pet različitih botneta kojima upravljaju različita povezana društva, rekla je firma za cyber sigurnost Cleafy u analizi objavljenoj prošle sedmice.

Novi uzorci Medusa imaju “lagani set dozvola i nove funkcije, kao što je mogućnost prikazivanja preklapanja preko cijelog ekrana i daljinskog deinstaliranja aplikacija”, rekli su sigurnosni istraživači Simone Mattia i Federico Valentini.

Medusa, takođe poznat kao TangleBot, je sofisticirani Android malver koji je prvi put otkriven u julu 2020. i cilja na finansijske subjekte u Turskoj. Dolazi sa mogućnostima čitanja SMS poruka, zapisivanja pritisaka na tipke, snimanja snimaka ekrana, snimanja poziva, dijeljenja ekrana uređaja u realnom vremenu i obavljanja neovlaštenih prenosa sredstava korištenjem preklopnih napada za krađu bankarskih kredencijala

U februaru 2022. ThreatFabric je otkrio Medusa kampanje koje koriste slične mehanizme isporuke kao i FluBot (aka Cabassous) maskirajući zlonamjerni softver u naizgled bezopasne aplikacije za isporuku paketa i pomoćne aplikacije. Sumnja se da su hakeri koji stoje iza Trojanca iz Turske.

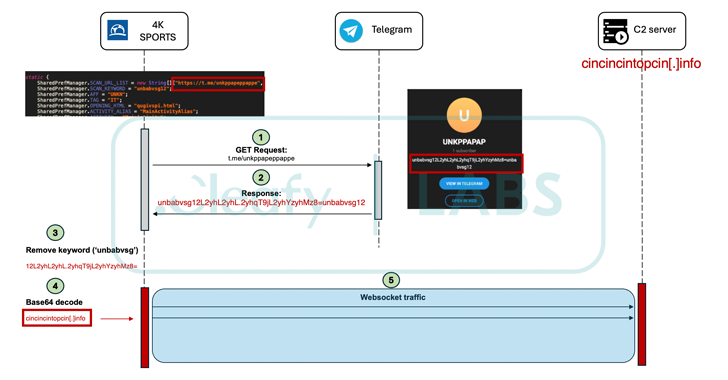

Cleafyjeva najnovija analiza otkriva ne samo poboljšanja zlonamjernog softvera, već i upotrebu dropper aplikacija za širenje Meduze pod krinkom lažnih ažuriranja. Nadalje, legitimne usluge kao što su Telegram i X koriste se kao mrtve greške za pronalaženje komandno-kontrolnog (C2) servera koji se koristi za eksfiltraciju podataka.

Značajna promjena je smanjenje broja dozvola koje se traže u očiglednom nastojanju da se smanje šanse za otkrivanje. Uz to, i dalje je potreban Androidov API za usluge pristupačnosti, koji mu omogućava da potajno omogući druge dozvole prema potrebi i izbjegne izazivanje sumnje korisnika.

Druga modifikacija je mogućnost postavljanja preklapanja crnog ekrana na žrtvin uređaj kako bi se ostavio utisak da je uređaj zaključan ili isključen i koristio ga kao masku za obavljanje zlonamjernih aktivnosti.

Medusa botnet klasteri se obično oslanjaju na isprobane i testirane pristupe kao što je phishing za širenje zlonamjernog softvera. Međutim, primijećeni su noviji valovi koji ga šire putem dropper aplikacija preuzetih iz nepouzdanih izvora, naglašavajući kontinuirane napore hakera da razviju svoje taktike.

“Minimiziranje potrebnih dozvola izbjegava otkrivanje i čini se benignijim, povećavajući njegovu sposobnost da radi neotkriven u dužim periodima”, rekli su istraživači. „Geografski, zlonamjerni softver se širi u nove regije, kao što su Italija i Francuska, što ukazuje na namjeran napor da se diverzificira njegov skup žrtava i proširi njegova površina napada.”

Razvoj dolazi kada je Symantec otkrio da se fiktivna ažuriranja Chrome pretraživača za Android koriste kao mamac za izbacivanje bankarskog trojanca Cerberus . Slične kampanje koje distribuiraju lažne Telegram aplikacije putem lažnih web stranica („telegroms[.]icu“) takođe su primijećene u distribuciji drugog Android malvera nazvanog SpyMax.

Jednom instalirana, aplikacija traži od korisnika da omogući usluge pristupačnosti, omogućavajući mu da prikupi tipke, precizne lokacije, pa čak i brzinu kojom se uređaj kreće. Prikupljene informacije se zatim komprimiraju i izvoze na kodirani C2 server.

“SpyMax je alat za udaljenu administraciju (RAT) koji ima mogućnost prikupljanja ličnih/privatnih informacija sa zaraženog uređaja bez pristanka korisnika i šalje iste udaljenom akteru prijetnje”, kažu iz K7 Security Labs . “Ovo omogućava akterima prijetnji da kontroliraju uređaje žrtava što utiče na povjerljivost i integritet privatnosti i podataka žrtve.”

Izvor:The Hacker News