Istraživači cyber sigurnosti otkrili su novi Android bankovni trojanac nazvan BlankBot koji cilja turske korisnike s ciljem krađe finansijskih informacija.

“BlankBot ima niz zlonamjernih mogućnosti, koje uključuju injekcije korisnika, keylogging, snimanje ekrana i komunicira sa kontrolnim serverom preko WebSocket konekcije,” navodi Intel 471 u analizi objavljenoj prošle sedmice.

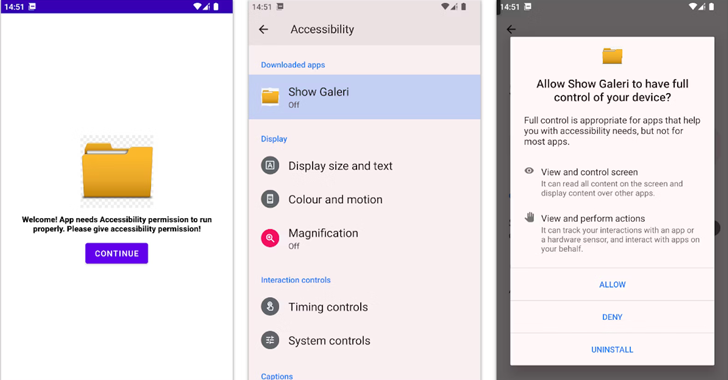

Otkriven 24. jula 2024., BlankBot je u toku aktivnog razvoja, pri čemu zlonamjerni softver zloupotrebljava dozvole Androidovih usluga pristupačnosti kako bi dobio punu kontrolu nad zaraženim uređajima.

Nazivi nekih od zlonamjernih APK fajlova koji sadrže BlankBot su navedeni:

- aplikacija-release.apk (com.abcdefg.w568b)

- aplikacija-release.apk (com.abcdef.w568b)

- aplikacija-release-signed (14).apk (com.whatsapp.chma14)

- aplikacija.apk (com.whatsapp.chma14p)

- app.apk (com. Whatsapp.w568bp)

- showcuu.apk (com. Whatsapp.w568b)

Poput nedavno obnovljenog Android trojanca Mandrake, BlankBot implementira instalaciju paketa zasnovanu na sesiji kako bi zaobišao funkciju ograničenih postavki uvedenu u Android 13 kako bi blokirao bočne aplikacije od direktnog traženja opasnih dozvola.

“Bot traži od žrtve da dozvoli instaliranje aplikacija iz izvora trećih strana, zatim preuzima datoteku kompleta paketa za Android (APK) pohranjenu u direktoriju imovine aplikacije bez šifriranja i nastavlja s procesom instalacije paketa”, navodi Intel 471.

Zlonamjerni softver dolazi sa širokim spektrom funkcija za snimanje ekrana, keylogging i ubacivanje preklapanja na osnovu specifičnih komandi primljenih sa udaljenog servera za prikupljanje akreditiva bankovnog računa, podataka o plaćanju, pa čak i obrasca koji se koristi za otključavanje uređaja.

BlankBot takođe može presresti SMS poruke, deinstalirati proizvoljne aplikacije i prikupiti podatke kao što su liste kontakata i instalirane aplikacije. Osim toga, koristi API usluga pristupačnosti kako bi spriječio korisnika da pristupi postavkama uređaja ili da pokrene antivirusne aplikacije.

“BlankBot je novi Android bankovni trojanac koji je još uvijek u razvoju, o čemu svjedoče višestruke varijante koda uočene u različitim aplikacijama”, saopštila je kompanija za cyber sigurnost. “Bez obzira na to, zlonamjerni softver može izvršiti zlonamjerne radnje kada zarazi Android uređaj.”

Otkrivanje dolazi kada je Google iznio različite korake koje preduzima u borbi protiv upotrebe simulatora mobilnih lokacija kao što je Stingrays od strane hakera za ubacivanje SMS poruka direktno u Android telefone, tehnika prevare koja se naziva prevara SMS Blaster.

„Ovaj metod za ubacivanje poruka u potpunosti zaobilazi mrežu operatera, zaobilazeći tako sve sofisticirane mrežne filtere za zaštitu od neželjene pošte i prijevare,“ rekao je Google. “SMS Blasteri otkrivaju lažnu LTE ili 5G mrežu koja izvršava jednu funkciju: snižavanje korisničke konekcije na stari 2G protokol.”

Mjere ublažavanja uključuju korisničku opciju da onemogući 2G na nivou modema i isključi nulte šifre, od kojih je potonja bitna konfiguracija za lažnu baznu stanicu kako bi se ubacio SMS korisni sadržaj.

Ranije u maju, Google je takođe rekao da pojačava mobilnu sigurnost upozoravajući korisnike ako je njihova mobilna mrežna veza nešifrirana i ako kriminalci koriste simulatore mobilnih stranica kako bi njuškali korisnike ili im poslali poruke o prijevarama zasnovane na SMS-u.

Izvor:The Hacker News