Iranski haker poznat kao OilRig je primijećen kako iskorištava sada zakrpljenu grešku eskalacije privilegija koja utječe na Windows Kernel u sklopu kampanje sajber špijunaže usmjerene na UAE i širu regiju Zaljeva.

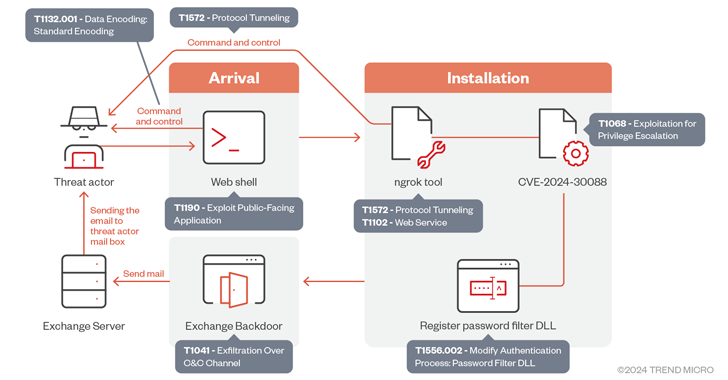

“Grupa koristi sofisticirane taktike koje uključuju postavljanje backdoor-a koji koristi Microsoft Exchange servere za krađu akreditiva i iskorištavanje ranjivosti kao što je CVE-2024-30088 za eskalaciju privilegija”, rekli su istraživači Trend Micro-a Mohamed Fahmy, Bahaa Kamal, i Nik Ahmed Da u analizi objavljenoj u petak.

Kompanija za cyber sigurnost prati hakera pod imenom Earth Simnavaz , koji se također naziva APT34, Crambus, Cobalt Gypsy, GreenBug, Hazel Sandstorm (ranije EUROPIUM) i Helix Kitten.

Lanci napada podrazumevaju implementaciju prethodno nedokumentovanog implanta koji dolazi sa mogućnošću eksfiltriranja akreditiva preko lokalnih Microsoft Exchange servera, što je isprobana i testirana taktika koju je protivnik usvojio u prošlosti, dok takođe uključuje nedavno otkrivene ranjivosti svog eksploatacije. arsenal.

CVE-2024-30088, koji je Microsoft zakrpio u junu 2024., odnosi se na slučaj eskalacije privilegija u jezgru Windowsa koji bi se mogao iskoristiti za stjecanje privilegija SISTEMA, pod pretpostavkom da napadači mogu pobijediti u trci.

Početni pristup ciljnim mrežama je olakšan infiltriranjem ranjivog web servera kako bi se izbacila web ljuska, nakon čega slijedi izbacivanje ngrok alata za daljinsko upravljanje kako bi se održala postojanost i premjestila na druge krajnje točke u mreži.

Ranjivost eskalacije privilegija kasnije služi kao kanal za isporuku backdoor-a, kodnog naziva STEALHOOK, odgovornog za prijenos prikupljenih podataka preko Exchange servera na adresu e-pošte koju kontrolira napadač u obliku priloga.

Značajna tehnika koju je OilRig koristio u najnovijem nizu napada uključuje zloupotrebu povišenih privilegija za izbacivanje DLL politike filtera lozinki (psgfilter.dll) kako bi se izvukli osjetljivi vjerodajnici od korisnika domena putem kontrolera domena ili lokalnih naloga na lokalnim mašinama.

“Maliciozni haker je veoma pazio na rad sa otvorenim tekstnim lozinkama dok je implementirao funkcije izvoza filtera lozinki”, rekli su istraživači. “Haker je takođe koristio lozinke otvorenog teksta da bi dobio pristup i daljinski implementirao alate. Lozinke otvorenog teksta su prvo šifrirane prije nego što su eksfiltrirane kada su poslane preko mreža.”

Vrijedi napomenuti da je korištenje psgfilter.dll primijećeno još u decembru 2022. godine u vezi s kampanjom koja je ciljala organizacije na Bliskom istoku koristeći drugi backdoor pod nazivom MrPerfectionManager.

“Njihove nedavne aktivnosti sugerišu da je Earth Simnavaz fokusiran na zloupotrebu ranjivosti u ključnoj infrastrukturi geopolitički osjetljivih regija”, napomenuli su istraživači. “Oni također nastoje uspostaviti postojano uporište u kompromitovanim entitetima, tako da se oni mogu koristiti oružjem za pokretanje napada na dodatne mete.”

Izvor:The Hacker News