Hakeri koriste izmanipulisane rezultate pretraživanja i lažne Google oglase koji varaju korisnike koji žele preuzeti legitiman softver kao što je WinSCP da umjesto toga instaliraju malver.

Kompanija za sajber sigurnost Securonix prati tekuću aktivnost pod nazivom SEO#LURKER.

“Zlonamjerni oglas usmjerava korisnika na kompromitovanu WordPress web stranicu gameeweb[.]com, koja korisnika preusmjerava na phishing lokaciju koju kontrolišu napadači”, rekli su istraživači sigurnosti Den Iuzvyk, Tim Peck i Oleg Kolesnikov u izvještaju koji je podijeljen s The Hackerom Vijesti.

Vjeruje se da hakeri koriste Googleove dinamičke oglase za pretraživanje (DSA), koji automatski generišu oglase na osnovu sadržaja web-lokacije kako bi poslužili zlonamjerne oglase koji odvode žrtve na zaraženu stranicu.

Krajnji cilj složenog višestepenog lanca napada je da navede korisnike da kliknu na lažnu, sličnu WinSCP web stranicu, winccp[.]net i preuzmu malver.

“Saobraćaj sa sajta gaweeweb[.]com ka lažnom sajtu winsccp[.]net zavisi od toga da li je referentni header (zaglavlje) ispravno postavljen,” rekli su istraživači. “Ako je referentni header neispravan, korisnik biva ‘Rickrolled’ i preusmjeren je na zloglasni Rick Astley YouTube video.”

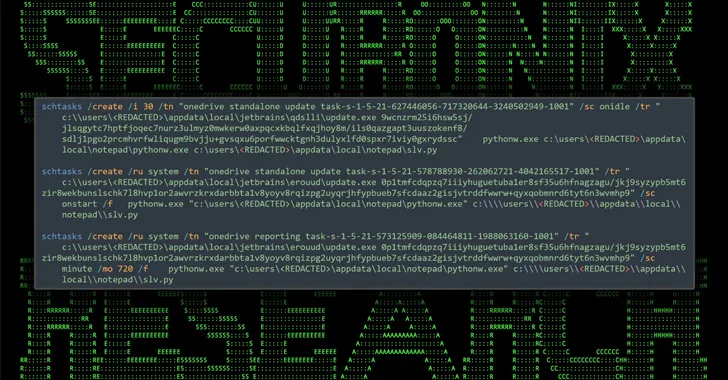

Krajnji teret (payload) se pojavljuje u obliku ZIP datoteke (“WinSCP_v.6.1.zip”) koja sadrži izvršnu datoteku za instalaciju, koja, kada se pokrene, koristi tehniku učitavanja DLL-a sa strane (DLL side-loading) da učita i izvrši DLL datoteku pod nazivom python311.dll koja se nalazi unutar arhive.

DLL datoteka, s druge strane, preuzima i pokreće legitiman instalater WinSCP-a kako bi održala privid, dok istovremeno potajno postavlja Python skripte (“slv.py” i “wo15.py”) u pozadini da aktivira zlonamerno ponašanje. Takođe je odgovorna za uspostavljanje trajnosti.

Obje Python skripte su dizajnirane da uspostave kontakt sa udaljenim serverom koji kontroliše haker kako bi primili daljnje upute koje omogućavaju napadačima da pokreću naredbe za enumeraciju na hostu.

“S obzirom na činjenicu da su napadači koristili Google Ads za raspršivanje zlonamjernog softvera, može se vjerovati da su mete ograničene na sve koji traže WinSCP softver”, rekli su istraživači.

“Geoblokiranje korišteno na web lokaciji na kojoj se nalazi malver sugeriše da su oni u SAD-u žrtve ovog napada.”

Ovo nije prvi put da su Google-ovi Dynamic Search Ads zloupotrijebljeni za distribuciju malvera. Krajem prošlog mjeseca, Malwarebytes je otkrio kampanju koja cilja korisnike koji pretražuju PyCharm sa linkovima ka hakovanoj web stranici koja hostuje lažni instalater koji otvara put za implementaciju malvera za krađu informacija.

Malvertising je u poslednjih nekoliko godina postao popularan među sajber kriminalcima, sa brojnim malver kampanjama koje koriste ovu taktiku za napade.

Početkom ove nedjelje, Malwarebytes je takođe otkrio porast u kampanjama za skimming kreditnih kartica tokom oktobra 2023. godine, za koje se procjenjuje da su kompromitovali stotine e-commerce web sajtova sa ciljem krađe finansijskih informacija putem ubacivanja uvjerljivih lažnih stranica za plaćanje.

Izvor: The Hacker News