Jednodnevna spearphishing kampanja bila je usmjerena na članove regionalne ukrajinske vlade i organizacije koje su ključne za humanitarnu pomoć u ratu, uključujući Međunarodni komitet Crvenog krsta, UNICEF i različite NVO.

Napad, nazvan PhantomCaptcha, pokušao je da navede žrtve da izvrše komande korišćene u ClickFix napadima, prerušene u Cloudflare CAPTCHA provjere, kako bi instalirali WebSocket Remote Access Trojan (RAT).

Istraživačka jedinica SentinelOne-a, SentinelLABS, navodi da je kampanja počela i završila 8. oktobra, ali da je haker ranije uložio značajan trud u pripremu infrastrukture, jer su neki domeni korišćeni u napadu registrovani još krajem marta.

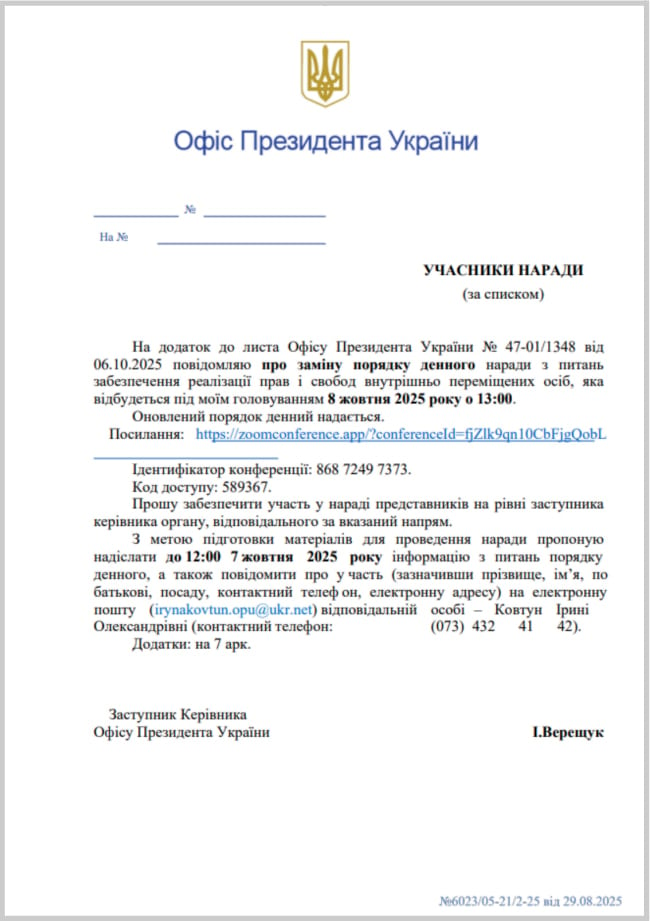

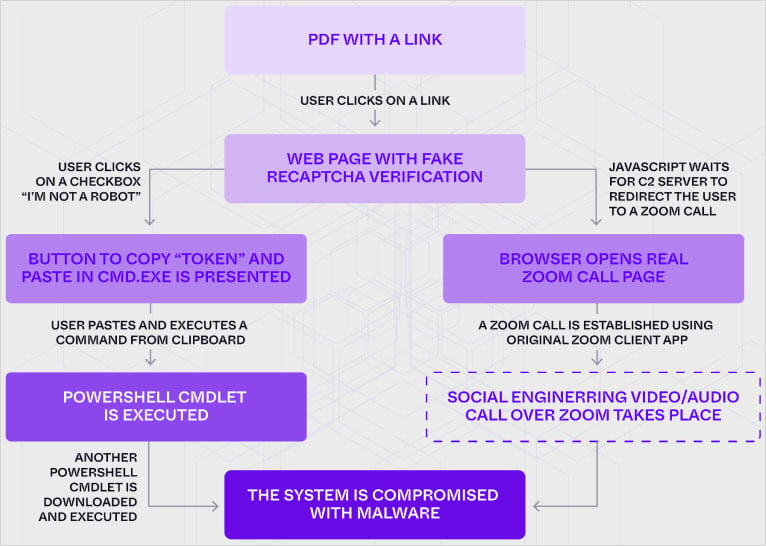

Napadi su počeli mejlovima koji su oponašali Kancelariju predsjednika Ukrajine, sa zlonamjernim PDF prilozima koji su vodili ka lažnom Zoom domenu zoomconference[.]app.

Kada bi žrtva kliknula na link, prikazala bi se automatizovana provjera pregledača prije preusmjeravanja na Zoom platformu. Tokom te faze, generisao bi se identifikator klijenta koji bi se slao napadačevom serveru putem WebSocket veze.

Ako bi server vratio odgovarajući identifikator, pregledač bi preusmjerio korisnika na legitimni, lozinkom zaštićeni Zoom sastanak — vjerovatno da bi se napadač uključio u lažan “uživo” razgovor i koristio socijalni inženjering.

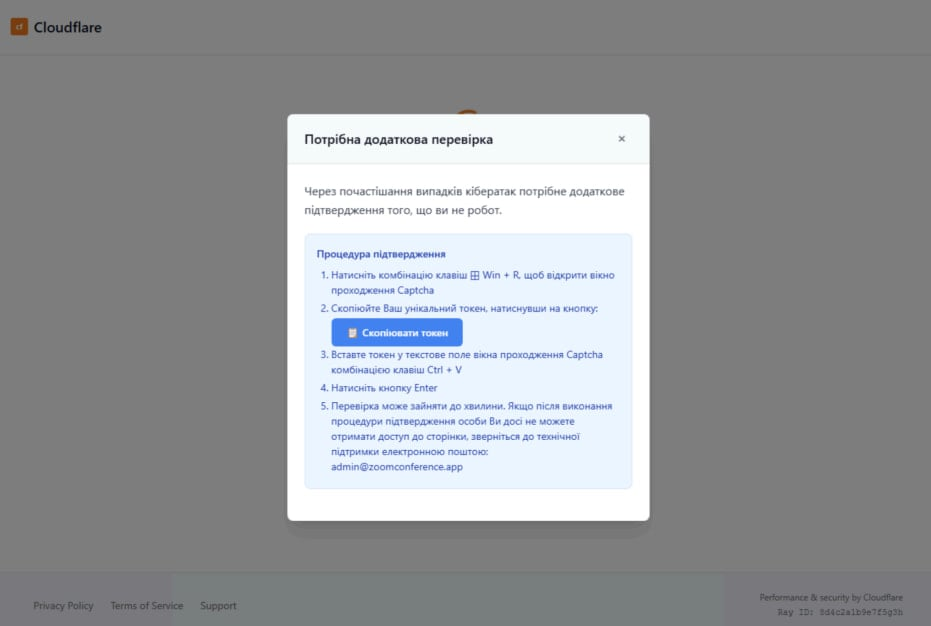

U suprotnom, žrtvi bi se prikazala još jedna “bezbjednosna provjera”, odnosno lažna Cloudflare CAPTCHA stranica na ukrajinskom jeziku, koja je tražila da pritisne dugme, kopira “token” i zalijepi ga u Windows Command Prompt.

Ova radnja je u pozadini pokretala PowerShell komandu koja je preuzimala i izvršavala maliciozni skript (cptch) — prvu fazu infekcije koja je sakupljala informacije o sistemu (ime računara, domen, korisničko ime, proces ID, sistemski UUID) i slala ih C2 serveru.

Konačni payload bio je lagani WebSocket RAT koji omogućava udaljeno izvršavanje komandi i eksfiltraciju podataka kroz base64 kodirane JSON komande.

Istraživači su identifikovali dvije putanje infekcije. Pored kampanje sa lažnim CAPTCHA provjerama, otkrivena je i povezana operacija usmjerena na korisnike u Lavovu, preko Android aplikacija sa “odraslom tematikom” ili lažnih alata za cloud skladištenje.

Ove aplikacije djelovale su kao špijunski softver, prateći lokaciju žrtve u realnom vremenu, listu kontakata, pozive i slike, te slale podatke napadačima.

Iako SentinelLABS nije direktno pripisao napad određenoj grupi, istraživači su utvrdili da je WebSocket RAT hostovan na ruskoj infrastrukturi. Povezana Android kampanja takođe ima indikacije da potiče iz Rusije ili Bjelorusije.

Pored toga, Google Threat Intelligence Group (GTIG) je dan ranije objavio izvještaj o sličnim napadima sa “I am not a robot” CAPTCHA porukama, koje su pripisane grupi ColdRiver (poznatoj i kao Star Blizzard, UNC4057, Callisto), povezanoj sa ruskom obavještajnom službom FSB.

GTIG je naglasio da su hakeri brzo razvili nove malvere nakon što su istraživači otkrili stare alate koje je ColdRiver koristio u sajber špijunskim operacijama.

Izvor: BleepingComputer