Državni subjekti, vojne organizacije i civilni korisnici u Ukrajini i Poljskoj bili su na meti u sklopu niza kampanja osmišljenih da ukradu osjetljive podatke i dobiju trajni daljinski pristup zaraženim sistemima.

Skup za upad, koji se proteže od aprila 2022. do jula 2023. godine, koristi mamce za krađu identiteta i dokumente za mamce za implementaciju malicioznog softvera za preuzimanje pod nazivom PicassoLoader, koji djeluje kao kanal za pokretanje Cobalt Strike Beacon-a i njRAT-a.

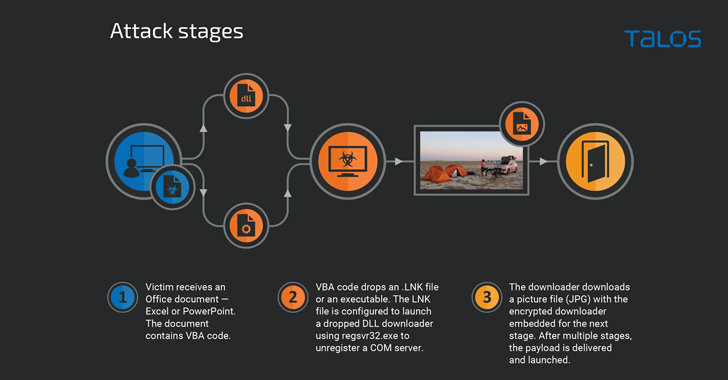

“Napadi su koristili višestepeni lanac infekcije pokrenut malicioznim dokumentima Microsoft Office-a, najčešće koristeći Microsoft Excel i PowerPoint formate datoteka” rekla je istraživačica Cisco Talosa Vanja Svajcer u novom izvještaju. “Ovo je praćeno izvršnim programom za preuzimanje i payload-om skrivenim u datoteci slike, što će vjerovatno otežati njegovo otkrivanje.”

Neke od aktivnosti pripisane su hakeru po imenu GhostWriter (aka UAC-0057 ili UNC1151), čiji su prioriteti usklađeni s bjeloruskom vladom.

Vrijedi napomenuti da je podskup ovih napada već dokumentovan u protekloj godini od strane ukrajinskog tima za hitne slučajeve (CERT-UA) i Fortinet FortiGuard Labs-a, od kojih je jedan koristio PowerPoint dokumente napunjene makroima za isporuku malicioznog softvera Agent Tesla u julu 2022. godine.

Lanci zaraze imaju za cilj da ubjede žrtve da omogući makroe, sa VBA makroom dizajniranim da ispusti DLL program za preuzimanje poznat kao PicassoLoader koji naknadno poseže do sajta pod kontrolom napadača kako bi dohvatio payload sledeće faze, legitimnu datoteku slike koja ugrađuje konačni malware.

Otkrivanje dolazi nakon što je CERT-UA detaljno opisao brojne phishing operacije distribucije malicioznog SmokeLoader softvera, kao i smishing napad dizajniran da dobije neovlaštenu kontrolu nad Telegram nalozima meta.

Prošlog mjeseca, CERT-UA je otkrio kampanju kibernetičke špijunaže usmjerenu na državne organizacije i predstavnike medija u Ukrajini koji koriste email i instant messenger-e za distribuciju datoteka, što, kada se pokrene, rezultuje izvršavanjem PowerShell skripte pod nazivom LONEPAGE za preuzimanje -stage browser stealer (THUMCHOP) i keylogger (CLOGFLAG) payload-a.

GhostWriter je jedan od mnogih hakera koji su se usmjerili na Ukrajinu. Ovo takođe uključuje rusku državnu grupu APT28, koja je primjećena korištenjem HTML priloga u phishing email porukama koji pozivaju primaoce da promene svoje UKR.NET i Yahoo! lozinke zbog sumnjive aktivnosti otkrivene na njihovim nalozima kako bi ih preusmjerili na lažne odredišne stranice koje na kraju kradu njihove kredencijale.

Razvoj takođe prati usvajanje “standardnog petofaznog priručnika” od strane hakera povezanih s ruskom vojnom obavještajnom službom (GRU) u njihovim remetilačkim operacijama protiv Ukrajine u “namjernom nastojanju da povećaju brzinu, obim i intenzitet” svojih napada.

Ovo uključuje korištenje prednosti infrastrukture života na rubu za dobijanje početnog pristupa, korištenje tehnika života izvan zemlje za izviđanje, lateralno kretanje i krađu informacija kako bi se ograničio njihov otisak malicioznog softvera i izbjeglo otkrivanje, stvarajući uporan, privilegovan pristup preko objekata grupne politike (GPO), postavljanja brisača i telegrafiranja njihovih djela putem haktivističkih osoba na Telegram-u.

“Prednosti koje nudi knjiga su posebno pogodne za brzo i veoma osporavano operativno okruženje, što ukazuje na to da su ratni ciljevi Rusije vjerovatno vodili odabrane taktičke smjerove djelovanja GRU-a” rekao je Mandiant u vlasništvu Google-a.

Izvor: The Hacker News