Operacija LockBit ransomware-as-a-service (RaaS) prikupila je oko 2,3 miliona američkih dolara u roku od pet mjeseci, prema curenju podataka koje je nastalo nakon hakovanja LockBit affiliate panela u maju 2025. godine.

Od te sume, operateri su uzeli svoj uobičajeni dio od 20% (oko 456.000 USD), a dodatno su „zaradili“ još 10.000–11.000 USD od partnera koji su se registrovali putem tog panela.

„Ono što ovo curenje zaista pokazuje jeste složena i, u stvarnosti, daleko manje glamurozna priroda njihovih nezakonitih aktivnosti s ransomware-om. Iako profitabilna, operacija je daleko od savršeno organizovane i izuzetno unosne mreže kakvom žele da je predstave“, naveli su istraživači iz Trellixa.

(Prije toga je američko Ministarstvo pravde procijenilo da je LockBitSupp – vođa LockBit grupe – „zaradio“ oko 100 miliona USD u periodu od 2019. do 2024. godine).

LockBit u problemima?

U jednom trenutku, LockBit je bio među najaktivnijim i najpoznatijim RaaS operacijama, ali kompromitacija njihove “Lite” affiliate konzole u maju 2025. bila je samo posljednji udarac u nizu.

Početkom 2024. godine, agencije za provođenje zakona poremetile su infrastrukturu grupe, oborile im stranicu za objavljivanje procurelih podataka, oporavile ključeve za dešifriranje, zamrzle kripto račune i uhapsile neke od osumnjičenih saradnika. U maju su vlasti UK, SAD i Australije otkrile identitet LockBitSupp-a i uvele mu sankcije.

U oktobru su uhapšeni i identifikovani novi saradnici LockBita, a u decembru je američko Ministarstvo pravde objavilo optužnicu protiv osobe s dvojnim državljanstvom Rusije i Izraela, koja se sumnjiči da je bila programer za LockBit ransomware.

Šta otkrivaju procurjeli podaci?

Curenje podataka, za koje istraživači iz Trellixa vjeruju da potiče iz baze podataka povezane s LockBit „Lite“ affiliate panelom, obuhvata period od 18. decembra 2024. do 29. aprila 2025., i sadrži informacije o:

- LockBit partnerima,

- žrtvama (organizacijama),

- chat prepisci,

- kripto novčanicima,

- konfiguracijama ransomware build-a.

Analiza je pokazala:

- LockBit grupa navodno radi na novoj verziji ransomware-a (LockBit 5.0), ali ona još nije objavljena

- Prepiske tokom pregovora otkrivaju da većina partnera nije bila uspješna u ubjeđivanju žrtava da plate otkupninu

- Sume otkupnine uglavnom su bile male – između 2.000 i 40.000 USD, s jednim izuzetkom: jedan partner je dobio 2 miliona USD od švicarske IT firme

- Partneri najčešće ciljaju organizacije iz sektora proizvodnje, potrošačkih usluga, finansija, softvera/IT-a i vlade

- Neki partneri se očito specijalizuju za napade na određene zemlje ili sektore

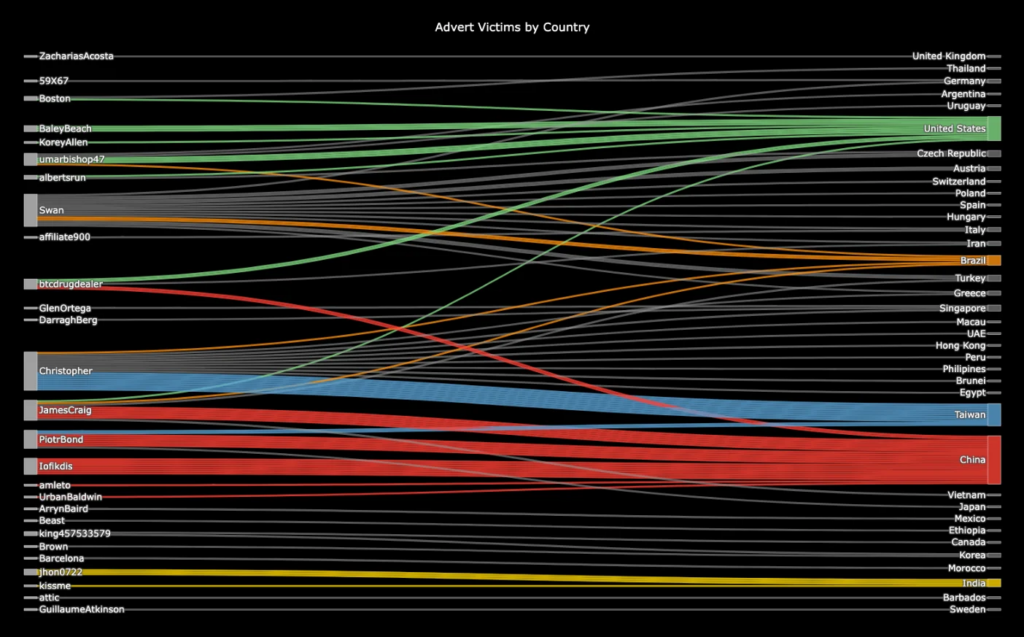

„Naša analiza geografskog ciljanja LockBit napada od decembra 2024. do aprila 2025. pokazuje da je Kina najčešće ciljana zemlja“, naveli su istraživači.

„Visoka koncentracija napada u Kini sugeriše snažan fokus na to tržište, vjerovatno zbog razvijene industrijske baze i sektora proizvodnje. Za razliku od grupa poput BlackBasta i Conti koje samo povremeno ispituju kineske mete, LockBit izgleda da nema problem s operisanjem unutar kineskih granica, ignorišući moguće političke posljedice – što predstavlja zanimljivo odstupanje u pristupu.“

SAD i Tajvan su takođe među popularnim metama. Tajvan je naročito omiljen jednom partneru (poznatom kao „Christopher“) koji vjerovatno ima specijalizovano znanje o regionalnim mrežama ili ranjivostima koje se iskorištavaju.

Žrtve LockBit reklama (tj. afilijacija) po državama (Izvor: Trellix)

LockBit i mete u Rusiji

Zanimljivo je da su dva partnera šifrovala podatke dvije ruske državne institucije: Odjel za mostogradnju u Moskvi i Općinu Čebarkulj.

Organizacije u Rusiji i ZND (Zajednica nezavisnih država) obično su izuzete iz napada ruskih sajber-kriminalaca, ali partneri očito ponekad pređu tu liniju.

U oba slučaja, LockBitSupp se izvinio, okrivio partnere, konkurenciju i FBI za napad, i ponudio alate za dešifriranje – koji, prema izvještajima, nisu radili.

„Ovo nije prvi put da je LockBit ransomware korišten za napad na ruske entitete. U januaru 2024. kada su lažni LockBit operateri napali rusku sigurnosnu firmu AN-Security, LockBit je tvrdio da njihovi konkurenti koriste procurjele alate za izgradnju ransomware-a kako bi se lažno predstavili kao LockBit i nanijeli štetu njihovoj reputaciji“, naveli su iz Trellixa.

Nedavno je Positive Technologies izvijestio o tome da je grupa DarkGaboon APT koristila LockBit 3.0 ransomware protiv ruskih firmi. Ta verzija je procurjela 2022. godine i sada je koriste mnoge sajber-kriminalne grupe koje nisu povezane s LockBit RaaS-om.

Izvor: Help Net Security