Tajvanska kompanija QNAP je uvela ispravke za skup nedostataka srednje ozbiljnosti koji utiču na QTS i QuTS heroja, od kojih bi se neki mogli iskoristiti za postizanje izvršavanja koda na njenim uređajima za skladištenje podataka koji su povezani sa mrežom (NAS).

Problemi koji utiču na QTS 5.1.x i QuTS hero h5.1.x su:

- CVE-2024-21902 – Pogrešna dodjela dozvole za kritičnu ranjivost resursa koja bi mogla omogućiti autentificiranim korisnicima da čitaju ili modificiraju resurs putem mreže

- CVE-2024-27127 – Dvostruka besplatna ranjivost koja bi mogla omogućiti autentifikovanim korisnicima da izvršavaju proizvoljni kod putem mreže

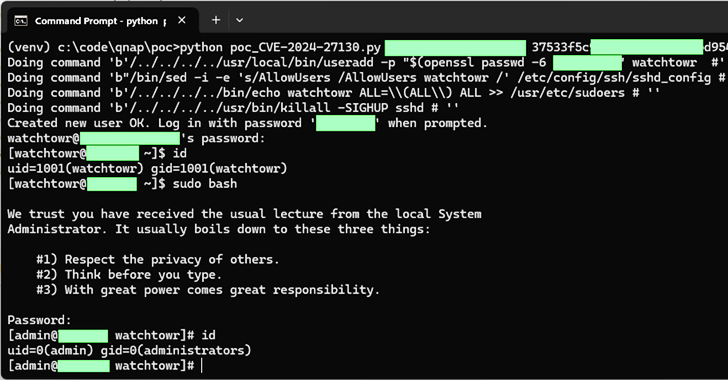

- CVE-2024-27128, CVE-2024-27129 i CVE-2024-27130 – Skup ranjivosti prekoračenja međuspremnika koje bi mogle dozvoliti autentifikovanim korisnicima da izvršavaju proizvoljni kod preko mreže

Svi nedostaci, koji zahtevaju važeći nalog na NAS uređajima, otklonjeni su u QTS 5.1.7.2770 build 20240520 i QuTS hero h5.1.7.2770 build 20240520. Aliz Hammond of watchTowr Labs je zaslužna za otkrivanje i prijavljivanje mana u januaru 3, 2024.

„CVE-2024-27130 ranjivost, koja je prijavljena pod WatchTowr ID WT-2023-0054, uzrokovana je nesigurnom upotrebom funkcije ‘strcpy’ u funkciji No_Support_ACL, koju koristi zahtjev get_file_size u dijeljenju. cgi skripta“, rekao je QNAP .

“Ova skripta se koristi prilikom dijeljenja medija sa vanjskim korisnicima. Da bi iskoristio ovu ranjivost, napadač zahtijeva važeći ‘ssid’ parametar, koji se generiše kada NAS korisnik dijeli datoteku sa svog QNAP uređaja.”

Takođe je istaknuto da sve verzije QTS 4.x i 5.x imaju omogućenu Address Space Layout Randomization (ASLR), što otežava napadaču da iskoristi ranjivost.

Zakrpe su stigle četiri dana nakon što je kompanija za cyber sigurnost sa sjedištem u Singapuru objavila detalje o ukupno 15 ranjivosti, uključujući četiri odvojene greške koje bi se mogle koristiti oružjem kako bi se zaobišla autentikacija i izvršio proizvoljni kod.

Propuste – praćene od CVE-2023-50361 do CVE-2023-50364 – otklonio je QNAP 25. aprila 2024., nakon otkrivanja u decembru 2023.

Vrijedi napomenuti da kompanija tek treba da objavi ispravke za CVE-2024-27131, koji je watchTowr opisao kao slučaj “Log lažiranja putem x-forwarded-for [to] omogućava korisnicima da izazovu snimanje preuzimanja prema zahtjevu sa proizvoljne lokacije izvora.”

QNAP je rekao da CVE-2024-27131 nije stvarna ranjivost, već izbor dizajna koji zahtijeva promjenu specifikacija korisničkog interfejsa unutar QuLog centra. Očekuje se da će ovo biti ispravljeno u QTS 5.2.0.

Detalji o četiri druge ranjivosti koje je prijavio watchTowr trenutno su skriveni, a tri od njih su trenutno u pregledu. Četvrtom problemu je dodijeljen CVE ID i bit će popravljen u narednom izdanju.

WatchTowr je rekao da je bio primoran da izađe u javnost sa nedostacima prošle sedmice nakon što QNAP nije uspio da ih riješi u predviđenom periodu od 90 dana za javno objavljivanje i da je bio velikodušan tako što je kompaniji dao “više proširenja” da ih uključi.

Kao odgovor, QNAP je rekao da žali zbog problema s koordinacijom, navodeći da se obavezuje da će objaviti ispravke za velike ili kritične greške u roku od 45 dana. Ispravci za ranjivosti srednje ozbiljnosti bit će objavljeni u roku od 90 dana.

“Izvinjavamo se za sve neugodnosti koje je ovo moglo izazvati i posvećeni smo kontinuiranom poboljšanju naših sigurnosnih mjera”, dodaje se. “Naš cilj je blisko sarađivati sa istraživačima širom svijeta kako bismo osigurali najviši kvalitet sigurnosti naših proizvoda.”

Uz ranjivosti na QNAP NAS uređajima koje su u prošlosti iskoristili napadači ransomware-a , korisnicima se preporučuje da što prije uvedu najnovije verzije QTS-a i QuTS heroja kako bi ublažili potencijalne prijetnje.

Izvor:The Hacker News