Otkrivena je sofisticirana kampanja sajber napada usmjerena na Microsoft SharePoint servere koja iskorištava novo oružje u lancu ranjivosti nazvanom “ToolShell”, omogućavajući napadačima potpunu daljinsku kontrolu nad ranjivim sistemima bez autentifikacije.

Eye Security, holandska firma za sajber sigurnost, identifikovala je aktivno iskorištavanje 18. jula 2025. godine, otkrivajući ono što istraživači sigurnosti opisuju kao jedan od najbržih prelaza od provjere koncepta do masovnog iskorištavanja u novijoj istoriji.

Ključne zaključke

1. Aktivno se iskorištava kritična ranjivost SharePointa ("ToolShell"), dajući napadačima potpunu, neautentificiranu kontrolu nad serverom.

2. Napad krade ključeve servera kako bi zaobišao sigurnost i instalirao trajne backdoor-ove.

3. Odmah instalirajte zakrpu i skenirajte postojeću kompromitaciju, jer zakrpa neće ukloniti napadače koji su već unutra.

Od istraživanja do naoružanja za 72 sata

Lanac ranjivosti kombinuje dva kritična sigurnosna propusta, CVE-2025-49706 i CVE-2025-49704 , koje su prvobitno demonstrirali istraživači sigurnosti iz CODE WHITE GmbH, njemačke firme za ofanzivnu sigurnost, na Pwn2Own Berlin 2025 u maju.

Eksploit je ostao neaktivan do 15. jula 2025. godine, kada je CODE WHITE javno podijelio svoja detaljna otkrića na društvenim mrežama nakon službenog objavljivanja Microsoftove zakrpe.

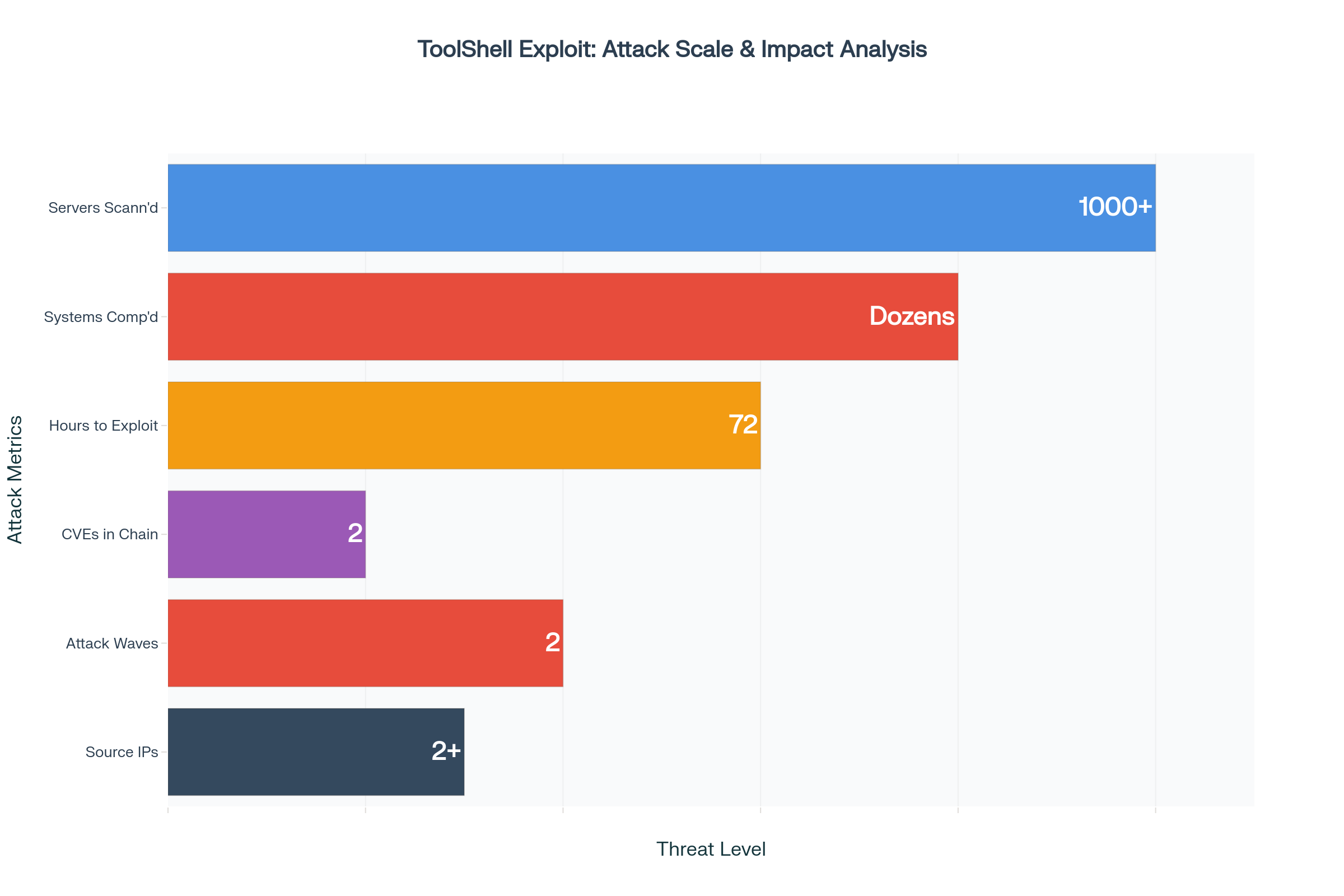

U roku od samo 72 sata od javnog otkrivanja, akteri prijetnji uspješno su operacionalizirali iskorištavanje za velike koordinirane napade.

Sveobuhvatna istraga kompanije Eye Security otkrila je da su napadači započeli sistematsku masovnu eksploataciju 18. jula 2025. godine, oko 18:00 sati po srednjoevropskom vremenu, prvobitno koristeći IP adresu 107.191.58.76.

Drugi zaseban val napada pojavio se sa adrese 104.238.159.149 19. jula 2025. u 07:28 CET, što jasno ukazuje na dobro koordiniranu međunarodnu kampanju.

ToolShell exploit zaobilazi tradicionalne mehanizme autentifikacije ciljajući ranjivu /_layouts/15/ToolPane.aspxkrajnju tačku SharePointa.

Za razliku od konvencionalnih web ljuski dizajniranih prvenstveno za izvršavanje naredbi, maliciozni teret posebno izdvaja osjetljive kriptografske ključeve sa SharePoint servera, uključujući kritične materijale ValidationKey i DecryptionKey.

„Ovo nije bio tipičan webshell“, objasnili su istraživači Eye Securityja u svojoj detaljnoj tehničkoj analizi. „Napadač pretvara SharePointovo inherentno povjerenje u vlastitu konfiguraciju u moćno oružje“.

Nakon što uspješno dobiju ove kriptografske tajne, napadači mogu kreirati potpuno validne __VIEWSTATEkorisne podatke kako bi postigli potpuno udaljeno izvršavanje koda bez potrebe za ikakvim korisničkim podacima.

Sofisticirani napad koristi tehnike slične CVE-2021-28474, iskorištavajući procese deserijalizacije i kontrolnog renderiranja u SharePointu.

Dobivanjem ValidationKey servera, napadači mogu digitalno potpisati zlonamjerne podatke koje SharePoint automatski prihvata kao legitimni pouzdani unos, efektivno zaobilazeći sve postojeće sigurnosne kontrole i odbrambene mjere.

Sveobuhvatno skeniranje preko 1.000 SharePoint servera raspoređenih širom svijeta od strane kompanije Eye Security otkrilo je desetine aktivno kompromitovanih sistema u više organizacija.

Firma za sajber sigurnost odmah je pokrenula odgovorne procedure otkrivanja informacija, direktno kontaktirajući sve pogođene organizacije i nacionalne timove za reagovanje u računarskim vanrednim situacijama (CERT) širom Evrope i međunarodno.

Microsoft je zvanično priznao aktivnu prijetnju eksploatacije, dodijelivši novi CVE identifikator (CVE-2025-53770) za praćenje specifične varijante koja se koristi u napadima uživo.

Kompanija je objavila sveobuhvatne sigurnosne zakrpe za sve pogođene verzije, uključujući SharePoint Server 2016, 2019 i Subscription Edition, kao dio svog ciklusa sigurnosnih ažuriranja za juli 2025.

Organizacije koje koriste ranjive verzije SharePointa moraju odmah, bez odlaganja, primijeniti Microsoftova sigurnosna ažuriranja iz jula 2025.

Pogođene verzije uključuju verzije sistema SharePoint 2016 starije od verzije 16.0.5508.1000 (KB5002744), verzije sistema SharePoint 2019 starije od verzije 16.0.10417.20027 (KB5002741) i verzije izdanja za pretplatu starije od verzije 16.0.18526.20424.

Microsoft eksplicitno navodi da ne postoje alternativna rješenja; samo potpuno, trenutno ažuriranje zakrpa danas u potpunosti eliminira ovu kritičnu ranjivost.

Pokazatelji kompromitovanja (IoC) eksploatacije SharePoint “ToolShell”-a

| Vrsta IoC-a | Indikator | Opis |

|---|---|---|

| IP adresa | 107.191.58[.]76 | Izvorna IP adresa prvog vala eksploitacije 18. jula 2025. |

104.238.159[.]149 | Izvorna IP adresa drugog vala eksploitacije 19. jula 2025. | |

| Korisnički agent | Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:120.0) Gecko/20100101 Firefox/120.0 | Niz korisničkog agenta koji se koristi tokom eksploatacije. Također se vidi u URL-kodiranom formatu za IIS logove. |

| URL / Putanja | POST /_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx | Putanja iskorištavanja korištena za aktiviranje početne ranjivosti (CVE-2025-49706). |

GET /_layouts/15/<undisclosed>.aspx | Zahtjev zlonamjernoj ASPX datoteci postavljen za ispis kriptografskih ključeva. (Naziv datoteke nije otkriven). | |

| Heš datoteke (SHA256) | 4a02a72aedc3356d8cb38f01f0e0b9f26ddc5ccb7c0f04a561337cf24aa84030 | Uočena je heš početne web ljuske. |

b39c14becb62aeb55df7fd55c814afbb0d659687d947d917512fe67973100b70 | Još jedan povezani zlonamjerni hash datoteke. | |

fa3a74a6c015c801f5341c02be2cbdfb301c6ed60633d49fc0bc723617741af7 | Heš korisnog tereta koji je specifično usmjeren na __VIEWSTATE. |

Organizacije također moraju odmah provesti temeljite i sveobuhvatne procjene kompromitiranja, jer ovi sofisticirani napadi omogućavaju trajan pristup koji preživi ažuriranje zakrpa, ponovno pokretanje sistema i standardna sigurnosna skeniranja.

Izvor: CyberSecurityNews