Microsoft je rekao da razvija sigurnosna ažuriranja kako bi riješio dvije rupe u zakonu za koje je rekao da bi se mogle zloupotrijebiti za insceniranje napada na stariju verziju na arhitekturu ažuriranja Windowsa i zamjenu trenutnih verzija datoteka operativnog sistema starijim verzijama.

Ranjivosti su navedene u nastavku:

- CVE-2024-38202 (CVSS rezultat: 7,3) – Ranjivost ranjivosti na povećanje privilegija u stacku Windows Update

- CVE-2024-21302 (CVSS rezultat: 6,7) – Windows Secure Kernel Mode Elevation of Privilege Ranjivost

Zaslužan za otkrivanje i prijavljivanje nedostataka je istraživač SafeBreach Labsa Alon Leviev, koji je predstavio nalaze na Black Hat USA 2024 i DEF CON 32 .

CVE-2024-38202, koji je ukorijenjen u komponenti Windows sigurnosne kopije, omogućava “napadaču sa osnovnim korisničkim privilegijama da ponovo uvede ranije smanjene ranjivosti ili zaobiđe neke karakteristike sigurnosti zasnovane na virtuelizaciji (VBS)”, rekao je tehnološki gigant.

Međutim, napominje da bi napadač koji pokušava iskoristiti propust morao uvjeriti administratora ili korisnika s delegiranim dozvolama da izvrši vraćanje sistema u prethodno stanje koje nenamjerno pokreće ranjivost.

Druga ranjivost se takođe odnosi na slučaj eskalacije privilegija u Windows sistemima koji podržavaju VBS, efektivno omogućavajući protivniku da zameni trenutne verzije Windows sistemskih datoteka sa zastarelim verzijama.

Posledice CVE-2024-21302 su da bi mogao da bude naoružan da ponovo uvede prethodno rešene sigurnosne propuste, zaobiđe neke karakteristike VBS-a i eksfiltrira podatke zaštićene VBS-om.

Leviev, koji je detaljno opisao alat nazvan Windows Downdate, rekao je da bi se mogao koristiti za pretvaranje “potpuno zakrpljene Windows mašine podložne hiljadama ranjivosti iz prošlosti, pretvarajući fiksne ranjivosti u nulte dane i čineći termin ‘potpuno zakrpljen’ besmislenim na bilo kojoj Windows mašini u svijetu.”

Alat bi, dodao je Leviev, mogao „preuzeti proces Windows Update kako bi napravio potpuno nevidljive, nevidljive, uporne i nepovratne degradacije na kritičnim komponentama OS-a – što mi je omogućilo da podignem privilegije i zaobiđem sigurnosne funkcije“.

Štaviše, Windows Downdate je sposoban da zaobiđe korake verifikacije, kao što su verifikacija integriteta i provođenje Trusted Installer, efektivno omogućavajući smanjenje kritičnih komponenti operativnog sistema, uključujući biblioteke dinamičkih veza (DLL), drajvere i NT kernel.

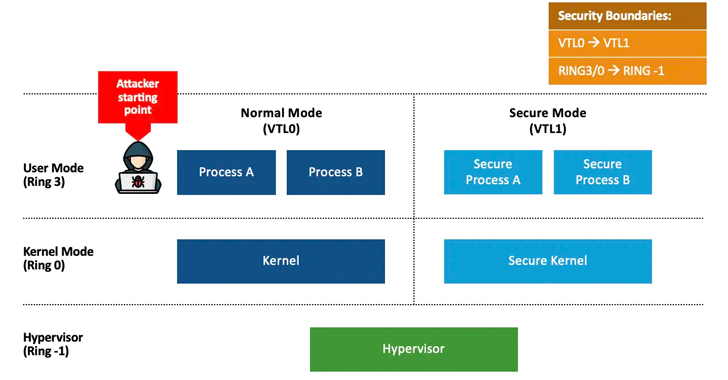

Zbog toga, problemi bi se mogli iskoristiti za smanjenje procesa izolovanog korisničkog režima Credential Guard-a, sigurnosnog kernela i hipervizora Hyper-V da bi se otkrile ranjivosti eskalacije privilegija u prošlosti, kao i za onemogućavanje VBS-a, zajedno sa funkcijama kao što je integritet koda zaštićenog hipervizorom ( HVCI).

Konačni rezultat je da bi potpuno zakrpljeni Windows sistem mogao biti podložan hiljadama ranjivosti iz prošlosti i pretvoriti ispravljene nedostatke u nula dana.

Ova smanjenja imaju dodatni uticaj jer operativni sistem izveštava da je sistem u potpunosti ažuriran, dok istovremeno sprečava instalaciju budućih ažuriranja i sprečava otkrivanje pomoću alata za oporavak i skeniranje.

„Napad na niži nivo koji sam uspeo da postignem na virtuelizacionom stogu unutar Windowsa bio je moguć zbog greške u dizajnu koja je dozvoljavala manje privilegovanim virtuelnim nivoima/prstenovima da ažuriraju komponente koje se nalaze u privilegovanijim nivoima/prstenovima virtuelnog poverenja,” rekao je Leviev.

“Ovo je bilo vrlo iznenađujuće, s obzirom na to da su Microsoftove VBS funkcije najavljene 2015., što znači da je površina napada na downgrade koju sam otkrio postoji već skoro deceniju.”

Izvor:The Hacker News