Hakeri iza RomCom RAT-a koriste mrežu lažnih web stranica koje reklamiraju lažne verzije popularnog softvera barem od jula 2022. godine kako bi se infiltrirali i napali mete.

Firma za kibernetičku bezbjednost Trend Micro prati klaster aktivnosti pod imenom Void Rabisu, koji je takođe poznat kao Tropical Scorpius (Unit 42) i UNC2596 (Mandiant).

“Ovi mamac sajtovi su najvjerovatnije namijenjena samo za mali broj meta, što otežava otkrivanje i analizu” rekli su sigurnosni istraživači Feike Hacquebord, Stephen Hilt, Fernando Merces i Lord Alfred Remorin.

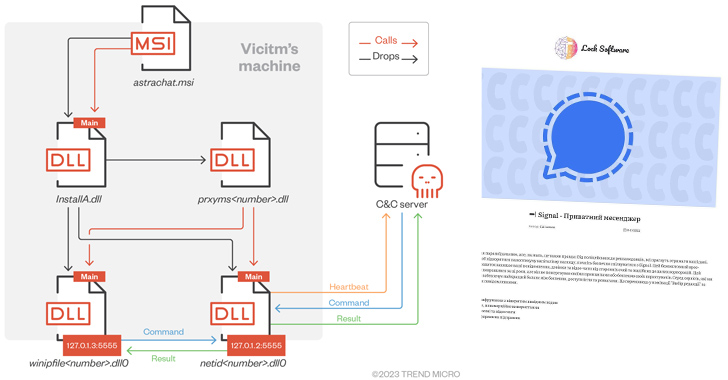

Neke od do sada uočenih lažnih aplikacija uključuju AstraChat, Devolutions’ Remote Desktop Manager, Gimp, GoTo Meeting, KeePass, OpenAI ChatGPT, Signal, Veeam Backup & Replication i WinDirStat.

RomCom RAT je prvi put označen od strane Palo Alto Networks Unit 42 u avgustu 2022. godine, povezujući ga sa finansijski motivisanom grupom koja primenjuje Cuba Ransomware, aka COLDDRAW. Vrijedi napomenuti da nema dokaza koji bi sugerisali da ransomware grupa ima bilo kakvu vezu ili povezanost s Republikom Kubom.

Trojanac za daljinski pristup se od tada intenzivno koristi u napadima koji ciljaju ukrajinska državna tijela i vojne sisteme putem lažnih verzija legitimnog softvera. Druge izolovane mete locirane su u Americi i Aziji.

Void Rabisu je takođe primijećen kako zloupotrebljava Google Ads kako bi prevario korisnike da posjećuju mamac sajtove u sklopu usko ciljanih napada, što ga čini najnovijim dodatkom na dugoj listi hakera koji pronalaze nove puteve za dobijanje pristupa sistemima žrtava.

“RomCom je koristio phishing protiv člana Evropskog parlamenta u martu 2022. godine, ali je ciljao evropsku odbrambenu kompaniju u oktobru 2022. godine sa Google Ads reklamom koja je dovela do posredničke lokacije koja bi preusmjerila na RomCom stranicu za privlačenje” rekao je Trend Micro.

Ovo ukazuje na to da je haker miješao svoju metodologiju ciljanja kako bi obuhvatio taktike povezane i sa drugim hakerima sa grupama nacionalnih hakera.

Promjena u upotrebi RomCom RAT-a kao backdoor-a za ciljane upade upotpunjena je značajnim poboljšanjima malware-a koji povećava broj podržanih komandi sa 20 na 49, omogućavajući mu da ostvari potpunu kontrolu nad kompromitovanim host-ovima.

Ovo takođe uključuje mogućnost preuzimanja dodatnih korisnih podataka za pravljenje snimaka ekrana, preuzimanje podataka kripto novčanika, sifon privatnih poruka i FTP kredencijala, i korištenje alata za krađu lozinki pretraživača nazvanog StealDeal.

Još jedan značajan aspekt napada je upotreba sertifikata da bi se dao kredibilitet instalaterima malicioznog softvera, sa uzorcima koje su potpisale naizgled bezazlene kompanije sa sedištem u SAD-u i Kanadi.

“Granica se zamagljuje između kibernetičkog kriminala vođenog finansijskom dobiti i APT napada motivisanih geopolitikom, špijunažom, poremećajem i ratovanjem” rekli su istraživači.

„Od uspona Ransomware-as-a-Service (RaaS), kibernetički kriminalci ne koriste napredne taktike i ciljane napade za koje se ranije smatralo da su u domenu APT hakera. Obrnuto, taktike i tehnike koje su ranije koristili finansijski motivisani hakeri sve više se koriste u napadima s geopolitičkim ciljevima.”

Izvor: The Hacker News