Prethodno nedokumentovani hakeri fokusiran na cyber špijunažu po imenu LilacSquid povezan je s ciljanim napadima koji obuhvataju različite sektore u Sjedinjenim Državama (SAD), Evropi i Aziji u sklopu kampanje krađe podataka od najmanje 2021. godine.

“Kampanja je usmjerena ka uspostavljanju dugoročnog pristupa ugroženim organizacijama žrtava kako bi se omogućilo LilacSquid-u da sifonira podatke od interesa do servera koje kontrolišu napadači”, rekao je istraživač Cisco Talosa Asheer Malhotra u novom tehničkom izvještaju objavljenom danas.

Ciljevi uključuju organizacije informacione tehnologije koje grade softver za istraživački i industrijski sektor u SAD-u, energetske kompanije u Evropi i farmaceutski sektor u Aziji, što ukazuje na širok viktimološki otisak.

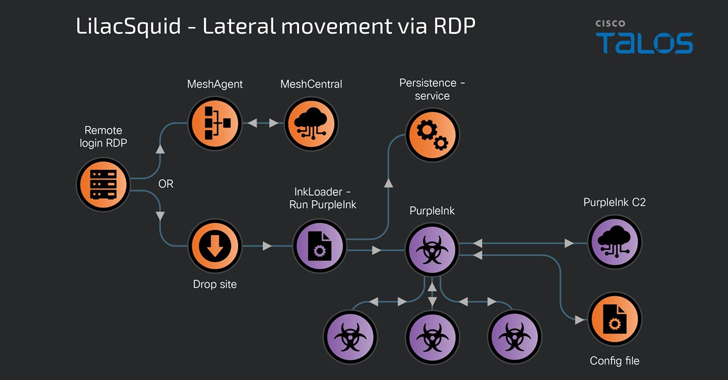

Poznato je da lanci napada iskorištavaju ili javno poznate ranjivosti za probijanje servera aplikacija okrenutih prema internetu ili koriste kompromitovane akreditive protokola udaljene radne površine (RDP) za isporuku mješavine alata otvorenog koda i prilagođenog zlonamjernog softvera.

Najizrazitija karakteristika kampanje je korištenje open-source alata za daljinsko upravljanje pod nazivom MeshAgent, koji služi kao kanal za isporuku prilagođene verzije Quasar RAT-a kodnog naziva PurpleInk.

Alternativne procedure zaraze koje koriste kompromitovane RDP krendencijali pokazuju malo drugačiji način rada, pri čemu hakeri biraju ili da implementiraju MeshAgent ili ispuste .NET-bazirani učitavač pod nazivom InkLoader da ispuste PurpleInk.

“Uspješna prijava putem RDP-a dovodi do preuzimanja InkLoader-a i PurpleInka, kopiranja ovih artifacts u željene foldere na disku i naknadne registracije InkLoader-a kao servisa koji zatim počinje s implementacijom InkLoader-a i, zauzvrat, PurpleInka,” rekao je Malhotra.

PurpleInk, koji LilacSquid aktivno održava od 2021. godine, istovremeno je jako zamućen i svestran, omogućavajući mu pokretanje novih aplikacija, obavljanje operacija sa datotekama, dobijanje sistemskih informacija, nabrajanje foldera i procesa, pokretanje udaljene shell i povezivanje na određenu udaljenu adresu koju pruža server za komandu i kontrolu (C2).

Talos je rekao da je identifikovao još jedan prilagođeni alat pod nazivom InkBox za koji se tvrdi da ga je haker koristio za implementaciju PurpleInka prije InkLoadera.

Još jedno preklapanje se tiče upotrebe alata za tuneliranje za održavanje sekundarnog pristupa, pri čemu LilacSquid implementira Secure Socket Funneling ( SSF ) kako bi stvorio komunikacijski kanal do svoje infrastrukture.

Izvor:The Hacker News