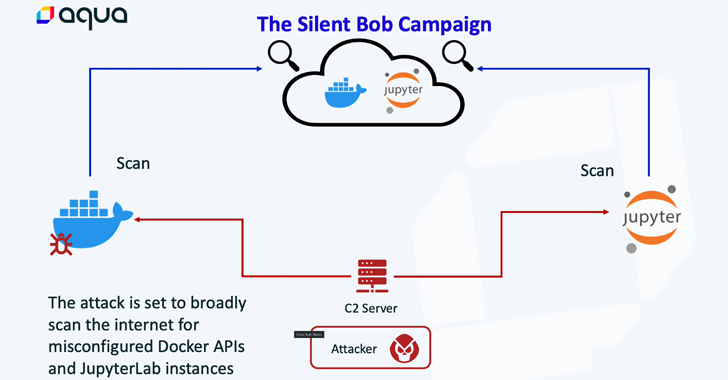

Istraživači kibernetičke bezbjednosti otkrili su infrastrukturu za napade koja se koristi kao dio “potencijalno masivne kampanje” protiv okruženja koja su izvorna u Cloud-u.

„Ova infrastruktura je u ranim fazama testiranja i implementacije, i uglavnom je konzistentna od agresivnog Cloud worm-a, dizajniranog za implementaciju na izložene JupyterLab i Docker API-e kako bi se implementovao Tsunami malver, otmica kredencijala u Cloud-u, otmica resursa i daljnja infestacija worm-a” rekla je kompanija za zaštitu Cloud-a Aqua.

Za aktivnost, nazvanu Silentbob u odnosu na AnonDNS domen koji je postavio napadač, kaže se da je povezana sa zloglasnom grupom za cryptojacking praćenom kao TeamTNT, navodeći preklapanja u taktikama, tehnikama i procedurama (TTP). Alternativno, to može biti djelo “naprednog imitatora”.

Aqua istraga je pokrenuta nakon napada koji je na honeypot početkom juna 2023. godine, što je dovelo do otkrića četiri maliciozne slike kontejnera koje su dizajnirane da otkriju izložene instance Docker i Jupyter Lab i implementiraju rudar kriptovalute kao i Tsunami backdoor.

Ovaj podvig se postiže pomoću shell skripte koja je programirana da se pokrene kada se kontejner pokrene i koristi se za postavljanje ZGrab skenera baziranog na Go za lociranje pogrešno konfiguriranih servera. Docker je od tada uklonio slike iz javnog registra. Spisak slika je ispod:

- shanidmk/jltest2 (44 povlačenja)

- shanidmk/jltest (8 potezanja)

- shanidmk/sysapp (11 povlačenja)

- shanidmk/blob (29 povlačenja)

shanidmk/sysapp, osim izvršavanja rudara kriptovalute na zaraženom hostu, konfigurisan je za preuzimanje i pokretanje dodatnih binarnih datoteka, za koje je Aqua rekao da mogu biti ili rezervni kriptomineri ili Tsunami malware.

Kontejner preuzima i datoteku pod nazivom “aws.sh.txt”, skriptu koja je vjerovatno dizajnirana da sistematski skenira okruženje u potrazi za AWS ključevima za naknadnu eksfiltraciju.

Aqua je rekao da je pronašao 51 server s izloženim JupyterLab instancama u divljini, od kojih su svi aktivno eksploatisani ili su pokazivali znakove eksploatacije od strane hakera. Ovo uključuje “ručni napad uživo na jedan od servera koji su koristili masscan za skeniranje otkrivenih Docker API-a.”

„U početku, napadač identifikuje pogrešno konfigurisan server, ili Docker API ili JupyterLab, i postavlja kontejner ili se povezuje sa interfejsom komandne linije (CLI) da skenira i identifikuje dodatne žrtve“ rekli su istraživači bezbjednosti Ofek Itach i Assaf Morag.

“Ovaj proces je dizajniran da širi maliciozni softver na sve veći broj servera. Sekundarni payload ovog napada uključuje kripto rudar i backdoor, a potonji koristi Tsunami malware kao svoje oružje.”

Izvor: The Hacker News