Nova masovna kampanja malicioznog softvera inficira korisnike kripto rudarem pod nazivom SilentCryptoMiner, predstavljajući ga kao alat dizajnisan za zaobilaženje internet blokada i ograničenja pristupa online uslugama.

Ruska kompanija za cyber bezbjednost Kaspersky izvještava da je ova aktivnost dio šireg trenda u kojem cyber kriminalci sve češće koriste Windows Packet Divert (WPD) alate za distribuciju malvera, predstavljajući ih kao programe za zaobilaženje ograničenja.

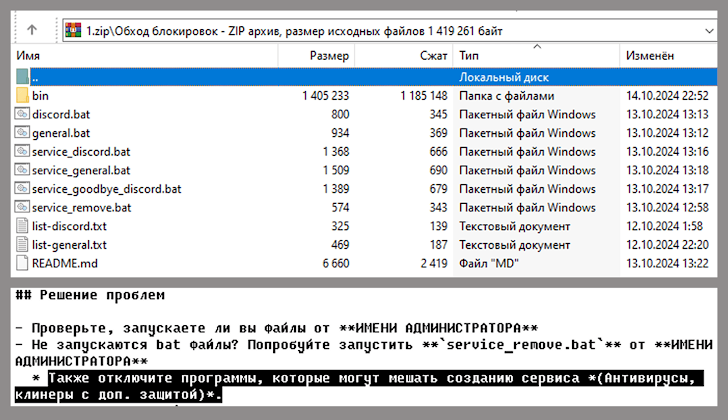

“Takav softver se često distribuira u obliku arhiva sa tekstualnim uputstvima za instalaciju, u kojima autori preporučuju onemogućavanje sigurnosnih rješenja, navodeći lažne pozitivne rezultate skeniranja”, rekli su istraživači Leonid Bezvershenko, Dmitry Pikush i Oleg Kupreev. “Ovo ide u korist napadačima jer im omogućava da opstanu u nezaštićenom sistemu bez rizika od otkrivanja.”

Ovaj pristup je korišten u shemama za širenje krađalica podataka (stealers), alata za daljinski pristup (RATs), trojanaca za skriveni daljinski pristup i kripto rudara poput NJRat, XWorm, Phemedrone i DCRat.

Najnovija kampanja cilja ruske korisnike

Najnoviji zaokret u ovoj taktici je kampanja koja je kompromitovala više od 2.000 ruskih korisnika s rudarem maskiranim u alat za zaobilaženje blokada zasnovanih na dubinskoj inspekciji paketa (DPI). Program je reklamiran putem linka na malicioznu arhivu objavljenu na YouTube kanalu sa 60.000 pretplatnika.

U narednoj eskalaciji taktike primijećenoj u novembru 2024. godine, hakeri su se predstavljali kao autori tih alata i prijetili vlasnicima kanala lažnim prijavama za povredu autorskih prava, zahtijevajući da objave videozapise sa maliciozni linkovima ili rizikuju gašenje kanala zbog navodne povrede.

“U decembru 2024. godine, korisnici su prijavili distribuciju verzije alata zaražene rudarem putem drugih Telegram i YouTube kanala, koji su od tada zatvoreni”, navode iz Kasperskyja.

Tehnike skrivanja i upornost

Maliciozni arhive sadrže dodatnu izvršnu datoteku, pri čemu je jedan od legitimnih batch skripti izmijenjen kako bi se binarna datoteka pokrenula putem PowerShell-a. Ako antivirusni softver ukloni malicioznu binarnu datoteku tokom napada, korisniku se prikazuje poruka o grešci koja ga poziva da ponovo preuzme datoteku i pokrene je nakon onemogućavanja sigurnosnih rješenja.

Izvršna datoteka je pokretač zasnovan na Pythonu, dizajnisan da preuzme maliciozni softver sljedeće faze – još jedan Python skript koji preuzima SilentCryptoMiner payload i uspostavlja upornost, ali ne prije nego što provjeri da li se pokreće u sandbox okruženju i konfiguriše izuzetke za Windows Defender.

Rudar, zasnovan na open-source rudaru XMRig, sadrži nasumične blokove podataka kako bi se vještački povećala veličina datoteke na 690 MB, čime se otežava automatska analiza od strane antivirusnih rješenja i sandbox sistema.

“Za prikrivanje, SilentCryptoMiner koristi tehniku process hollowing kako bi ubrizgao kod rudara u sistemski proces (dwm.exe)”, saopštio je Kaspersky. “Malver može da zaustavi rudarenje dok su procesi navedeni u konfiguraciji aktivni. Može se daljinski kontrolisati putem web panela.”

Izvor:The Hacker News