Istraživači iz Južne Koreje otkrili su da je ozloglašena sjevernokorejska hakerska grupa, poznata kao Kimsuky, prilagodila svoju taktiku phishinga da koristi taktiku phishing napada bez malicioznog softvera, koja izbjegava veliku detekciju EDR-a.

Grupa, koja je aktivna nekoliko godina, sada koristi nove strategije kako bi izbjegla otkrivanje i ugrozila račune istraživača i organizacija fokusiranih na Sjevernu Koreju.

Jedna od najznačajnijih promjena u Kimsukyjevom pristupu je promjena u njihovoj bazi napada putem e-pošte. Ranije je grupa prvenstveno koristila japanske usluge e-pošte za svoje phishing kampanje.

Međutim, izvještaj pokazuje da su oni sada prešli na korištenje ruskih usluga e-pošte, što mete čini izazovnijim da identifikuju sumnjive komunikacije.

Napadi bez malicioznog softvera u porastu

Grupa se također sve više oslanja na strategije napada bez malicioznog softvera. Ove URL phishing napade, koji ne sadrže maliciozni softver u e-porukama, pokazalo se da je teško otkriti kao prijetnje.

Napadači kreiraju uvjerljive phishing e-poruke koje lažno predstavljaju različite entitete, uključujući:

- Elektronski dokument državne službe ‘Narodni sekretar’

- Menadžeri sigurnosti e-pošte portala kompanije

- Javne institucije

- Finansijske institucije

Kimsukyjevi phishing emailovi postali su sofisticiraniji, često uključuju teme vezane za poznata financijska pitanja kako bi se povećala vjerovatnoća interakcije korisnika.

Grupa je primijećena kako koristi domene iz ‘MyDomain[.]Korea’, besplatne korejske usluge registracije domena, za stvaranje uvjerljivih phishing stranica.

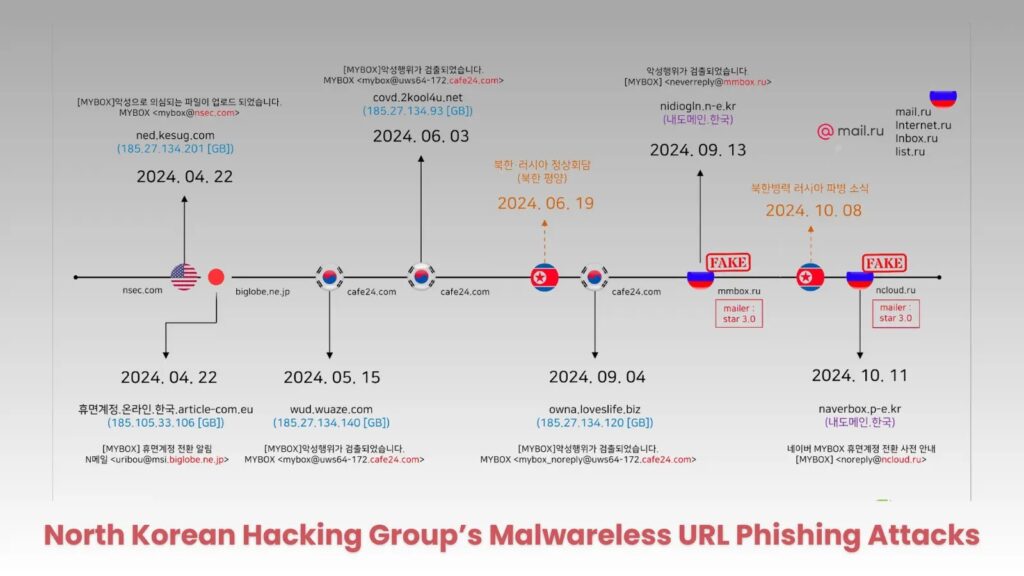

Izvještaj Genians navodi vremenski okvir aktivnosti grupe, uz napomenu da su od aprila 2024. koristili japanske i američke domene. Do maja su prešli na korejske usluge, a do septembra su koristili ruske domene.

Međutim, utvrđeno je da su ovi ruski domeni izmišljeni i registrovani putem pošiljaoca e-pošte za krađu identiteta poznatog kao ‘zvijezda 3.0’.

“Na ekranu VirusTotal, naziv datoteke je ‘1.doc’, a naziv za otkrivanje nekih Anti-Malware servisa uključuje ključnu riječ ‘Kimsuky’. A ima i mnogo varijanti.”

Zanimljivo je da izvještaj povlači veze između trenutnih aktivnosti i prošlih kampanja.

Na web stranici Univerziteta Evangelia, institucije sa sjedištem u SAD-u, otkrivena je pošta pod nazivom ‘zvijezda 3.0’. Proofpoint je ranije identifikova ovu istu poštu u izvještaju iz 2021., povezujući je sa sjevernokorejskim prijetnjama.

Implikacije i preporuke

Taktika grupe Kimsuky koja se razvija naglašava potrebu za povećanom budnošću među potencijalnim metama. Stručnjaci za sajber sigurnost preporučuju:

- Pažljivo ispitivanje adresa e-pošte pošiljaoca, posebno onih sa ruskim domenima

- Provjera službenih komunikacija, posebno onih vezanih za finansijska pitanja

- Implementacija robusnih sistema za detekciju i odgovor krajnjih tačaka (EDR).

- Redovno ažuriranje sigurnosnih politika zasnovanih na najnovijim informacijama o prijetnjama

Kako Kimsuky nastavlja da usavršava svoj pristup, organizacije i pojedinci moraju ostati oprezni na ove sofisticirane pokušaje krađe identiteta da zaštite osjetljive informacije i očuvaju integritet sajber sigurnosti.

Izvor: CyberSecurityNews