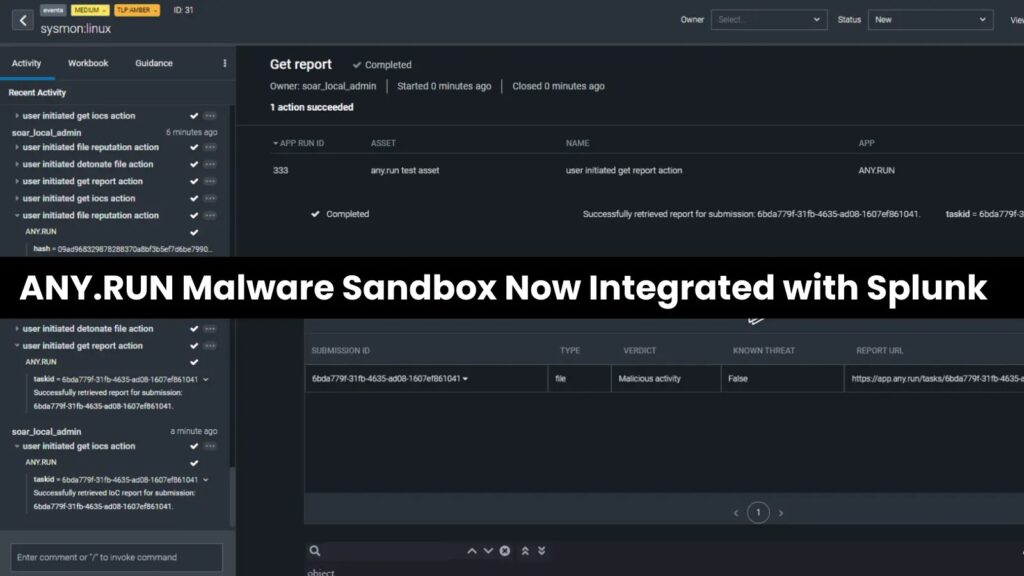

Korisnici Splunk-a sada mogu koristiti ANY.RUN-ov sandbox i obavještajne podatke o prijetnjama direktno unutar svog Splunk SOAR okruženja. Ovo omogućava analizu sumnjivih datoteka i URL-ova unutar ANY.RUN sandbox-a, dok obogaćuje istrage podacima o prijetnjama iz TI Lookup-a.

Nudi različite akcije, od osnovne provjere reputacije do pune detonacije i analize potencijalnih prijetnji. On pojednostavljuje proces omogućavajući korisnicima da ostanu unutar poznatog Splunk interfejsa tokom istrage.

Splunk SOAR ovlašćuje bezbjednosne analitičare sa sveobuhvatnom obaveštajnim podacima o prijetnjama kroz direktnu integraciju, koja omogućava ispitivanje ANY.RUN-ove baze podataka obaveštajnih podataka o prijetnji direktno unutar platforme koristeći akciju „dobijaj obaveštajne podatke“.

Ova funkcionalnost se proširuje i na bazu podataka TI Lookup-a , omogućavajući analitičarima da iskoriste širi spektar podataka o prijetnjama za donošenje informisanih odluka tokom sigurnosnih istraga.

Automatska analiza zlonamjernog softvera

Automatizuje analizu zlonamjernog softvera detonirajući datoteke i URL-ove unutar svog sandbox-a, koji se može pokrenuti iz Splunk SOAR playbook-a, omogućavajući automatsku analizu sumnjivih priloga ili preuzimanja.

Sandbox pruža detaljan izvještaj koji uključuje izdvojene pokazatelje kompromisa (IOC) i podatke o reputaciji IP-a. Osim toga, korisnici mogu pristupiti bilo kojoj sesiji analize radi daljeg ručnog istraživanja ili dubljeg razumijevanja prijetnji.

Advanced Threat Hunting

ANY.RUN nudi dvije ključne funkcionalnosti za post-analizu: detaljno izvještavanje i napredni lov na prijetnje. Akcija „preuzmi izveštaj“ omogućava brzu presudu o nivou prijetnje dostavljenog uzorka, dok interfejs omogućava dublje istraživanje konkretnih rezultata analize.

Za napredne korisnike sa TI licencom, akcija “dobi inteligenciju” otključava moćne upite za obavještavanje o prijetnjama, što omogućava pretraživanje ANY.RUN-ove baze podataka koristeći tehničke indikatore kao što su hešovi datoteka, IP adrese, domeni, ili čak MITER ATT&CK tehnike identificirane tokom prethodnih analiza.

U suštini, ANY.RUN omogućava korisnicima da procijene rizik uzorka i efikasno sprovode sveobuhvatne istrage prijetnji.

Ovaj Splunk SOAR priručnik rješava potencijalne phishing poruke e-pošte, a nakon pokretanja izvlači URL-ove i priloge. Za URL-ove, provjerava reputaciju na ANY.RUN, jer se novi ili sumnjivi detoniraju u sandboxu koristeći akciju ‘detoniraj url’.

Prilozi se podvrgavaju analizi sličnoj onoj u ‘detoniranom fajlu’. Playbook zatim preuzima izvještaje i indikatore kompromisa (IOCs) putem akcija ‘preuzmi izvještaj’ i ‘dobi iocs’.

Konačno, ovi IOC-ovi se koriste za automatsko ažuriranje pravila zaštitnog zida, pokretanje skeniranja krajnjih tačaka ili kreiranje novih SIEM pravila detekcije.

Iskoristite ANY.RUN integraciju za Splunk SOAR tako što ćete konfigurirati novu ANY.RUN imovinu; za to, korisnicima je potreban ANY.RUN nalog sa API pristupom (preporučuje se Hunter ili Enterprise plan). Navedite Any.Run osnovni URL i API ključ iz Any.Run profila.

Ne zaboravite postaviti zadano vremensko ograničenje za API zahtjeve. Jednom konfigurisani, Splunk SOAR priručnici i analitičari mogu direktno koristiti Any.Run akcije za analizu, što pojednostavljuje proces integracije ANY.RUN sandboxing mogućnosti u Splunk SOAR okruženje.

Izvor: CyberSecurityNews