Iranski haker poznat kao TA453 povezan je s novim skupom napada na krađu identiteta koji inficiraju i Windows i macOS operativne sisteme malicioznim softverom.

“TA453 je na kraju koristio različite hosting provajdere u Cloud-u da isporuči novi lanac infekcije koji koristi novo identifikovani PowerShell backdoor GorjolEcho” navodi Proofpoint u novom izvještaju.

“Kada mu se pružila prilika, TA453 je prenio svoj maliciozni softver i pokušao pokrenuti lanac zaraze nazvan NokNok. TA453 je takođe koristio imitaciju više osoba u svojoj špijunskoj potrazi.”

TA453, takođe poznat pod imenima APT35, Charming Kitten, Mint Sandstorm i Yellow Garuda, pretnja je povezana s iranskom Islamskom revolucionarnom gardom (IRGC) koja je aktivna od 2011. godine. Nedavno je Volexity istaknuo upotrebu protivnika ažurirane verzije Powershell implantata pod nazivom CharmPower (aka GhostEcho ili POWERSTAR).

U sekvenci napada koju je otkrila kompanija za bezbjednost kompanija sredinom maja 2023. godine, hakerska ekipa je poslala phishing email-ove stručnjaku za nuklearnu sigurnost u američkom trustu mozgova fokusiranom na vanjske poslove koji je isporučio malicioznu vezu do makroa Google Script-a koji bi preusmjerio cilj na Dropbox URL u kojem se nalazi RAR arhiva.

U datoteci je prisutan LNK dropper koji pokreće višestepenu proceduru za krajnju implementaciju GorjolEcho-a, koji, zauzvrat, prikazuje lažni PDF dokument, dok tajno čeka sljedeću fazu payload-a sa udaljenog servera.

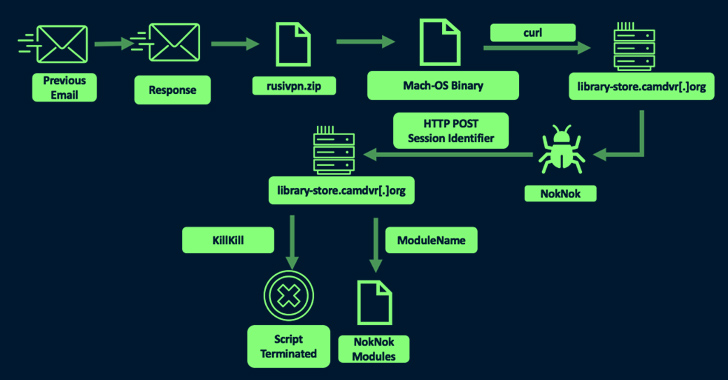

Ali nakon što je shvatio da meta koristi Apple računar, TA453 je, kako se kaže, podesio svoj način rada da pošalje drugi email sa ZIP arhivom koja ugrađuje Mach-O binarni fajl koji se maskira kao VPN aplikacija, ali u stvarnosti je AppleScript koji dopire do udaljenog servera da preuzme backdoor baziran na Bash skripti pod nazivom NokNok.

NokNok, sa svoje strane, preuzima čak četiri modula koji su sposobni za prikupljanje pokrenutih procesa, instaliranih aplikacija i sistemskih metapodataka, kao i postavljanje postojanosti pomoću LaunchAgents-a.

Moduli “preslikavaju većinu funkcionalnosti” modula povezanih s CharmPower-om, pri čemu NokNok dijeli neke izvorne kodove koji se preklapaju sa macOS malverom koji je prethodno pripisan grupi 2017. godine.

Haker je takođe koristio lažnu web stranicu za razmjenu datoteka koja vjerovatno funkcioniše za posjetitelje otiska prsta i djeluje kao mehanizam za praćenje uspješnih žrtava.

“TA453 nastavlja da prilagođava svoj arsenal malicioznog softvera, postavlja nove tipove datoteka i cilja nove operativne sisteme” rekli su istraživači, dodajući da haker “nastavlja raditi na svojim istim krajnjim ciljevima nametljivog i neovlaštenog izviđanja” dok istovremeno komplikuje napore u otkrivanju.

Izvor: The Hacker News