Istraživači u oblasti cyber bezbjednosti otkrili su da maliciozni hakeri postavljaju lažne web stranice na novo registrovanim domenama kako bi širili poznati Android malver nazvan SpyNote.

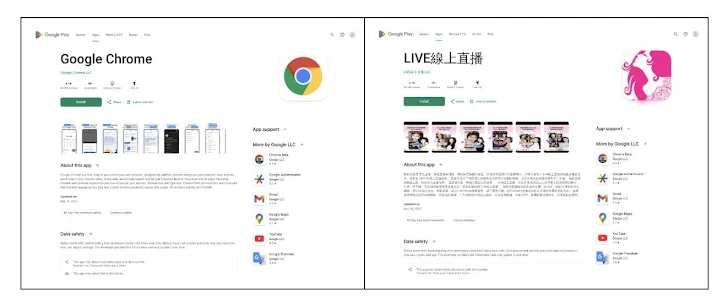

Ove lažne stranice se predstavljaju kao stranice za preuzimanje aplikacija sa Google Play Store-a – najčešće aplikacija poput Google Chrome-a – kako bi obmanuli korisnike i natjerali ih da instaliraju malver.

“Napadač je koristio kombinaciju stranica na engleskom i kineskom jeziku, a kineski komentari su pronađeni i u kodu stranica i u samom malveru,” navodi DomainTools Investigations (DTI) tim u izvještaju za The Hacker News.

SpyNote (poznat i kao SpyMax) je trojanac za daljinski pristup koji se već dugo koristi za krađu osjetljivih podataka sa zaraženih Android uređaja, iskorištavajući usluge pristupačnosti (accessibility services). U maju 2024, ovaj malver je distribuisan putem lažne stranice koja je oponašala poznato antivirusno rješenje Avast.

Prema analizi firme Zimperium, SpyNote dijeli sličnosti s drugim malverom nazvanim Gigabud, što ukazuje na mogućnost da isti haker stoji iza obje porodice malvera. Gigabud se pripisuje kineski govorećem akteru GoldFactory.

SpyNote je vremenom korišten i od državno podržanih hakerskih grupa, uključujući grupu OilAlpha, kao i od drugih, neidentifikovanih aktera.

Kako funkcioniše napad?

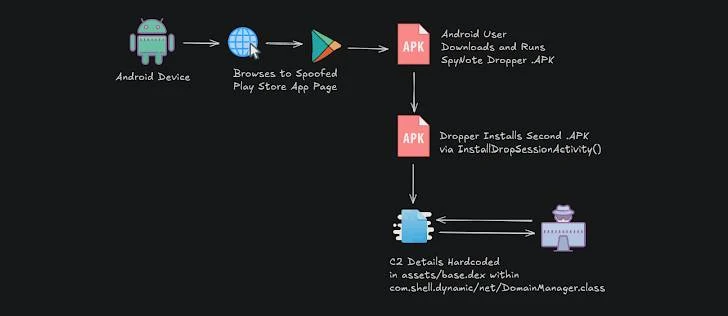

Lažne web stranice sadrže karusel slika koje, kada se kliknu, preuzimaju maliciozni APK fajl na korisnikov uređaj. Ovaj fajl djeluje kao “dropper”, koji koristi interfejs DialogInterface.OnClickListener da instalira drugi, skriveni SpyNote payload kada korisnik klikne na stavku u dijalogu.

“Nakon instalacije, malver agresivno traži brojne dozvole, čime dobija širok pristup uređaju,” navodi DTI.

Ova dozvola omogućava krađu osjetljivih podataka poput SMS poruka, kontakata, evidencija poziva, lokacije i fajlova. Takođe omogućava daljinski pristup: uključivanje kamere i mikrofona, manipulaciju pozivima i izvršavanje proizvoljnih komandi.

Milioni napada putem mobilnih aplikacija

Prema firmi Lookout, u 2024. godini je zabilježeno više od 4 miliona napada na mobilne uređaje zasnovanih na socijalnom inženjeringu, pri čemu je pronađeno:

- 427.000 malicioznih aplikacija na poslovnim uređajima

- 1,6 miliona aplikacija sa sigurnosnim ranjivostima

Zanimljivo, iOS korisnici su tokom posljednjih pet godina bili izloženiji phishing napadima nego Android korisnici, a 2024. godina je bila prva u kojoj su iOS uređaji bili dvostruko češće napadani.

Obavještajne agencije upozoravaju na BadBazaar i MOONSHINE

Novi nalazi dolaze neposredno nakon zajedničkog upozorenja obavještajnih i cyber agencija iz Australije, Kanade, Njemačke, Novog Zelanda, Ujedinjenog Kraljevstva i SAD-a u vezi sa ciljanjem:

- Ujgurske, Tajvanske i Tibetanske zajednice,

- te novinara, NVO organizacija i aktivista,

uz pomoć malvera BadBazaar i MOONSHINE.

“Način širenja ovih špijunskih alata online je toliko neselektivan da postoji rizik da infekcija zahvati i korisnike koji nisu originalna meta,” navode agencije.

Oba malvera su klasifikovana kao trojanci sposobni za krađu osjetljivih podataka sa Android i iOS uređaja, uključujući:

- lokaciju,

- poruke,

- fotografije,

- i fajlove.

Najčešće se distribuišu putem aplikacija koje se predstavljaju kao aplikacije za razmjenu poruka, korisničke alate ili čak vjerske aplikacije.

Kontekst i porijeklo malvera:

- BadBazaar je prvi put dokumentovan u novembru 2022, iako kampanje koje ga koriste datiraju još od 2018. godine.

- MOONSHINE je nedavno korišten od strane grupe Earth Minotaur za dugoročni nadzor nad Tibetanima i Ujgurima.

- BadBazaar se povezuje sa kineskom hakerskom grupom APT15, poznatom i kao Flea, Nickel, Playful Taurus, Royal APT, i Vixen Panda.

“Iako iOS verzija BadBazaar malvera ima ograničenije mogućnosti u odnosu na Android verziju, i dalje je sposobna da izvlači lične podatke sa uređaja,” navodi Lookout u izvještaju iz januara 2024. godine.

Prikupljeni podaci putem MOONSHINE malvera šalju se na infrastrukturu pod kontrolom napadača, gdje se prikazuju kroz tzv. SCOTCH ADMIN panel. Do januara 2024, registrovano je 635 zaraženih uređaja preko tri SCOTCH ADMIN panela.

Dodatak: Uhapšena osoba zbog špijunaže nad Ujgurima u Švedskoj

U povezanom slučaju, švedske vlasti su uhapsile Dilshata Reshita, ujgurskog stanovnika Štokholma, zbog sumnje da je špijunirao pripadnike svoje zajednice u Švedskoj. Reshit je bio glasnogovornik Svjetskog ujgurskog kongresa na kineskom jeziku od 2004. godine.

Izvor:The Hacker News