Attack Surface rastu brže nego što sigurnosni timovi mogu da ih prate – da biste ostali ispred, morate znati šta je izloženo i gde su napadači najverovatnije da će napasti.

S obzirom na to da usvajanje clouda dramatično povećava lakoću izlaganja novih sistema i usluga internetu, prioritetizacija prijetnji i pravilno upravljanje Attack Surface sa tačka gledišta napadača nikada nisu bili važniji.

U ovom članku ćemo razmotriti zašto Attack Surface rastu i kako ih pravilno pratiti i upravljati pomoću alata kao što je Intruder. Hajde da počnemo.

Šta je vaša Attack Surface?

Prvo, važno je razumjeti šta podrazumjeva kada govorimo o Attack Surface. Attack Surface je zbir svih vaših digitalnih resursa koji su ‘dostupni’ napadaču – bilo da su sigurni ili ranjivi, poznati ili nepoznati, u aktivnoj upotrebi ili ne.

Takođe možete imati i unutrašnje i spoljne Attack Surface – zamislite na primer maliciozni fajlu e-mailu koji stigne u inbox, u odnosu na novog FTP servera koji je postavljen na mreži.

Vaša spoljna Attack Surface se stalno mijenja tokom vremena i uključuje digitalne resurse koji se nalaze na lokaciji, u cloud-u, u podređenim mrežama i u okruženjima trećih strana. Ukratko, vaša Attack Surface je sve ono što napadač može napasti.

Šta je upravljanje Attack Surface?

Upravljanje Attack Surface (ASM) je proces otkrivanja ovih resursa i usluga, kao i smanjenje ili minimiziranje njihove izloženosti kako bi se sprečilo njihovo iskorišćavanje od strane hakera.

Izloženost može značiti dve stvari: trenutne ranjivosti, kao što su nedostajući zakrpe ili pogrešne konfiguracije koje smanjuju sigurnost usluga ili resursa. Takođe može značiti izloženost budućim ranjivostima ili upornim napadima.

Na primer, uzmite administratorski interfejs kao što je cPanel ili stranicu za administraciju firewall– možda su sigurni protiv svih poznatih trenutnih napada, ali bi ranjivost mogla biti otkrivena u softveru sutra – u tom slučaju bi odmah postali značajan rizik. Dakle, dok tradicionalni procesi upravljanja ranjivostima kažu “čekajte da se otkrije ranjivost, a zatim je ispravite”, upravljanje Attack Surface bi reklo “skinite taj administratorski panel sa interneta prije nego što postane problem!”.

Ne zaboravimo da izlaganje administratorskog panela firewall internetu otvara mogućnost drugih napada, bez obzira na to da li je ranjivost otkrivena. Na primer, ako napadač otkrije administratorske kredencijale negdje drugdje, mogao bi ih iskoristiti na ovom administratorskom interfejsu, i ovo je često način na koji napadači proširuju svoj pristup mrežama. Takođe, mogli bi jednostavno pokušati metodu “polako i tiho” pogađanja lozinki, što se odvija neprimetno, ali na kraju daje rezultate.

Za ilustraciju ovog problema, izveštaji iz 2024. godine govore da su ransomware bande ciljale VMware vSphere okruženja izložena internetu. Iskoristivši ranjivost u ovim serverima, mogli su da dobiju pristup i enkriptuju virtualne hard diskove kritične infrastrukture kako bi tražili ogromne otkupnine. Prijavljeno je da postoji više od dve hiljade vSphere okruženja koja su još uvek izložena.

Dakle, iz više razloga, smanjenje vaše Attack Surface danas čini vas težim ciljem za napad sutra.

Potreba za upravljanjem Attack Surface

Izazovi upravljanja imovinom

Dakle, ako je značajan deo upravljanja Attack Surface smanjenje izloženosti mogućim budućim ranjivostima uklanjanjem nepotrebnih usluga i resursa sa interneta, prvi korak je da znate šta imate.

Upravljanje imovinom je često smatrano zanemarljivim segmentom upravljanja ranjivostima, jer je tradicionalno bilo naporno i vrijeme uzimajući zadatak za IT timove. Čak i kada su imali kontrolu nad hardverskom imovinom unutar organizacije i mrežnog perimetra, i dalje je bilo puno problema. Ako bi samo jedan resurs bio promašen iz inventara, mogao bi da izbegne cijeli proces upravljanja ranjivostima i, u zavisnosti od osetljivosti resursa, mogao bi imati dalekosežne posljedice po poslovanje. To je bio slučaj u Deloitte proboju 2016. godine, kada je previdjen administratorski nalog koji je iskorišćen za izlaganje osetljivih podataka klijenata.

Kada kompanije proširuju svoje poslovanje kroz spajanja i akvizicije, često preuzimaju sisteme za koje nisu ni svesni – uzmite primer telekomunikacionog operatera TalkTalk koji je hakovan 2015. godine, kada je ukradeno čak 4 miliona nešifrovanih zapisa sa sistema za koji nisu ni znali da postoji.

Prelazak na Cloud

Danas je situacija još složenija. Kompanije prelaze na platforme u cloud kao što su Google Cloud, Microsoft Azure i AWS, koje omogućavaju timovima za razvoj da brzo premjeste i skaliraju sisteme po potrebi. Međutim, ovo stavlja mnogo odgovornosti za sigurnost direktno u ruke timova za razvoj – što pomjera odgovornost sa tradicionalnih, centralizovanih IT timova sa kontrolom promjena.

Iako je ovo odlično za brzinu razvoja, stvara gap u vidljivosti, te su timovi za cyber sigurnost u potrebi za alatima koji im omogućavaju da prate tempo.

Savremeno rješenje

Upravljanje Attack Surface je, ako ništa drugo, prepoznavanje da upravljanje imovinom i upravljanje ranjivostima moraju ići ruku pod ruku, ali kompanijama su potrebni alati koji omogućavaju da ovo efikasno funkcioniše.

Dobar primer: Jedan od korisnika Intrudera nam je rekao da imamo grešku u našim cloud konektorima – našim integracijama koje pokazuju koji cloud sistemi su izloženi internetu. Pokazivali smo IP adresu za koju nije mislio da je ima. Međutim, kada smo istražili, naš konektor je radio u redu – IP adresa je bila u AWS regionu koji nije znao da se koristi, što je bilo donekle izvan vidokruga u AWS konzoli.

Ovo pokazuje da upravljanje Attack Surface može biti jednako vezano za vidljivost kao i za upravljanje ranjivostima.

Gdje se završava Attack Surface?

Ako koristite SaaS alat kao što je HubSpot, on će držati mnoge vaše osetljive podatke o korisnicima, ali ne biste očekivali da ih skenirate na ranjivosti – ovo je mesto gde dolazi platforma za upravljanje rizicima trećih strana. Očekivali biste da HubSpot ima mnoge cyber bezbjednosne zaštite na mjestu – i procenili biste ih u odnosu na to.

Mjesta gde linije postaju zamagljene su sa eksternim agencijama. Možda koristite dizajnersku agenciju za izradu web sajta, ali nemate dugoročni ugovor o upravljanju. Šta ako taj sajt ostane aktivan dok se ne otkrije ranjivost i ne bude hakovan?

U ovim slučajevima, softver za upravljanje rizicima trećih strana i dobavljačima, kao i osiguranje, pomažu u zaštiti preduzeća od problema kao što su povrede podataka ili nepoštovanje propisa.

6 načina da osigurate svoju Attack Surface pomoću Intrudera

Sada kada smo razmotrili zašto je upravljanje Attack Surface od esencijalnog značaja, sledeći korak je pretvaranje ovih uvida u konkretne i efikasne akcije. Izgradnja ASM strategije podrazumjeva da idete dalje od poznatih resursa kako biste pronašli nepoznate, prilagodili se stalno promenjivom landscape prijetnji i fokusirali se na rizike koji će imati najveći uticaj na vaše poslovanje.

Evo šest načina na koje Intruder pomaže da ovo sprovedete u praksu:

- Otkrivanje nepoznatih resursa

Intruder kontinuirano prati resurse koji su lako zaboravljeni, ali mogu stvoriti iskorišćive praznine u vašoj Attack Surface, kao što su poddomeni, povezani domeni, API-ji i stranice za prijavu. - Pretraga za izloženim portovima i uslugama

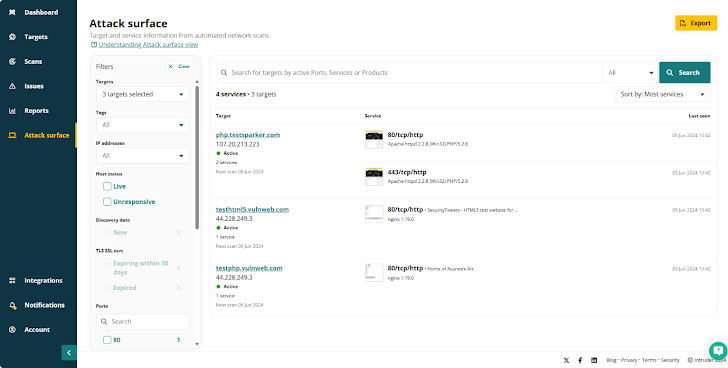

Koristite Intruderov Attack Surface View da biste otkrili šta je izloženo internetu. Brzom pretragom možete provjeriti vaš perimetar za portove i usluge koje treba – a, još važnije, koje ne treba – da budu dostupne sa interneta.

- Pronađite izloženosti (koje drugi promašuju)

Intruder pruža širu pokrivenost od drugih ASM rešenja prilagođavajući izlaz više skenerima. Provjerite više od hiljadu specifičnih problema napadne površine, uključujući izložene administratorske panele, javne baze podataka, pogrešne konfiguracije i još mnogo toga. - Skener za Attack Surface kad god se mijenja

Intruder kontinuirano prati vašu Attack Surface za promjene i pokreće skeniranja kada novi servisi budu otkriveni. Integracijom Intrudera sa vašim cloud nalazima, možete automatski otkriti i skenirati nove usluge kako biste smanjili slijepe tačke. - Budite ispred novih pretnji

Kada se otkrije nova kritična ranjivost, Intruder proaktivno pokreće skeniranja kako bi osigurao vašu napadnu površinu dok se landscape prijetnji razvija. Sa Rapid Response, naš sigurnosni tim provjerava vaše sisteme za poslednje probleme pre nego što ih automatski skeneri mogu, odmah vas obaveštavajući ako je vaša organizacija u riziku. - Prioritizujte probleme koji su najvažniji

Intruder vam pomaže da se fokusirate na ranjivosti koje predstavljaju najveći rizik za vaše poslovanje. Na primer, možete videti vjerovatnoću da će vaše ranjivosti biti iskorišćene u narednih 30 dana i filtrirati ih prema “poznatim” i “vrlo vjerovatnim” kako biste generisali akcioni spisak najvažnijih rizika koje treba rešiti.

Počnite sa upravljanjem napadnim površinama

Intruderova EASM platforma rješava jedan od najosnovnijih problema u cyber sigurnosti: potrebu da razumjete kako vas napadači vide, gdje će vjerovatno probiti, i kako možete identifikovati, prioritetizovati i eliminisati rizik. Rezervišite vrijeme sa našim timom kako biste saznali kako Intruder može pomoći u zaštiti vaše Attack Surface.

Izvor:The Hacker News