Istraživači cyber sigurnosti otkrili su detalje prijetnje poznatog kao Sticky Werewolf koji je povezan sa cyber napadima usmjerenim na entitete u Rusiji i Bjelorusiji.

Napadi phishing-a bili su usmjereni na farmaceutsku kompaniju, ruski istraživački institut koji se bavi mikrobiologijom i razvojem cjepiva, te sektor avijacije, šireći se izvan njihovog prvobitnog fokusa na vladine organizacije, rekao je Morphisec u prošlosedmičnom izvještaju.

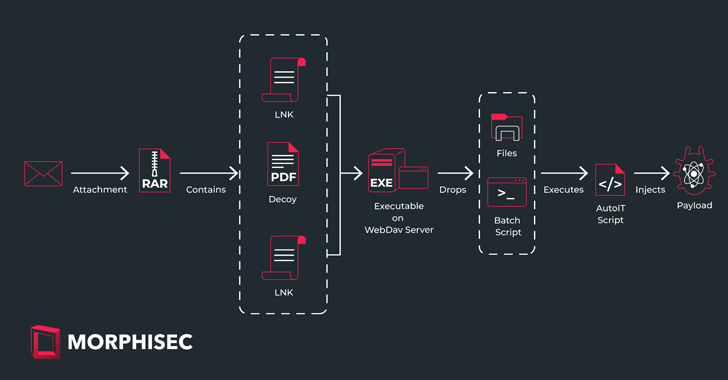

“U prethodnim kampanjama, lanac infekcije je počeo sa phishing e-mailovima koji su sadržavali link za preuzimanje zlonamjerne datoteke sa platformi kao što je gofile.io”, rekao je istraživač sigurnosti Arnold Osipov. “Ova najnovija kampanja koristila je arhivske datoteke koje sadrže LNK fajlove koji pokazuju na korisni teret skladišteno na WebDAV serverima.”

Sticky Werewolf, jedan od mnogih hahera koji ciljaju na Rusiju i Bjelorusiju, kao što su Cloud Werewolf (aka Inception and Cloud Atlas ), Quartz Wolf , Red Wolf (aka RedCurl ) i Scaly Wolf , prvi je dokumentovan od strane BI.ZONE u oktobru 2023. godine. Vjeruje se da je grupa aktivna najmanje od aprila 2023.

Prethodni napadi koje je dokumentovala firma za cyber sigurnost koristili su phishing e-poruke sa linkovima do zlonamjernih korisnih podataka koji su rezultovali uvođenjem trojanca za daljinski pristup NetWire (RAT), čija je infrastruktura uklonjena početkom prošle godine nakon operacije za provođenje zakona.

Novi lanac napada koji je uočio Morphisec uključuje korištenje priloga RAR arhive koji, kada se ekstrahira, sadrži dvije LNK datoteke i lažni PDF dokument, pri čemu posljednji tvrdi da je pozivnica na video konferenciju i poziva primaoce da kliknu na LNK datoteke da biste dobili dnevni red sastanka i listu za distribuciju e-pošte.

Otvaranje bilo koje od LNK datoteka pokreće izvršavanje binarne datoteke koja se nalazi na WebDAV serveru, što dovodi do pokretanja zamagljene Windows skupne skripte. Skripta je, zauzvrat, dizajnirana da pokrene AutoIt skriptu koja na kraju ubrizgava konačni korisni teret, u isto vrijeme zaobilazeći sigurnosni softver i pokušaje analize.

“Ova izvršna datoteka je NSIS arhiva koja se sama raspakuje i koja je dio ranije poznatog kriptera pod nazivom CypherIT “, rekao je Osipov. “Dok se originalni CypherIT kriptator više ne prodaje, trenutni izvršni fajl je njegova varijanta, kao što je uočeno na nekoliko hakerskih foruma.”

Krajnji cilj kampanje je isporuka robnih RAT-ova i malvera za krađu informacija kao što su Rhadamanthys i Ozone RAT.

“Iako ne postoje definitivni dokazi koji upućuju na specifično nacionalno porijeklo grupe Sticky Werewolf, geopolitički kontekst sugerišu moguće veze sa proukrajinskom cyber špijunažnom grupom ili haktivistima, ali ova atribucija ostaje neizvjesna”, rekao je Osipov.

Razvoj dolazi kada je BI.ZONE otkrio klaster aktivnosti kodnog imena Sapphire Werewolf koji se pripisuje iza više od 300 napada na sektore ruskog obrazovanja, proizvodnje, IT, odbrane i zrakoplovnog inženjeringa koristeći Amethyst, izdanak popularnog SapphireStealer otvorenog koda. .

Ruska kompanija je u martu 2024. takođe otkrila klastere nazvane Fluffy Wolf i Mysterious Werewolf koji su koristili mamce za krađu identiteta za distribuciju Remote Utilities, XMRig rudara, WarZone RAT i prilagođenog backdoora nazvanog RingSpy.

“RingSpy backdoor omogućava protivniku da daljinski izvršava komande, dobije njihove rezultate i preuzima datoteke sa mrežnih resursa”, navodi se. “Backdoor-ov [komandni i kontrolni] server je Telegram bot.”

Izvor:The Hacker News