Istraživači iz Horizon3.ai objavili su tehničke detalje i eksploataciju dokaza o konceptu (PoC) za kritičnu sigurnosnu grešku CVE-2024-1403 u Progress Software OpenEdge Authentication Gateway i AdminServeru.

“Progress OpenEdge tim je nedavno identifikovao bezbjednosnu ranjivost u OpenEdge izdanju 11.7.18 i ranijim verzijama, OpenEdge 12.2.13 i ranijim verzijama i OpenEdge 12.8.0. Riješili smo problem i imamo ažuriranja u OpenEdge LTS ažuriranju 11.7.19, 12.2.14 i 12.8.1.” piše u savjetu. “Kada je OpenEdge Authentication Gateway (OEAG) konfigurisan s OpenEdge domenom koji koristi OS lokalnog provajdera autentikacije za dodjelu korisničkih ID-ova i lozinki za prijavu na operativne platforme koje podržavaju aktivna izdanja OpenEdge-a, ranjivost u rutinama autentifikacije može dovesti do neovlaštenog pristup pri pokušaju prijave.” “Slično, kada se AdminServer konekcija uspostavi od strane OpenEdge Explorer (OEE) i OpenEdge Management (OEM), ona takođea koristi OS lokalnog provajdera autentikacije na podržanim platformama za dodjelu korisničkog ID-a i lozinke za prijavu što takođe može dovesti do neovlaštenog pristupa za prijavu.”

Ranjivost CVE-2024-1403 (CVSS rezultat 10) je problem zaobilaženja autentikacije koji utiče na OpenEdge verzije 11.7.18 i starije, 12.2.13 i starije i 12.8.0.

Horizon3.ai istraživači su objasnili da nisu bili u mogućnosti da nabave zakrpljeni sistem za obavljanje difiranja zakrpa. Međutim, oni su se fokusirali na analizu detalja uključenih u savjetu. Ističu: ‘Prijave na AdminServer su uvijek potencijalno ranjive jer podržavaju samo lokalne prijave na OS.’ Zatim su istraživači izvršili obrnuti inženjering usluge AdminServer.

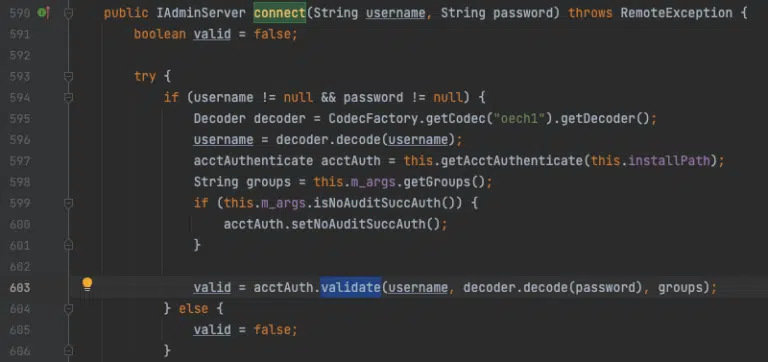

“Provjeravajući klasu, otkrivamo da connect() je metoda pozvana kada se uspostavi daljinska veza i da očekuje korisničko ime i lozinku koje je dao korisnik.” stoji u analizi koju je objavio Horizon3.ai.

“Metoda connect() učitava izvornu sistemsku biblioteku, auth.dll, i na kraju poziva autorizeUser() metodu definisanu u njoj. Zamjena auth.dll spomenuta je u privremenim mjerama ublažavanja, tako da smo vjerovatno na dobrom putu.”

Funkcija authorizeUser() se koristi za provođenje primarne provjere valjanosti unosa provjeravanjem navedenih kredencijala prije prijenosa kontrole na funkciju pod nazivom vulnerable_checks().

Istraživači su primijetili da se naziv korisničkog naloga (username) upoređuje sa NT AUTHORITY/SYSTEM. Ako dođe do podudaranja, odobrava se provjera autentičnosti.

“Iako smo zaobišli autentifikaciju, sljedeći cilj je bio pronalaženje površine napada za zloupotrebu kako bi se potaknuo neki uticaj poput daljinskog izvršavanja koda”, zaključuje izvještaj.

Izvor: SecurityAffairs