Istraživači kibernetičke bezbjednosti otkrili su novog kradljivca informacija nazvanog SYS01stealer koji cilja na kritične službenike državne infrastrukture, proizvodne kompanije i druge sektore od novembra 2022. godine.

“Učesnici pretnji iza kampanje ciljaju Facebook poslovne račune koristeći Google oglase i lažne Facebook profile koji promovišu stvari poput igrica, sadržaja za odrasle, krekovanog softvera itd. kako bi namamili žrtve da preuzmu maliciozni fajl” rekao je Morphisec u izvještaju za The Hacker News.

“Napad je osmišljen za krađu osjetljivih informacija, uključujući podatke za prijavu, kolačiće, te Facebook oglase i informacije o poslovnom računu.”

Izraelska kompanija za kibernetičku bezbjednost saopštila je da je kampanja prvobitno bila povezana s finansijski motivisanom kibernetičkom kriminalnom operacijom koju je Zscaler nazvao Ducktail.

Međutim, WithSecure, koji je prvi dokumentovao klaster aktivnosti Ducktail u julu 2022. godine, rekao je da se dva skupa upada razlikuju jedan od drugog, što ukazuje na to kako su hakeri uspjeli zbuniti napore pripisivanja i izbjeći otkrivanje.

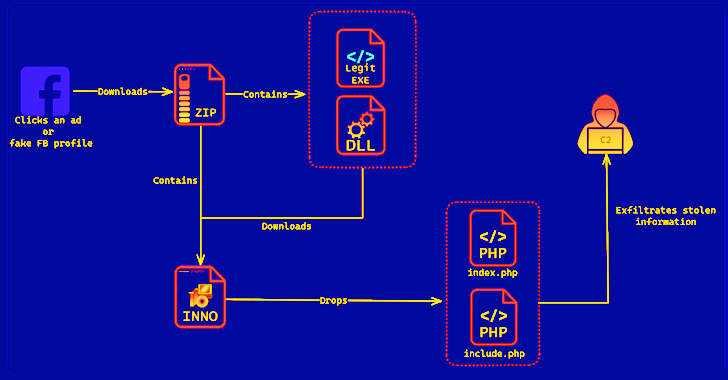

Lanac napada, prema Morphisec-u, počinje kada se žrtva uspješno namami da klikne na URL sa lažnog Facebook profila ili oglasa kako bi preuzela ZIP arhivu za koju se tvrdi da je krekovan softver ili sadržaj za odrasle.

Otvaranje ZIP datoteke pokreće bazirani učitavač, obično legitimnu C# aplikaciju, koji je ranjiv na lateralno učitavanje DLL-a, što omogućava učitavanje maliciozne datoteke biblioteke dinamičkih veza (DLL) uz aplikaciju.

Neke od aplikacija koje se zloupotrebljavaju za lateralno učitavanje lažnog DLL-a su Western Digital-ov WDSyncService.exe i Garmin-ov ElevatedInstaller.exe. U nekim slučajevima, DLL sa strane djeluje kao sredstvo za implementaciju Python i Rust baziranih međuizvršnih datoteka.

Bez obzira na pristup koji se koristi, svi putevi vode do isporuke instalacijskog programa koji ispušta i izvršava PHP bazirani SYS01stealer maliciozni softver.

Kradljivac je dizajniran za prikupljanje Facebook kolačića iz web pretraživača baziranih na Chromiumu (npr. Google Chrome, Microsoft Edge, Brave, Opera i Vivaldi), eksfiltriranje Facebook informacija žrtve na udaljeni server i preuzimanje i pokretanje proizvoljnih datoteka.

Takođe je opremljen za učitavanje datoteka sa zaraženog hosta na server za komandu i kontrolu (C2), pokretanje komandi koje šalje server i samo ažuriranje kada je dostupna nova verzija.

Razvoj dolazi kada je Bitdefender otkrio sličnu kampanju za krađu poznatu kao S1deload koja je dizajnirana da otme Facebook i YouTube naloge korisnika i iskoristi kompromitovane sisteme za rudarenje kriptovalute.

“DLL lateralno učitavanje je veoma efikasna tehnika za prevaru Windows sistema da učitaju maliciozni kod” rekao je Morphisec.

“Kada se aplikacija učitava u memoriju i red pretraživanja nije nametnut, aplikacija učitava maliciozni fajl umjesto legitimnog, dozvoljavajući hakerima da otmu legitimne, pouzdane, pa čak i potpisane aplikacije za učitavanje i izvršavanje malicioznih korisnih podataka.”

Izvor: The Hacker News