Bankarski trojanac poznat kao Mispadu proširio je svoj fokus izvan Latinske Amerike (LATAM) i pojedinaca koji govore španski kako bi ciljao korisnike u Italiji, Poljskoj i Švedskoj.

Ciljevi tekuće kampanje uključuju subjekte koji obuhvataju finansije, usluge, proizvodnju motornih vozila, advokatske firme i komercijalne objekte, navodi Morphisec.

“Uprkos geografskoj ekspanziji, Meksiko ostaje primarna meta”, rekao je istraživač sigurnosti Arnold Osipov u izvještaju objavljenom prošle sedmice.

“Kampanja je rezultovala hiljadama ukradenih kredencijala, a zapisi datiraju iz aprila 2023. Haker koristi ove kredencijale da orkestrira zlonamjerne phishing poruke e-pošte, što predstavlja značajnu prijetnju primaocima.”

Mispadu, takođe nazvan URSA, izašao je na vidjelo 2019. godine, kada je primjećen kako sprovodi aktivnosti krađe akreditiva usmjerene na finansijske institucije u Brazilu i Meksiku prikazivanjem lažnih iskačućih prozora. Malver zasnovan na Delphiju takođe je sposoban da pravi snimke ekrana i hvata tipke.

Obično distribuisan putem neželjene e-pošte, nedavni lanci napada iskoristili su sada zakrpljenu sigurnosnu grešku zaobilaženja Windows SmartScreen-a (CVE-2023-36025, CVSS rezultat: 8,8) kako bi kompromitovali korisnike u Meksiku.

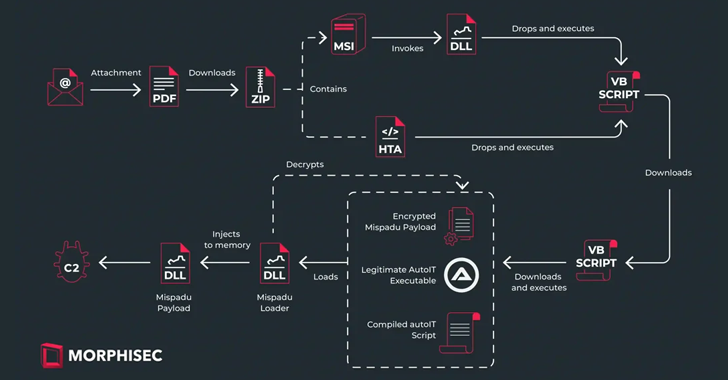

Slijed zaraze koji analizira Morphisec je proces u više faza koji počinje s PDF prilogom prisutnim u e-porukama s temom faktura koji, kada se otvore, podstiču primatelja da klikne na zamku u obliku linka za preuzimanje kompletne fakture, što rezultira preuzimanjem ZIP arhive.

ZIP dolazi sa MSI instalaterom ili HTA skriptom koja je odgovorna za preuzimanje i izvršavanje Visual Basic skripte (VBScript) sa udaljenog servera, koji zauzvrat preuzima drugi VBScript koji na kraju preuzima i pokreće Mispadu payload koristeći AutoIT skriptu, ali nakon što je dešifrovana i ubrizgana u memoriju pomoću učitavača.

“Ova [druga] skripta je jako zamućena i koristi isti algoritam za dešifrovanje kao što je spomenuto u DLL-u”, rekao je Osipov.

“Prije preuzimanja i pozivanja sljedeće faze, skripta provodi nekoliko Anti-VM provjera, uključujući ispitivanje modela računara, proizvođača i verzije BIOS-a, te ih upoređuje s onima povezanim s virtualnim mašinama.”

Mispadu napade karakteriše i upotreba dva različita servera za komandu i kontrolu (C2), jedan za dohvaćanje međusobne i završne faze korisnog opterećenja i drugi za eksfiltraciju ukradenih akreditiva iz preko 200 servisa. Trenutno postoji više od 60.000 fajlova na serveru.

Razvoj događaja dolazi nakon što je DFIR izvještaj detaljno opisao upad iz februara 2023. koji je doveo do zloupotrebe zlonamjernih Microsoft OneNote datoteka za izbacivanje IcedID-a, koristeći ga za izbacivanje Cobalt Strikea, AnyDeska i Nokoyawa ransomwarea.

Microsoft je prije tačno godinu dana najavio da će početi blokirati 120 ekstenzija ugrađenih u OneNote datoteke kako bi spriječio njihovu zloupotrebu za isporuku malvera.

YouTube videozapisi za krekove u igri služe zlonamjernom softveru

Nalazi su takođe došli pošto je firma za bezbjednost preduzeća Proofpoint rekla da nekoliko YouTube kanala koji promovišu krekovane i piratske video igre djeluju kao kanal za isporuku kradljivaca informacija kao što su Lumma Stealer, Stealc i Vidar dodavanjem zlonamjernih linkova u opise video zapisa.

Video snimci navodno pokažu krajnjem korisniku kako da besplatno preuzima softver ili nadogradi video igrice, ali veza u opisima videozapisa vodi do malvera”, rekao je istraživač sigurnosti Isaac Shaughnessy u analizi objavljenoj danas.

Postoje dokazi koji upućuju na to da su takvi video snimci objavljeni sa kompromitovanih naloga, ali postoji i mogućnost da su hakeri koji stoje iza operacije kreirali kratkotrajne naloge u svrhu širenja.

Svi video snimci uključuju Discord i MediaFire URL-ove koji upućuju na arhive zaštićene lozinkom koje na kraju dovode do postavljanja malvera za krađu.

Proofpoint je rekao da je identifikovao više različitih grupa koje propagiraju kradljivce putem YouTubea s ciljem izdvajanja korisnika koji nisu preduzetnici. Kampanja nije pripisana niti jednom hakeru ili grupi.

“Tehnike koje se koriste su slične, međutim, uključujući korištenje video opisa za hostiranje URL-ova koji dovode do zlonamjernih korisnih podataka i pružanje uputa za onemogućavanje antivirusa, te korištenje sličnih veličina datoteka s nadimanjem kako bi se pokušala zaobići detekcija”, rekao je Shaughnessy.

Izvor: The Hacker News