Ukrajina se našla pod novim sajber napadom Rusije koji je uključivao postavljanje prethodno nedokumentovanog brisača podataka baziranog na Golangu pod nazivom SwiftSlicer.

ESET je napad pripisao Sandwormu, nacionalnoj grupi koja je povezana s vojnom jedinicom 74455 Glavne obavještajne uprave Generalštaba Oružanih snaga Ruske Federacije (GRU).

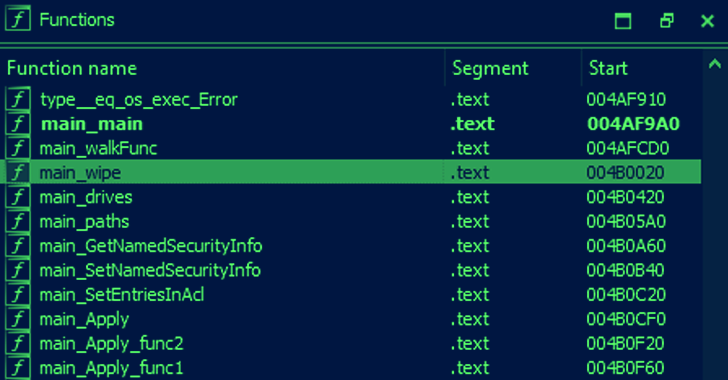

“Jednom kada se izvrši, briše kopije sjene, rekurzivno prepisuje datoteke koje se nalaze u %CSIDL_SYSTEM%\drivers, %CSIDL_SYSTEM_DRIVE%\Windows\NTDS i drugim nesistemskim diskovima, a zatim ponovo pokreće računar”, otkrio je ESET u nizu tvitova.

Prepisi se postižu korištenjem nasumično generisanih nizova bajtova za popunjavanje blokova dužine 4096 bajtova. Upad je otkriven 25. januara 2023. godine, dodala je slovačka kompanija za sajber bezbjednost.

Sandworm, koji se takođe prati pod nadimcima BlackEnergy, Electrum, Iridium, Iron Viking, TeleBots i Voodoo Bear, ima istoriju isceniranja razornih i destruktivnih sajber kampanja usmerenih na organizacije širom sveta, čak od 2007. godine.

O sofisticiranosti aktera prijetnje svjedoče njegovi višestruki različiti lanci ubijanja, koji se sastoje od širokog spektra prilagođenih alata kao što su BlackEnergy, GreyEnergy, Industroyer, NotPetya, Olympic Destroyer, Exaramel i Cyclops Blink.

Samo 2022. godine, što se poklopilo s ruskom vojnom invazijom na Ukrajinu, Sandworm je pokrenuo WhisperGate , HermeticWiper , IsaacWiper , CaddyWiper , Industroyer2 , Prestige i RansomBoggs protiv kritične infrastrukture u Ukrajini.

“Kada razmislite o tome, porast malicioznih softvera za brisanje tokom sukoba teško da je iznenađenje”, rekao je istraživač Fortinet FortiGuard Labs-a Geri Revay u izvještaju objavljenom ove sedmice. “Jedva da se može unovčiti. Jedini održivi slučaj upotrebe je uništenje, sabotaža i sajber rat.”

Otkriće SwiftSlicer-a ukazuje na dosljednu upotrebu varijanti malvera za brisanje od strane ruskog neprijateljskog kolektiva u napadima osmišljenim da izazovu pustoš u Ukrajini.

Razvoj događaja dolazi i kada je tim za kompjuterske hitne slučajeve Ukrajine (CERT-UA) povezao Sandworm sa nedavnim uglavnom neuspješnim sajber napadom na nacionalnu novinsku agenciju Ukrinform.

Upad, za koji se sumnja da je izvršen najkasnije do 7. decembra 2022. godine, podrazumijevao je korištenje pet različitih programa za brisanje podataka, a to su CaddyWiper, ZeroWipe, SDelete , AwfulShred i BidSwipe koji ciljaju Windows, Linux i FreeBSD sisteme.

„Utvrđeno je da je završna faza sajber napada pokrenuta 17. januara 2023. godine“, navodi CERT-UA u saopštenju. “Međutim, imao je samo djelimičan uspjeh, posebno u odnosu na nekoliko sistema za pohranu podataka.”

Sandworm nije jedina grupa koja je uprla oči u Ukrajinu. Drugi akteri koje sponzoriše Rusija, kao što su APT29 , COLDRIVER i Gamaredon, aktivno su ciljali niz ukrajinskih organizacija od početka rata.

Izvor: The Hacker News