Primijećeno je da finansijski motivirani haker zloupotrebljava Microsoft Azure serijsku konzolu na virtuelnim mašinama (VM) za instaliranje alata trećih strana za upravljanje na daljinu u ugroženim okruženjima.

Mandiant u vlasništvu Google-a pripisao je aktivnost grupi hakera koju prati pod imenom UNC3944, koja je takođe poznata kao Roasted 0ktapus i Scattered Spider.

“Ovaj metod napada bio je jedinstven po tome što je izbjegao mnoge tradicionalne metode otkrivanja korištene u Azure-u i omogućio napadaču potpuni administrativni pristup VM-u” rekla je firma za obavještavanje o pretnjama.

Poznato je da haker, koji je prvi put izašao na vidjelo krajem prošle godine, koristi napade zamjene SIM kartice kako bi probio telekomunikacijske kompanije i kompanije koje se bave outsourcing-om poslovnih procesa (BPO) najmanje od maja 2022. godine.

Nakon toga, Mandiant je takođe otkrio da UNC3944 koristi loader po imenu STONESTOP za instaliranje malicioznog potpisanog drajvera nazvanog POORTRY koji je dizajniran da prekine procese povezane sa sigurnosnim softverom i izbriše datoteke kao dio BYOVD napada.

Trenutno nije poznato kako haker provodi zamjenu SIM-a, iako se sumnja da početna metodologija pristupa uključuje korištenje SMS poruka za krađu identiteta koje ciljaju na privilegovane korisnike kako bi dobili njihove kredencijale, a zatim isceniranje zamjene SIM-a kako bi primili token za dvofaktorsku autentifikaciju (2FA) na SIM karticu pod njihovom kontrolom.

Naoružan povišenim pristupom, haker se zatim kreće da istraži ciljnu mrežu koristeći ekstenzije Azure VM-a kao što su Azure Network Watcher, Azure Windows gost agent, VMSnapshot i konfiguracija Azure Policy gosta.

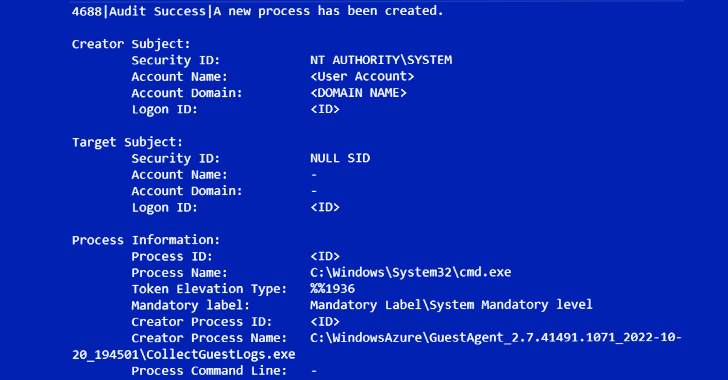

“Kada napadač završi svoje izviđanje, koristi funkcionalnost serijske konzole kako bi dobio administrativnu komandnu liniju unutar Azure VM-a” rekao je Mandiant, dodajući da je primijetio da UNC3944 koristi PowerShell za implementaciju legitimnih alata za udaljenu administraciju.

Razvoj je još jedan dokaz da napadači koriste prednosti tehnike života od zemlje (LotL) da održe i unaprijede napad, dok istovremeno zaobilaze detekciju.

“Nova upotreba serijske konzole od strane napadača je podsjetnik da ovi napadi više nisu ograničeni na sloj operativnog sistema” rekao je Mandiant.

“Nažalost, resursi u Cloud-u su često loše shvaćeni, što dovodi do pogrešnih konfiguracija koje mogu ostaviti ovu imovinu ranjivom na napadače. Iako se metode početnog pristupa, lateralnog pomicanja i postojanosti razlikuju od napadača do napadača, jedna stvar je jasna, napadači imaju oko na Cloud.”

Izvor: The Hacker News