Uočeno je da kriminalci sve češće iskorištavaju nezaštićene Java Debug Wire Protocol (JDWP) interfejse u cilju izvršavanja koda i rudarenja kriptovaluta. Aktivnost skeniranja u globalnim razmjerima primjetno raste.

Ovo upozorenje je objavljeno na mreži X, te na blogu kompanije, skrećući pažnju na novu strategiju prijetnji koje su usmjerene na ranjive Java aplikacije. Istraživanje je pokazalo da napadači aktivno traže servere sa otvorenim JDWP portovima, koji su često neadekvatno zaštićeni ili potpuno izloženi javnosti. Ovi protokoli, namijenjeni za otklanjanje grešaka u Java aplikacijama tokom razvoja, postaju meta jer omogućavaju daljinsko izvršavanje proizvoljnog koda ukoliko nisu propisno obezbijeđeni.

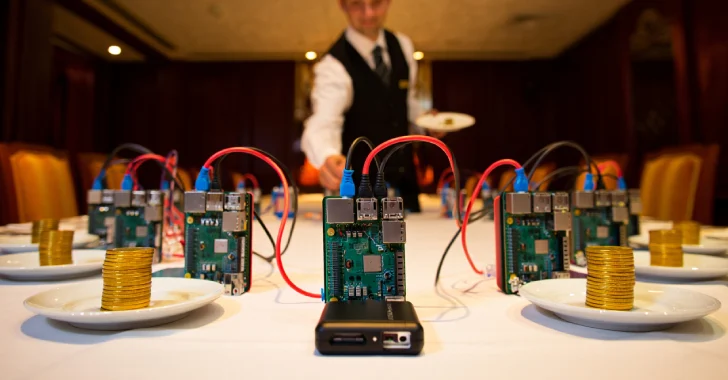

Metodologija napada je prilično jednostavna, ali efikasna. Kada napadač pronađe server sa otvorenim JDWP interfejsom, on se može povezati sa njim i poslati komande koje će biti izvršene na ciljanom sistemu. Najčešće, ove komande se koriste za preuzimanje i pokretanje malvera, koji zatim počinje da rudari kriptovalute, koristeći raspoložive resurse servera. Time napadači ostvaruju direktnu finansijsku korist, dok žrtve pretrpe štetu u vidu smanjenih performansi servera i povećane potrošnje električne energije.

Iako u ovom izvještaju nije detaljno opisan nijedan konkretan incident, princip je sličan mnogim drugim napadima gdje se iskorištavaju nezaštićeni servisi. Napadači ne moraju nužno “mamiti” korisnike u klasičnom smislu, već se oslanjaju na inherentnu ranjivost sistema – otvoreni i nezaštićeni JDWP port. Nedostatak svjesnosti o sigurnosti kod administratora sistema, kao i pogrešna konfiguracija mrežnih postavki, doprinose da ovi portovi ostanu dostupni, čineći ih lakim plijenom.

Ovakvi napadi naglašavaju kritičnu važnost pravilnog upravljanja mrežnom sigurnošću i redovnog ažuriranja softvera. Preporuka stručnjaka je da se JDWP interfejsi, ukoliko nisu neophodni, onemoguće ili barem ograniče na pristup samo ovlaštenim IP adresama i da se primijene jake metode autentifikacije. Također, kontinuirano skeniranje vlastite mreže u potrazi za otvorenim i potencijalno ranjivim portovima predstavlja ključnu preventivnu mjeru.