Neprofitna organizacija koja podržava vijetnamska ljudska prava bila je meta višegodišnje kampanje osmišljene za isporuku raznih zlonamjernih programa na narušene hostove.

Kompanija za sajber sigurnost Huntress pripisala je aktivnost klasteru prijetnji praćenom kao APT32, hakerskoj ekipi s Vijetnamom koja je također poznata kao APT-C-00, Canvas Cyclone (ranije Bismuth), Cobalt Kitty i OceanLotus. Vjeruje se da je upad trajao najmanje četiri godine.

“Ovaj upad ima niz preklapanja s poznatim tehnikama koje koristi haker APT32/OceanLotus, i poznatu demografiju cilja koja je u skladu s ciljevima APT32/OceanLotus”, rekli su istraživači sigurnosti Jai Minton i Craig Sweeney .

OceanLotus , aktivan najmanje od 2012. godine, ima historiju ciljanja na kompanije i vladine mreže u istočnoazijskim zemljama, posebno u Vijetnamu, Filipinima, Laosu i Kambodži s krajnjim ciljem sajber špijunaže i krađe intelektualnog vlasništva.

Lanci napada obično koriste mamce za krađu identiteta kao početni vektor penetracije za isporuku backdoor-a sposobnih za pokretanje proizvoljnog shell koda i prikupljanje osjetljivih informacija. Uz to, grupa je također zapažena kako organizira kampanje za zalijevanje još 2018. kako bi zarazila posjetitelje lokacije izviđačkim teretom ili prikupila njihove akreditive.

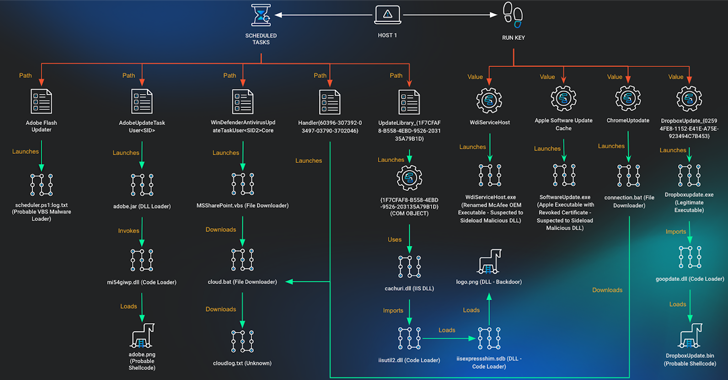

Najnoviji skup napada koje je Huntress sastavio zahvatio je četiri hosta, od kojih je svaki bio kompromitovan da bi se dodali različiti zakazani zadaci i Windows Registry ključevi koji su odgovorni za pokretanje Cobalt Strike Beacons, backdoor-a koji omogućava krađu Google Chrome kolačića za sve korisničke profile na sistemu i učitavači odgovorni za pokretanje ugrađenih DLL korisnih podataka.

Razvoj dolazi kada su južnokorejski korisnici meta tekuće kampanje koja vjerovatno koristi spear-phishing i ranjive Microsoft Exchange servere za isporuku obrnutih školjki, backdoor-a i VNC malvera kako bi stekli kontrolu nad zaraženim mašinama i ukrali vjerodajnice pohranjene u web pretraživačima

Izvor: TheHackerNews