Novi višestepeni napad primećen je u kojem se distribuiraju različite vrste malvera, uključujući Agent Tesla varijante, Remcos RAT i XLoader.

“Napadači sve više koriste ovakve složene mehanizme isporuke kako bi izbegli detekciju, zaobišli tradicionalne sandboksove i osigurali uspešnu isporuku i izvršenje payload-a,” rekao je istraživač iz Palo Alto Networks Unit 42, Saqib Khanzada, u svom tehničkom izveštaju o kampanji.

Početak napada

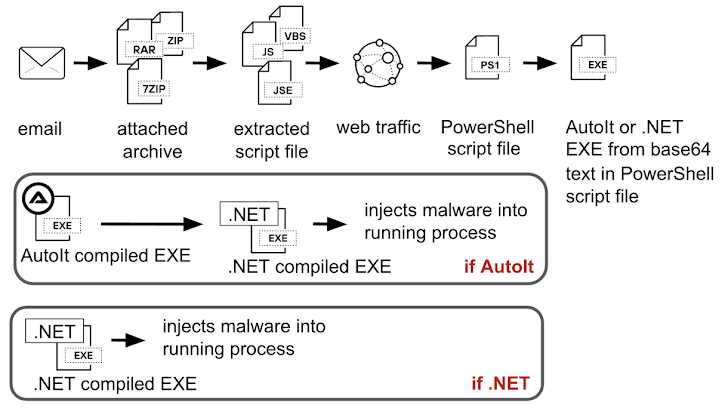

Početna tačka napada je prevarantski email koji se predstavlja kao zahtev za narudžbinu i sadrži maliciozni 7-zip arhivu kao prilog. Ova arhiva sadrži JavaScript kodirani (.JSE) fajl.

Phishing email, koji je primećen u decembru 2024. godine, lažno tvrdi da je izvršena uplata i poziva primaoca da pregleda priloženi fajl narudžbine. Pokretanjem JavaScript payload-a pokreće se lanac infekcije, pri čemu fajl služi kao downloader za PowerShell skriptu sa spoljnog servera.

Kako napad funkcioniše?

Skripta, zauzvrat, sadrži Base64 kodirani payload, koji se zatim dekodira, zapisuje u Windows privremeni direktorijum i izvršava. Ovdje se dešava nešto zanimljivo: napad vodi do sledeće faze koja koristi dropper, koji je ili kompajliran koristeći .NET ili AutoIt.

Ako je u pitanju .NET izvršni fajl, šifrovani ugradjeni payload – verovatno varijanta Agent Tesla, za koju se sumnja da je Snake Keylogger ili XLoader – dekodira se i injektira u “RegAsm.exe” proces, što je tehnika koja je primećena u prethodnim Agent Tesla kampanjama.

S druge strane, AutoIt kompajlirani izvršni fajl uvodi dodatni sloj kako bi se dodatno otežao analitički rad. AutoIt skripta u izvršnom fajlu sadrži šifrovani payload, koji je odgovoran za učitavanje konačnog shellcode-a, zbog čega .NET fajl bude injektiran u “RegSvcs.exe” proces, što na kraju vodi do Agent Tesla implementacije.

Zašto je napad višestepen?

“Ovo sugeriše da napadač koristi više izvršnih puteva kako bi povećao otpornost i izbegao detekciju,” napomenuo je Khanzada. “Napadačeva pažnja je usmerena na višeslojni lanac napada, a ne na sofisticiranu obfuskaciju.”

“Stakovanjem jednostavnih faza umesto fokusa na visoko sofisticirane tehnike, napadači mogu kreirati otpornije napade koji otežavaju analizu i detekciju.”

IronHusky isporučuje novu verziju MysterySnail RAT-a

Ovo otkriće dolazi dok je Kaspersky detaljisao kampanju koja cilja vladine organizacije u Mongoliji i Rusiji s novom verzijom malvera pod nazivom MysterySnail RAT. Aktivnost je povezana s kineskom grupom IronHusky, koja je aktivna barem od 2017. godine.

IronHusky je prethodno dokumentovan od strane ruske kompanije za cyber bezbjednost u oktobru 2021. godine, u vezi s zero-day eksploatacijom CVE-2021-40449, ranjivosti u Win32k privilegijama, kako bi isporučio MysterySnail.

Kako infekcija funkcioniše?

Infekcije počinju sa malicioznim Microsoft Management Console (MMC) skriptom koji se prikazuje kao Word dokument od Nacionalne agencije za zemljište Mongolije (“co-financing letter_alamgac”). Skripta je dizajnisana da preuzme ZIP arhivu sa mamcem, legitimnim binarnim fajlom (“CiscoCollabHost.exe”) i malicioznim DLL-om (“CiscoSparkLauncher.dll”).

Još uvek nije tačno poznato kako je MMC skripta distribuirana ciljnim organizacijama, iako priroda mamca sugeriše da je možda bila deo phishing kampanje.

Kao što je primećeno u mnogim napadima, “CiscoCollabHost.exe” se koristi za sideloadovanje DLL-a, što omogućava napadaču da komunicira sa infrastrukturom pod njegovom kontrolom koristeći open-source piping-server projekat.

Capabilities of the backdoor

Backdoor podržava mogućnosti kao što su:

- Pokretanje komandnih ljuski

- Preuzimanje ili otpremanje fajlova

- Pretraga sadržaja direktorijuma

- Brisanje fajlova

- Kreiranje novih procesa

- Gašenje procesa

Ove komande omogućavaju sideloadovanje MysterySnail RAT-a.

Nova verzija MysterySnail RAT-a

Najnovija verzija malvera sada može prihvatiti gotovo 40 komandi, omogućavajući izvođenje operacija sa fajlovima, izvršavanje komandi putem cmd.exe, pokretanje i gašenje procesa, upravljanje servisima i povezivanje sa mrežnim resursima preko posvećenih DLL modula.

Kaspersky je primetio da su napadači nakon preventivnih akcija kompanija koje su blokirale napad, prebacili na “lakšu” verziju MysterySnail-a, nazvanu MysteryMonoSnail. Ova verzija je “lakša” i sadrži samo 13 osnovnih komandi.

Izvor:The Hacker News