Hakeri aktivno iskorištavaju nedavno otkrivenu kritičnu sigurnosnu grešku u WooCommerce Payments WordPress dodatku kao dio masovne ciljane kampanje.

Greška, praćena kao CVE-2023-28121 (CVSS rezultat: 9,8) je slučaj zaobilaženja autentifikacije koji omogućava neautorizovanim napadačima da se lažno predstavljaju za proizvoljne korisnike i izvedu neke radnje kao lažni korisnik, uključujući administratora, što potencijalno dovodi do preuzimanja web lokacije.

“Napadi velikih razmjera na ranjivost, dodijeljen CVE-2023-28121, počeli su u četvrtak, 14. jula 2023. godine i nastavili su se tokom vikenda, dostižući vrhunac od 1,3 miliona napada na 157.000 lokacija u subotu, 16. jula 2023. godine” istraživač Wordfence sigurnosti rekao je Ram Gall u objavi u ponedjeljak.

Verzije od 4.8.0 do 5.6.1 WooCommerce Payments su ranjive. Dodatak je instaliran na preko 600.000 stranica. Zakrpe za grešku je WooCommerce objavio još u martu 2023. godine, a WordPress je izdao automatska ažuriranja za web lokacije koje koriste zahvaćene verzije softvera.

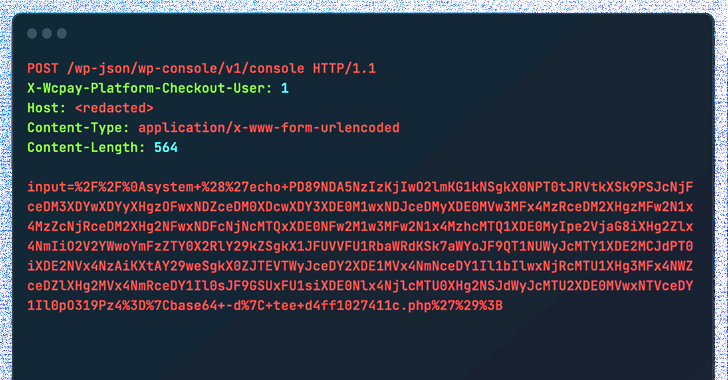

Zajednički imenitelj uočen u napadima podrazumijeva korištenje zaglavlja HTTP zahtjeva “X-Wcpay-Platform-Checkout-User: 1” koje uzrokuje da podložne web lokacije tretiraju sve dodatne korisne podatke kao da dolaze od administrativnog korisnika.

Wordfence je rekao da se gore spomenuta rupa u zakonu koristi za postavljanje dodatka WP Console, koji administrator može koristiti za izvršavanje malicioznog koda i instaliranje uploadera datoteka za postavljanje postojanosti i backdoor ugrožene stranice.

Adobe ColdFusion nedostaci eksploatisani u praksi

Otkrivanje dolazi nakon što je Rapid7 objavio da je uočio aktivno iskorištavanje Adobe ColdFusion nedostataka u više korisničkih okruženja počevši od 13. jula 2023. godine, za implementaciju web shell-a na zaražene krajnje tačke.

“Čini se da hakeri iskorištavaju CVE-2023-29298 u sprezi sa sekundarnom ranjivošću” rekla je istraživačica sigurnosti Rapid7 Caitlin Condon. Čini se da je dodatna mana CVE-2023-38203 (CVSS rezultat: 9,8) greška u deserijalizaciji koja je riješena u ažuriranju van opsega objavljenom 14. jula.

CVE-2023-29298 (CVSS rezultat: 7,5) odnosi se na ranjivost zaobilaženja kontrole pristupa koja utiče na ColdFusion 2023, ColdFusion 2021 ažuriranje 6 i niže i ColdFusion 2018 ažuriranje 16 i niže.

„Ranjivost omogućava napadaču da pristupi krajnjim tačkama administracije umetanjem neočekivane dodatne kose crte u traženi URL“ otkrio je Rapid7 prošle nedelje.

Rapid7 je, međutim, upozorio da je popravka za CVE-2023-29298 nepotpuna i da bi se mogla trivijalno modifikovati kako bi se zaobišle zakrpe koje je objavio Adobe.

Korisnicima se preporučuje da ažuriraju na najnoviju verziju Adobe ColdFusion-a kako bi se zaštitili od potencijalnih pretnji, jer popravke postavljene za rešavanje CVE-2023-38203 prekidaju lanac eksploatacije.

Izvor: The Hacker News