Istraživači kibernetičke sigurnosti su detaljno opisali ažuriranu verziju naprednog kompleta alata za uzimanje otisaka prstiju i preusmjeravanje pod nazivom WoofLocker koji je dizajniran da provodi prevare tehničke podrške.

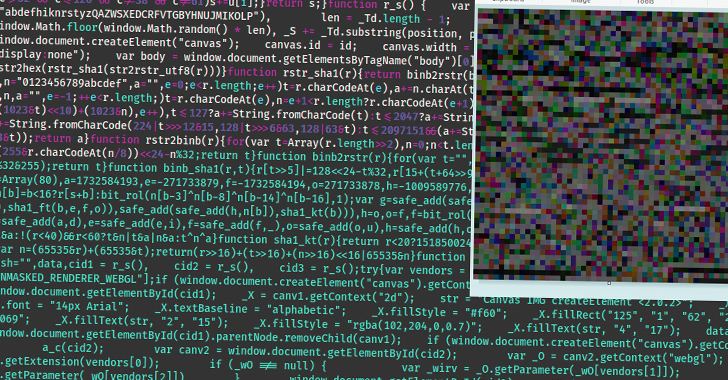

Malwarebytes je prvi put dokumentovao sofisticiranu šemu za preusmjeravanje prometa u januaru 2020. godine, koristeći JavaScript ugrađen u kompromitovane web stranice za obavljanje provjera filtriranja anti-botova i web prometa kako bi poslužio JavaScript sljedeće faze koji korisnike preusmjerava na zaključavanje pretraživača (poznato kao browlock).

Ovaj mehanizam preusmjeravanja, zauzvrat, koristi steganografske trikove da sakrije JavaScript kod unutar PNG slike koja se servira samo kada je faza provjere uspješna. Ako se korisnik otkrije kao bot ili nije zanimljiv promet, isporučuje se lažna PNG datoteka bez malicioznog koda.

WoofLocker je također poznat kao 404Browlock zbog činjenice da direktna posjeta browlock URL-u bez odgovarajućeg preusmjeravanja ili tokena jednokratne sesije rezultira 404 stranicom greške.

Najnovija analiza kompanije za kibernetičku sigurnost pokazuje da je kampanja i dalje u toku nakon svih ovih godina.

“Taktike i tehnike su vrlo slične, ali infrastruktura je sada robusnija nego prije kako bi porazila potencijalne pokušaje uklanjanja”, rekao je Jérôme Segura, direktor obavještajnih podataka o prijetnjama u Malwarebytes-u .

„Baš je teško reprodukovati i proučavati mehanizam preusmjeravanja sada kao i tada, posebno u svjetlu novih provjera otiska prsta“ da bi se otkrilo prisustvo virtuelnih mašina, određenih ekstenzija pretraživača i sigurnosnih alata.

Većina web lokacija koje učitavaju WoofLocker su web stranice za odrasle, s infrastrukturom koja koristi hosting provajdere u Bugarskoj i Ukrajini koji hakerima daju jaču zaštitu od uklanjanja.

Primarni cilj browser locker-a je da natjeraju ciljne žrtve da pozovu pomoć za rješavanje (nepostojećih) kompjuterskih problema i dobiju daljinsku kontrolu nad računarom kako bi izradili fakturu koja preporučuje pogođenim pojedincima da plate za sigurnosno rješenje problema.

“Ovim se bave treće strane putem lažnih pozivnih centara,” primijetio je Segura još 2020. “Haker koji stoji iza preusmjeravanja saobraćaja i browlock-a bit će plaćen za svaku uspješnu potencijalnu stranku.”

Tačan identitet hakera ostaje nepoznat, a postoje dokazi da su pripreme za kampanju u toku još od 2017.

„Za razliku od drugih kampanja koje se oslanjaju na kupovinu reklama i igranje whack-a-mole sa hosting provajderima i registratorima, WoofLocker je veoma stabilan posao sa malim troškovima održavanja“, rekao je Segura. „Web lokacije koje hostuju maliciozni kod kompromitovane su godinama, dok se čini da infrastruktura za otiske prstiju i zaključavanje pretraživača koristi solidne registratore i hosting provajdere.”

Ovo otkriće dolazi kada je kompanija detaljno opisala novi lanac zaraze malvertiziranjem koji uključuje korištenje lažnih oglasa na pretraživačima kako bi korisnike koji pretražuju programe za daljinski pristup i skenere usmjerili na minirane web stranice koje dovode do implementacije malware-a za krađu.

Ono što izdvaja ovu kampanju je njena sposobnost da uzme otisak prsta posjetioca koristeći WEBGL_debug_renderer_info API za prikupljanje svojstava žrtvinog grafičkog drajvera za sortiranje stvarnih pretraživača od crawler-a i virtuelnih mašina i eksfiltriranje podataka na udaljeni server kako bi se odredio sljedeći pravac akcije.

“Upotrebom boljeg filtriranja prije preusmjeravanja potencijalnih žrtava na malware, hakeri osiguravaju da njihovi maliciozni oglasi i infrastruktura ostanu duže na mreži”, rekao je Segura . “Ne samo da braniocima otežava identifikaciju i prijavu takvih događaja, već i vjerovatno utiče na akcije uklanjanja.”

Razvoj također prati novo istraživanje koje je otkrilo da su web stranice koje pripadaju američkim vladinim agencijama, vodećim sveučilištima i profesionalnim organizacijama otete u posljednjih pet godina i korištene za plasiranje lažnih ponuda i promocija putem “otrovnih PDF” datoteka koje se postavljaju na portale.

Mnoge od ovih prijevara usmjerene su na djecu i pokušavaju ih prevariti da preuzmu aplikacije, malware ili dostave lične podatke u zamjenu za nepostojeće nagrade na platformama za online igre kao što su Fortnite i Roblox.

Izvor: The Hacker News