Istraživači kibernetičke bezbjednosti su detaljno opisali unutrašnje funkcionisanje vrlo Highly Evasive Loader-a pod nazivom “in2al5d p3in4er“, čitaj nevažeći štampač, koji se koristi za isporuku malicioznog softvera za krađu informacija pod imenom Aurora.

„Loader in2al5d p3in4er je kompajliran sa Embarcadero RAD Studio-om i cilja na radne stanice krajnjih tačaka koristeći naprednu anti-VM tehniku“ rekla je kompanija za kibernetičku bezbjednost Morphisec u izveštaju podjeljenom za The Hacker News.

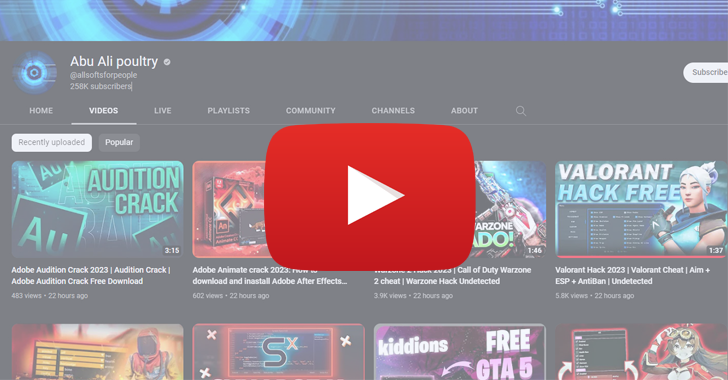

Aurora je kradljivac informacija baziran na Go-u koji se pojavio u okruženju pretnji krajem 2022. godine. Ponuđen kao robni maliciozni softver drugim hakerima, distribuiše se putem YouTube video zapisa i web stranica za preuzimanje lažnog krekovanog softvera prilagođenog SEO-u.

Klikom na linkove prisutne u opisima YouTube video zapisa preusmjeravate žrtvu na web stranice za mamce na kojima su pod krinkom naizgled legitimnog uslužnog programa namamljeni da preuzmu maliciozni softver.

Loader koji analizira Morphisec dizajniran je da upita ID dobavljača grafičke kartice instalirane na sistemu i uporedi ga sa skupom dozvoljenih ID-ova dobavljača, AMD, Intel ili NVIDIA. Ako se vrijednost ne podudara, loader se sam završava.

Loader na kraju dešifruje konačni payload i ubacuje ga u legitiman proces nazvan “sihost.exe” koristeći tehniku koja se zove hollowing proces. Alternativno, neki uzorci loader-a takođe dodjeljuju memoriju za pisanje dešifrovanog payload-a i odatle ga pozivaju.

“Tokom procesa ubrizgavanja, svi uzorci učitavača dinamički rešavaju neophodne Win API-e i dešifruju ova imena koristeći XOR ključ: ‘in2al5d p3in4er'”, rekli su istraživači sigurnosti Arnold Osipov i Michael Dereviashkin.

Drugi ključni aspekt loader-a je njegova upotreba Embarcadero RAD Studio-a za generisanje izvršnih datoteka za više platformi, čime mu omogućava da izbjegne otkrivanje.

“Oni sa najnižom stopom otkrivanja na VirusTotal-u se kompajliraju pomoću ‘BCC64.exe’, novog C++ kompajlera baziranog na Clang-u iz Embarcader-a”, rekla je izraelska kompanija za kibernetičku bezbjednost, ističući njenu sposobnost da izbjegne sandbox-ove i virtuelne mašine.

“Ovaj kompajler koristi drugačiju bazu koda kao što su ‘Standard Library’ (Dinkumware) i ‘Runtime Library’ (compiler-rt) i generiše optimizovani kod koji mijenja ulaznu tačku i tok izvršenja. Ovo razbija indikatore dobavljača bezbjednosti, kao što su potpisi sastavljeni od ‘malicioznog/sumnjivog bloka koda’.”

Ukratko, nalazi pokazuju da hakeri koji stoje iza in2al5d p3in4er koriste metode društvenog inženjeringa za kampanju velikog uticaja koja koristi YouTube kao kanal za distribuciju malicioznog softvera i usmjerava gledaoce na lažne web stranice uvjerljivog izgleda za distribuciju malvera za krađu.

Razvoj dolazi kada je Intel 471 otkrio još jedan program za učitavanje malicioznog softvera AresLoader koji se prodaje za 300 dolara mjesečno kao usluga za kriminalne aktere da proguraju kradljivce informacija prerušene u popularni softver koristeći alat za povezivanje. Sumnja se da je loader razvila grupa povezana s ruskim haktivizmom.

Neke od istaknutih porodica malicioznog softvera koje se šire pomoću AresLoader-a od januara 2023. godine uključuju Aurora Stealer, Laplas Clipper, Lumma Stealer, Stealc i SystemBC.

Izvor: The Hacker News